Feedback

È stata utile questa pagina? Facci sapere come possiamo migliorarla.

Duo si integra con la tua Pulse Secure Connect Secure SSL VPN per aggiungere l’autenticazione a due fattori a qualsiasi login VPN, completa di iscrizione self-service in linea e Duo Prompt.

Vedi le nostre istruzioni RADIUS alternative se vuoi controllare la “failmode” (come si comporterà il sistema se la comunicazione di rete con Duo viene interrotta) o integrare Duo in un singolo URL di accesso Connect Secure con più regni di autenticazione.

Se si utilizza ancora il firmware Juniper v8.2 o inferiore, consultare le istruzioni Juniper SSL VPN.

Questa applicazione comunica con il servizio Duo sulla porta TCP 636. Le configurazioni firewall che limitano l’accesso in uscita al servizio Duo con regole che utilizzano indirizzi IP di destinazione o intervalli di indirizzi IP non sono raccomandate, poiché questi possono cambiare nel tempo per mantenere l’alta disponibilità del nostro servizio. Se la tua organizzazione richiede regole basate su IP, ti invitiamo a rivedere questo articolo della KB di Duo.

Video dimostrativo

Passi iniziali

Prima di passare alle fasi di implementazione, è una buona idea familiarizzare con i concetti e le caratteristiche dell’amministrazione Duo, come le opzioni per le applicazioni, i metodi disponibili per iscrivere gli utenti Duo e le impostazioni dei criteri Duo e come applicarli. Vedi tutta la documentazione di Duo Administrator.

Assicurati che Duo sia compatibile con la tua VPN SSL Pulse Secure Access. Accedi alla tua interfaccia di amministratore Pulse e verifica che il tuo firmware sia la versione 8.3, 9.0 o successiva.

Dovresti anche avere una configurazione di autenticazione primaria funzionante per i tuoi utenti SSL VPN, ad esempio l’autenticazione LDAP su Active Directory.

A questo punto è necessario:

- Registrarsi per un account Duo.

- Accedere al Duo Admin Panel e navigare su Applications.

- Fare clic su Protect an Application e individuare la voce Juniper SSL VPN nell’elenco delle applicazioni. Fai clic su Protect all’estrema destra per configurare l’applicazione e ottenere la tua chiave di integrazione, la chiave segreta e l’hostname API. Queste informazioni sono necessarie per completare la configurazione. Vedere Protezione delle applicazioni per ulteriori informazioni sulla protezione delle applicazioni in Duo e sulle opzioni aggiuntive delle applicazioni.

- Scaricare il file zip del pacchetto Duo Juniper 8.x per la versione del firmware del tuo dispositivo dal pannello di amministrazione Duo (anche per i dispositivi Pulse v9.x). Questo file è personalizzato per il tuo account e ha il tuo ID account Duo aggiunto al nome del file (dopo la versione). Dovrai caricarlo sulla tua VPN SSL Pulse.

- Scarica il certificato DigiCert SHA2 High Assurance Server CA dal sito DigiCert per installarlo sul tuo dispositivo.

La sicurezza della tua applicazione Duo è legata alla sicurezza della tua chiave segreta (skey). Proteggila come faresti con qualsiasi credenziale sensibile. Non condividerla con persone non autorizzate e non inviarla via e-mail a nessuno per nessun motivo!

Modifica la pagina di accesso

- Accedi all’interfaccia web dell’amministratore di Pulse Connect Secure SSL VPN.

-

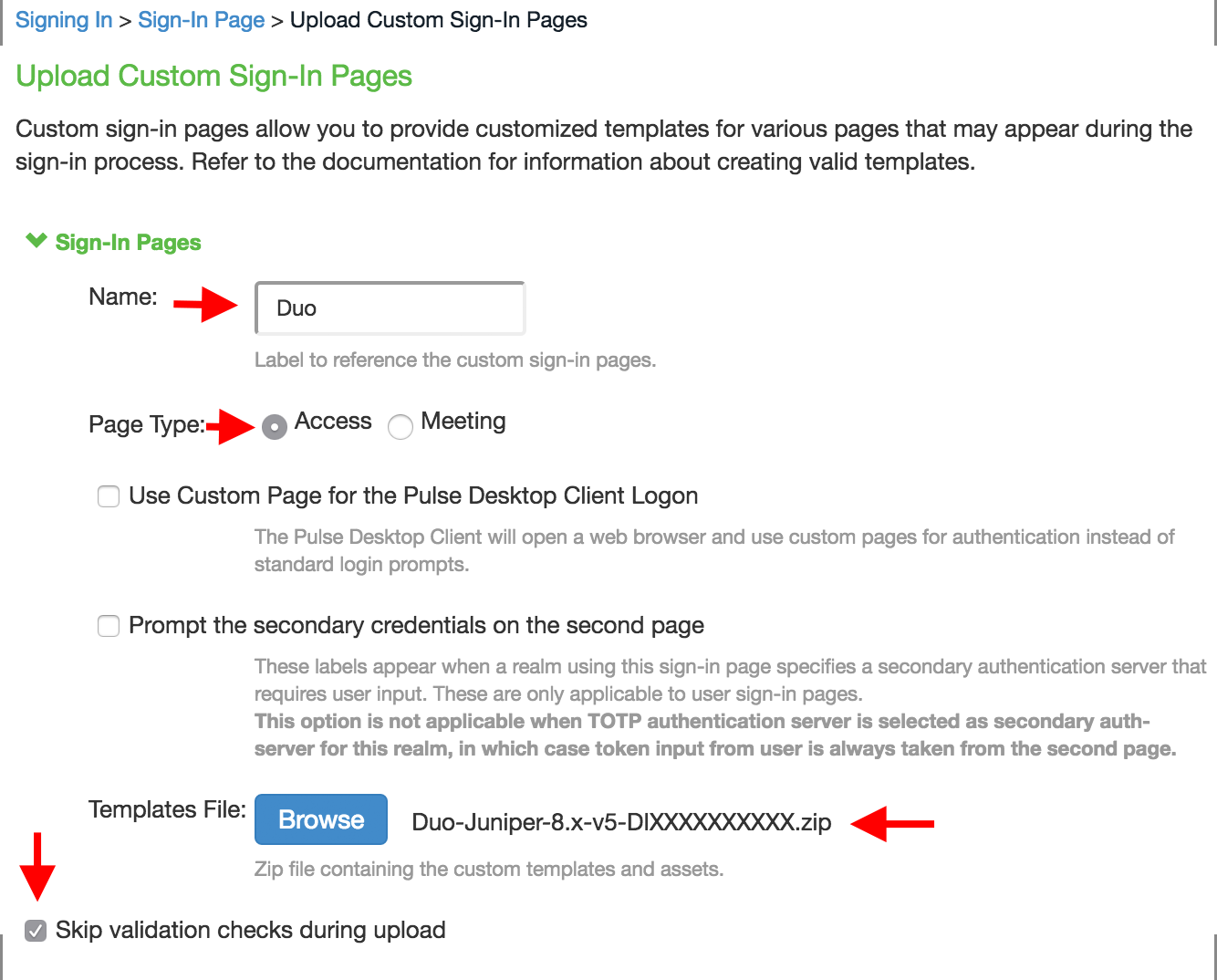

Passa a Autenticazione → Accesso → Pagine di accesso, clicca su Carica pagine personalizzate…e compila il modulo:

Field Value Nome Duo Tipo di pagina Access File modelli Carica il file zip del pacchetto Duo Juniper scaricato in precedenza dal Duo Admin Panel. Il nome del tuo file sarà diverso dall’immagine di esempio qui sotto, in quanto riflette la versione effettiva del pacchetto Duo Juniper/Pulse e l’ID dell’account Duo della tua organizzazione (visibile nella scheda Settings del Duo Admin Panel) come accountid, cioè Duo-Juniper-8.x-v5-1234-5678-90.zip.Devi usare il pacchetto Duo personalizzato per il tuo account. Caricare il pacchetto Duo per l’account sbagliato può causare errori di autenticazione. -

Non selezionare le opzioni “Use Custom Page for Pulse Desktop Client Logon” o “Prompt the secondary credentials on the second page”, se presenti.

-

Selezionare la casella Skip validation checks during upload. Se non lo fai vedrai alcuni avvisi dopo aver caricato il file, che puoi ignorare.

-

Clicca Upload Custom Pages. Puoi ignorare qualsiasi avvertimento.

Installa il certificato DigiCert CA

Il servizio cloud di Duo protegge il traffico SSL con certificati emessi da DigiCert. Dovrai installare il certificato DigiCert CA sulla tua VPN SSL in modo che possa stabilire la connessione sicura LDAP a Duo utilizzando la convalida del certificato.

Per installare il certificato CA intermedio di DigiCert utilizzato dal servizio Duo:

-

Se non l’hai già fatto, scarica il certificato DigiCert SHA2 High Assurance Server CA dal sito DigiCert da installare sul tuo dispositivo SSL VPN.

-

Passa a Sistema → Configurazione → Certificati → CA di fiducia del server nell’interfaccia amministrativa di Pulse Secure SSL VPN.

-

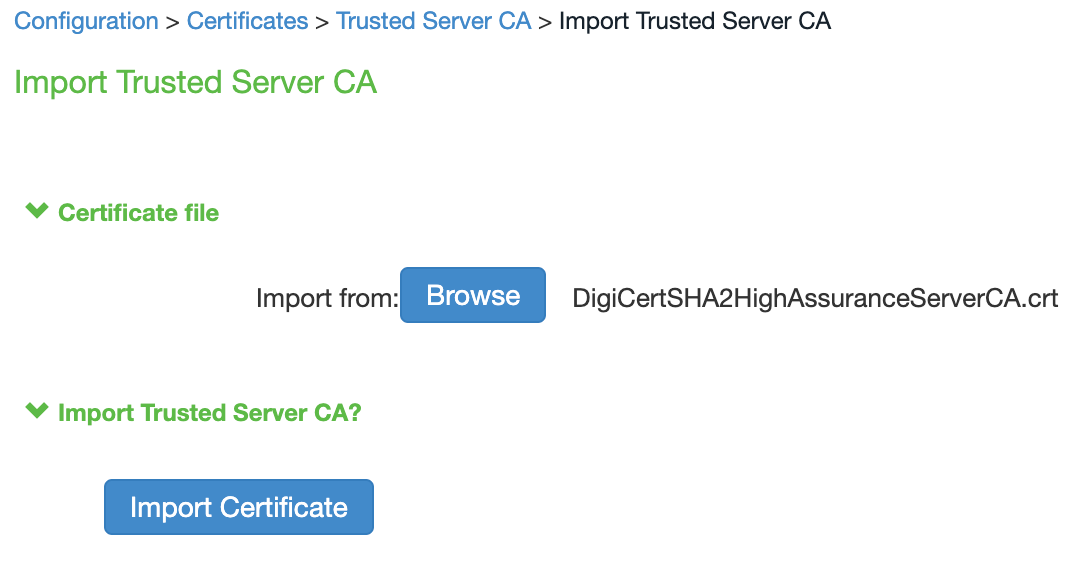

Clicca su Import Trusted Server CA… quindi clicca sul pulsante Sfoglia nella pagina “Import Trusted Server CA”.

-

Seleziona il file DigiCert SHA2 High Assurance Server CA scaricato da DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) e clicca su Import Certificate.

-

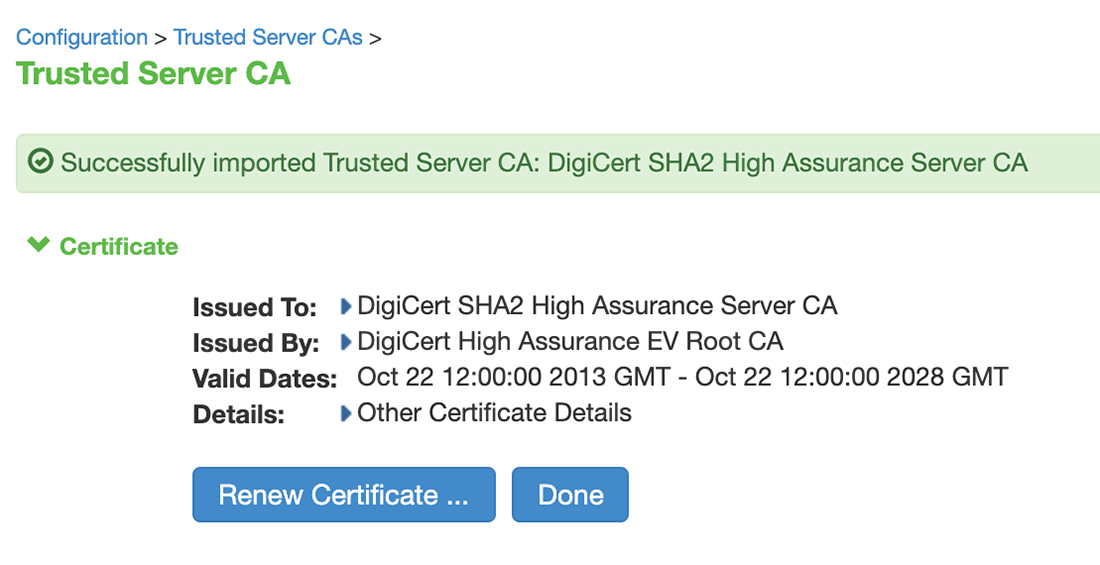

Dopo aver importato con successo il certificato DigiCert CA, clicca su Done.

Aggiungi il server Duo LDAP

-

Passa a Autenticazione → Auth. Server.

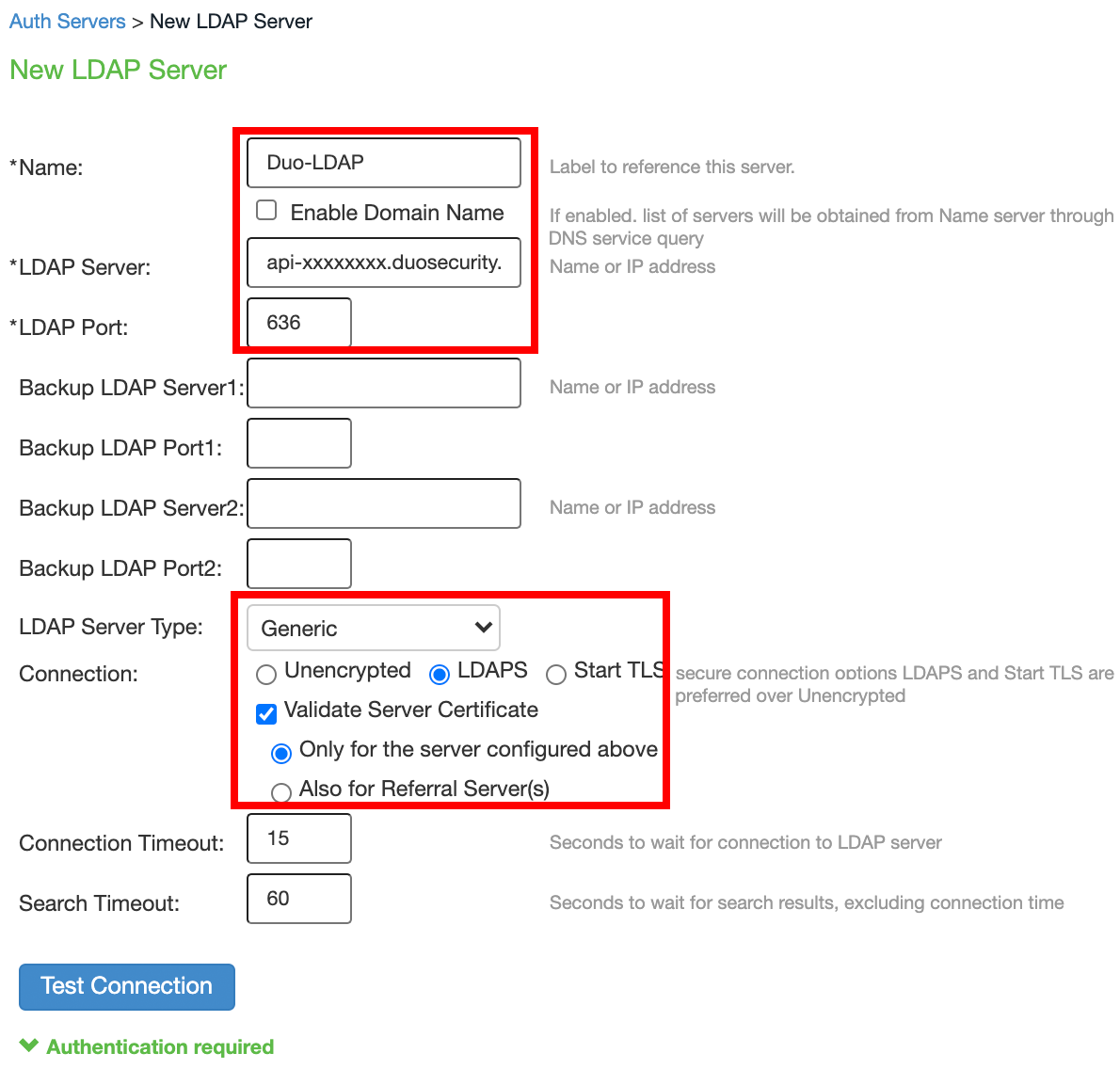

Seleziona LDAP Server dall’elenco Auth Server Type, clicca su New Server e compila il modulo:

Field Value Nome Duo-LDAP LDAP Server Il tuo hostname API (i.e. api-XXXXXXXX.duosecurity.com)PortaLDAP 636 Tipo di serverLDAP Generico Collezione LDAPS Validate Server Certificate Seleziona questa casella

-

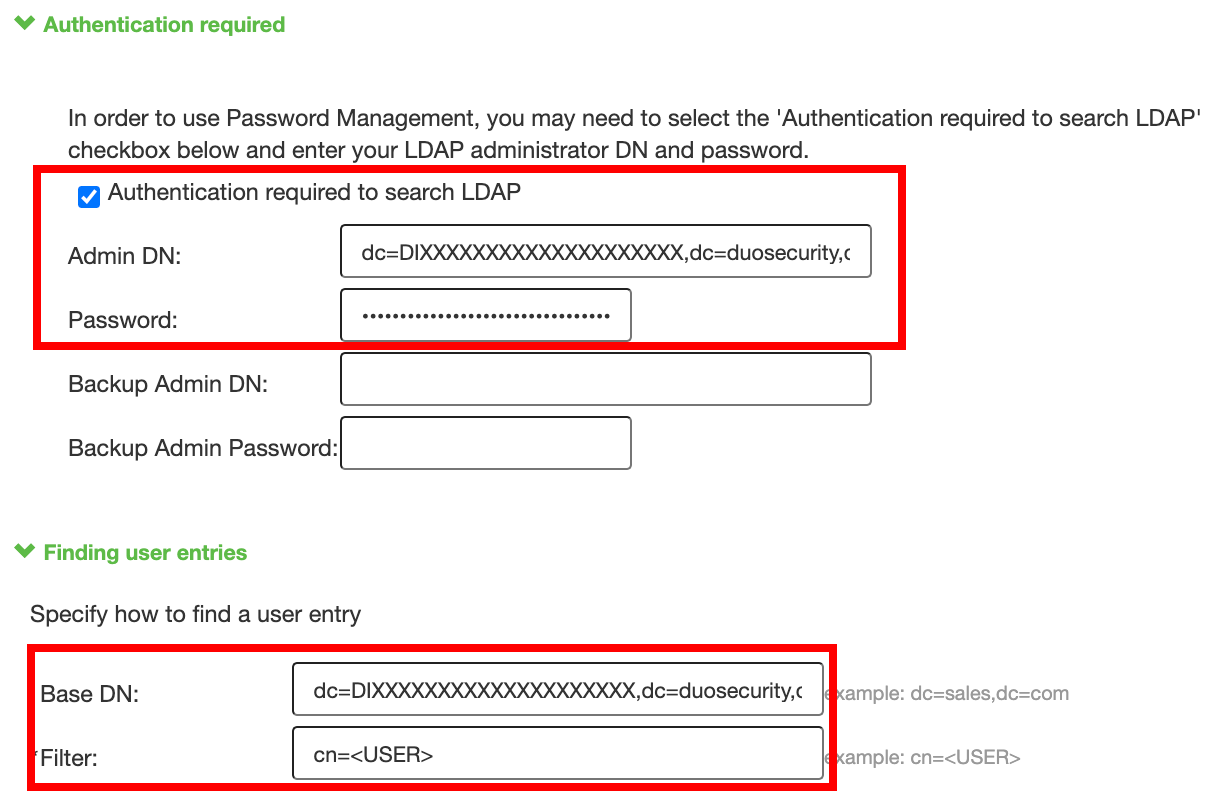

Nella sezione “Authentication required?”, spunta la casella Autenticazione richiesta per cercare in LDAP e compila il modulo (sostituendo INTEGRATION_KEY e SECRET_KEY con le chiavi specifiche della tua applicazione).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

Nella sezione “Ricerca delle voci utente”:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filtro cn=<USER>

-

Clicca Salva modifiche. (Dopo aver fatto clic su Salva potresti ricevere un messaggio che indica che il server LDAP non è raggiungibile. Puoi ignorare questo messaggio.)

Configurare un reame utente

Per configurare un reame utente per il server LDAP Duo, puoi fare una o più delle seguenti cose:

- Creare un nuovo reame per i test

- Creare un reame per migrare gradualmente gli utenti al nuovo sistema (per esempio, duplicando un reame esistente)

- Utilizzare il reame predefinito Utenti

Se crei un nuovo reame come parte della distribuzione di Duo, assicurati di creare delle regole di mappatura dei ruoli per aggiungere gli utenti al nuovo reame.

Per aggiungere 2FA a un reame utente:

- Passa a Utenti → Reami utente e clicca sul link del reame utente al quale vuoi aggiungere l’autenticazione secondaria (nel nostro esempio stiamo usando un reame chiamato “Duo-Users”).

-

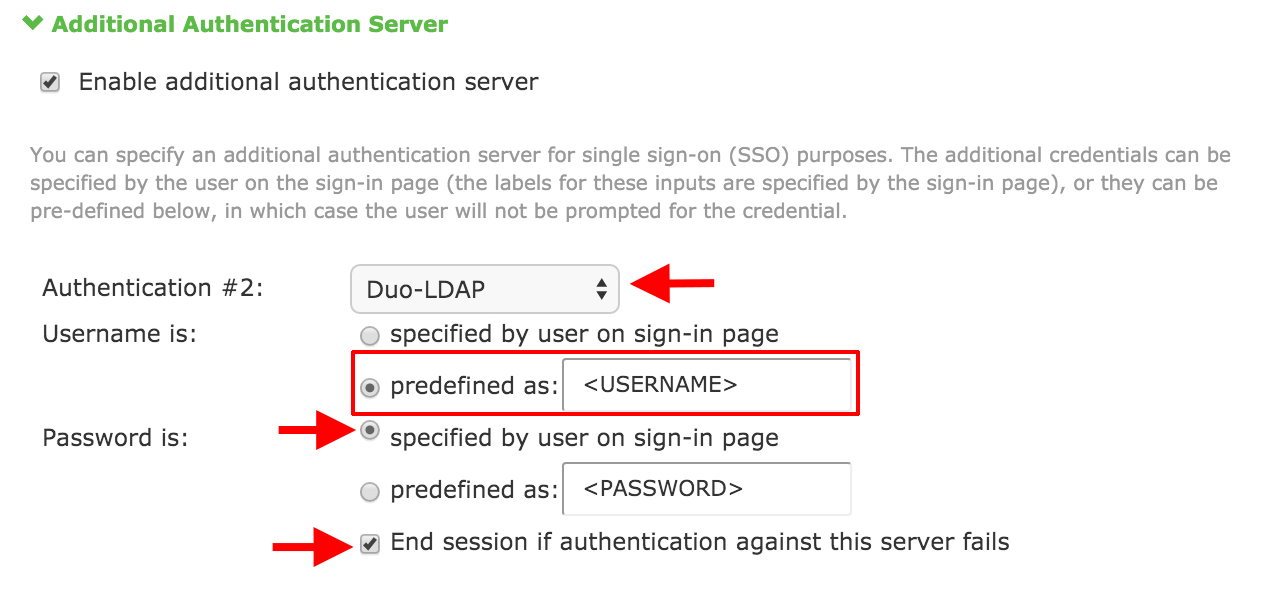

Mentre sei nella scheda “General” del regno utente, espandi la sezione “Additional Authentication Server”, seleziona la casella Enable additional authentication server e compila il modulo:

Field Value Autenticazione #2 Duo-LDAP Il nome utente è predefinito come <NOME UTENTE> La password è specificata dall’utente nella pagina di accesso -

Verifica la casella Termina sessione se l’autenticazione con questo server fallisce.

-

Fate clic su Save Changes.

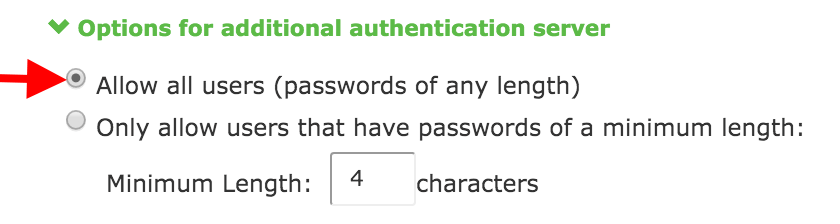

- Fate clic sulla scheda Authentication Policy nella parte superiore della pagina e quindi su Password.

-

Nella sezione “Opzioni per il server di autenticazione aggiuntivo”, selezionate Allow all users.

-

Fai clic su Save Changes.

Configura la politica di accesso per l’autenticazione secondaria

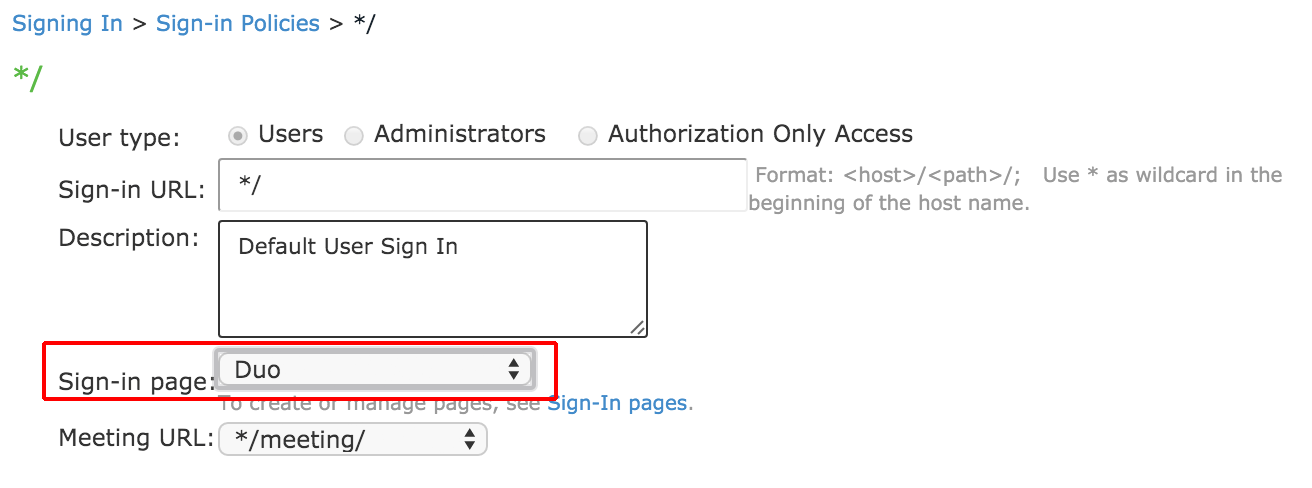

Per finire l’impostazione della tua integrazione, configura una politica di accesso per l’autenticazione secondaria. In questo esempio useremo il criterio predefinito dell’URL */, ma puoi impostare un nuovo criterio di accesso a un URL personalizzato (come */Duo-testing/) per i test.

- Passa a Authentication → Signing In → scheda Sign-in Policies.

- Clicca il link per il criterio di accesso che vuoi modificare.

-

Seleziona Duo dall’elenco delle pagine di accesso.

-

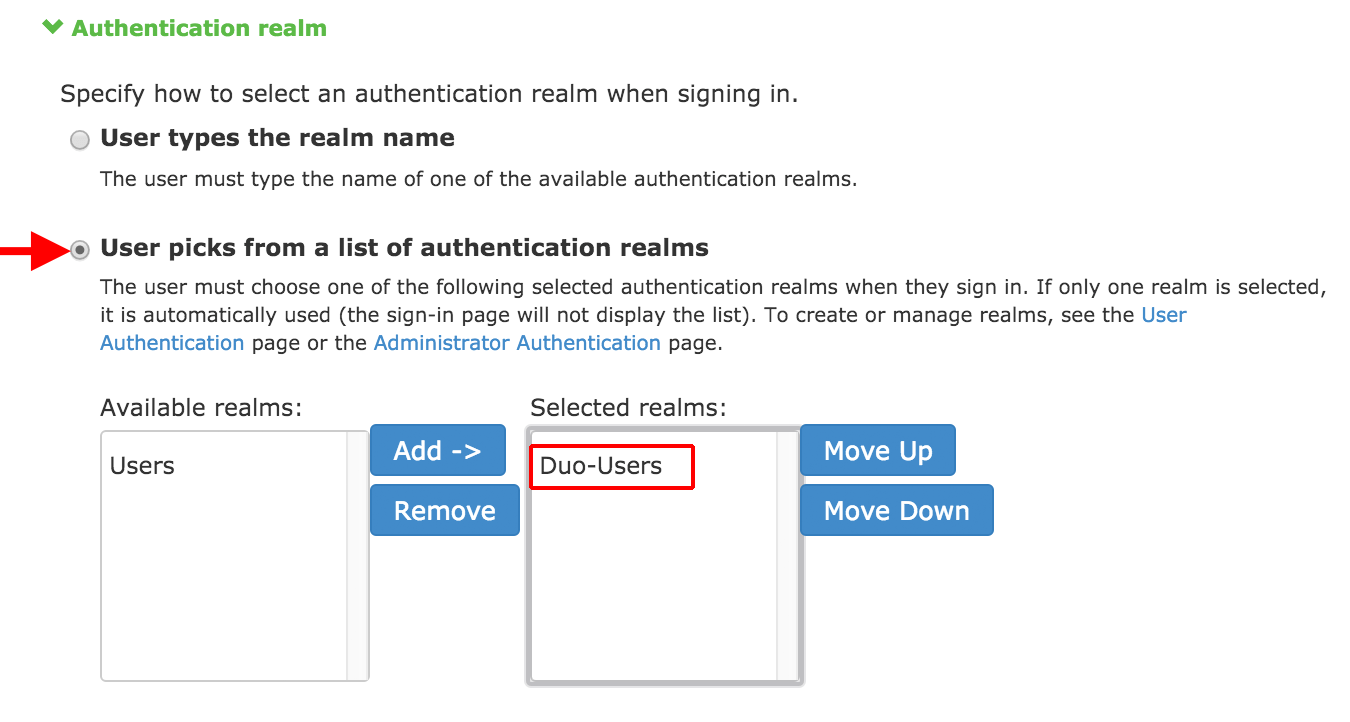

Nella sezione “Authentication realm”, scegli User picks da un elenco di realms di autenticazione….

-

Scegli il realm utente che hai configurato in precedenza, e clicca Add per spostarlo nella casella Selected realms sulla destra. Assicurati che questo sia l’unico regno selezionato per questa pagina di accesso.

-

Fai clic su Save Changes.

Test Your Setup

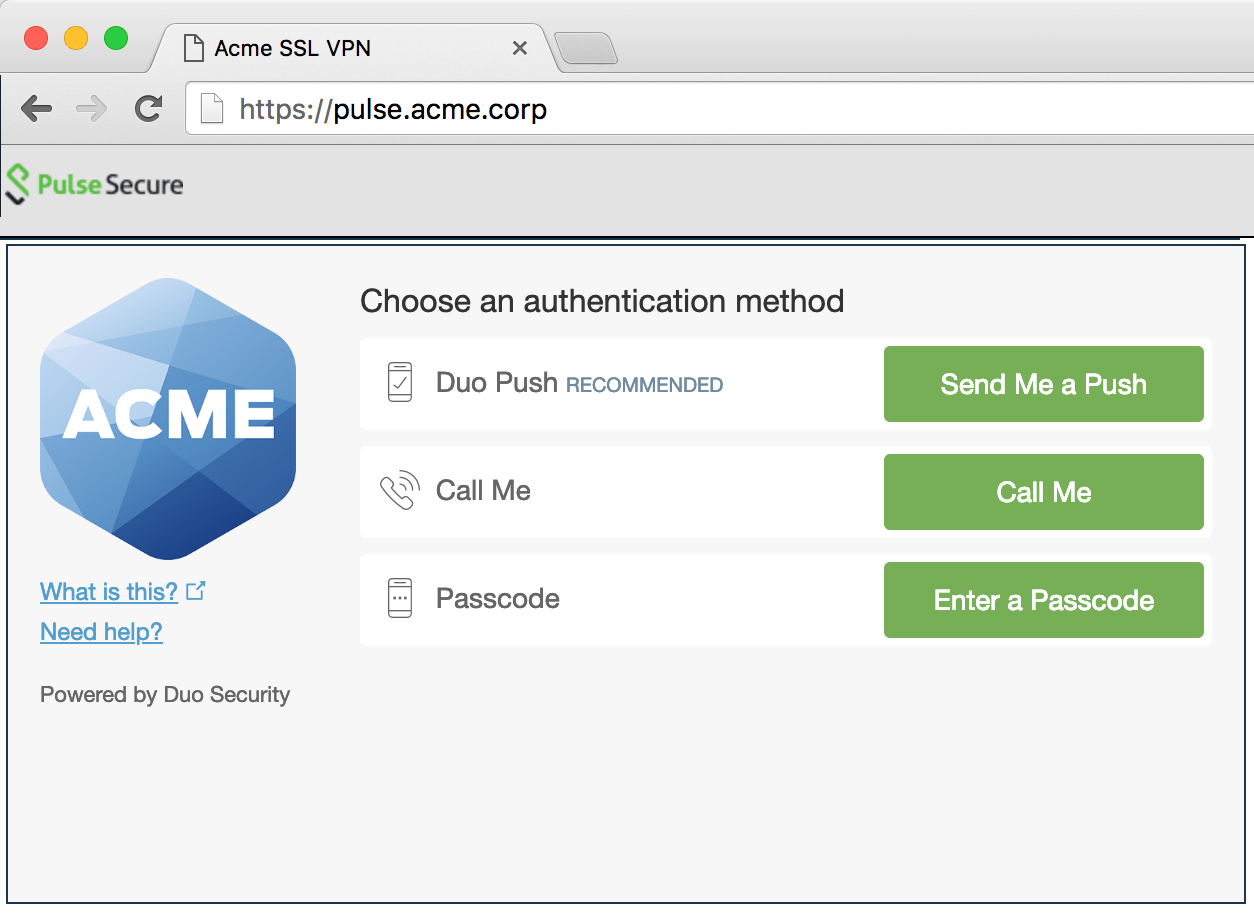

Per testare la configurazione dell’autenticazione a due fattori di Pulse Connect Secure, vai all’URL che hai definito per la tua politica di accesso. Dopo aver completato l’autenticazione primaria, appare la richiesta di iscrizione/accesso a Duo.

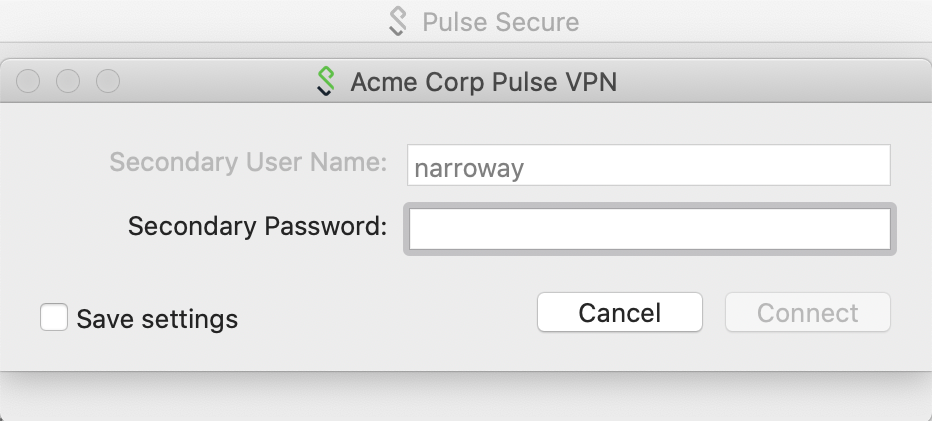

Se stai usando il client Pulse VPN, vedrai un campo “Secondary Password” quando usi il client Pulse Connect.

Inserisci un’opzione del fattore Duo come seconda password. Scegli tra:

| push | Esegui l’autenticazione Duo Push Puoi usare Duo Push se hai installato e attivato Duo Mobile sul tuo dispositivo. |

| phone | Effettua l’autenticazione con callback telefonico. |

| sms | Invia un nuovo gruppo di passcode SMS. Il tuo tentativo di autenticazione sarà negato. Puoi quindi autenticarti con uno dei nuovi codici consegnati. |

| Un passcode numerico | Accedere utilizzando un passcode, generato con Duo Mobile, inviato via SMS, generato dal tuo token hardware, o fornito da un amministratore. Esempi: “123456” o “2345678” |

Se hai intenzione di permettere l’uso dei metodi di autenticazione WebAuthn (chiavi di sicurezza, token U2F, o Touch ID), Duo consiglia di abilitare l’hostname whitelisting per questa applicazione e qualsiasi altra che mostra il Prompt Duo in linea prima di effettuare l’onboarding degli utenti finali.

Risoluzione dei problemi

Hai bisogno di aiuto? Dai un’occhiata alla pagina delle domande frequenti (FAQ) di Pulse Connect Secure o prova a cercare i nostri articoli della Knowledge Base di Pulse Connect Secure o le discussioni della Community. Per ulteriore assistenza, contatta il supporto.

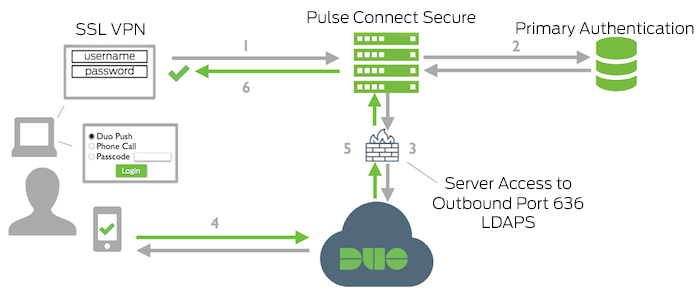

Diagramma di rete

- Connessione VPN SSL iniziata

- Autenticazione primaria

- Connessione Pulse Connect Secure stabilita a Duo Security sulla porta TCP 636

- Autenticazione secondaria tramite il servizio Duo Security

- Pulse Connect Secure riceve la risposta di autenticazione

- Connessione VPN SSL stabilita