- Feedback

- Vidéo de découverte

- Premières étapes

- Modifier la page d’ouverture de session

- Installer le certificat CA DigiCert

- Ajouter le serveur LDAP Duo

- Configurer un domaine d’utilisateur

- Configurer la politique d’ouverture de session pour l’authentification secondaire

- Tester votre configuration

- Dépannage

- Schéma du réseau

Feedback

Cette page vous a-t-elle été utile ? Faites-nous savoir comment nous pouvons l’améliorer.

Duo s’intègre à votre Pulse Secure Connect Secure SSL VPN pour ajouter une authentification à deux facteurs à toute connexion VPN, complète avec l’inscription en libre-service en ligne et la Prompt Duo.

Voir nos instructions RADIUS alternatives si vous souhaitez contrôler le « failmode » (comment le système agira si la communication réseau avec Duo est interrompue) ou intégrer Duo dans une seule URL de connexion Connect Secure avec plusieurs royaumes d’authentification.

Si vous exécutez toujours le firmware Juniper v8.2 ou inférieur, veuillez consulter les instructions Juniper SSL VPN.

Cette application communique avec le service de Duo sur le port TCP 636. Les configurations de pare-feu qui restreignent l’accès sortant au service de Duo avec des règles utilisant des adresses IP de destination ou des plages d’adresses IP ne sont pas recommandées, car celles-ci peuvent changer au fil du temps pour maintenir la haute disponibilité de notre service. Si votre organisation nécessite des règles basées sur l’IP, veuillez consulter cet article de la KB de Duo.

Vidéo de découverte

Premières étapes

Avant de passer aux étapes de déploiement, il est bon de se familiariser avec les concepts et les fonctions d’administration de Duo, comme les options pour les applications, les méthodes disponibles pour inscrire les utilisateurs de Duo, et les paramètres de la politique de Duo et la façon de les appliquer. Consultez toute la documentation de l’administrateur Duo.

Vérifiez que Duo est compatible avec votre VPN SSL Pulse Secure Access. Connectez-vous à votre interface administrateur Pulse et vérifiez que votre micrologiciel est de la version 8.3, 9.0 ou ultérieure.

Vous devez également disposer d’une configuration d’authentification primaire fonctionnelle pour vos utilisateurs VPN SSL, par exemple une authentification LDAP vers Active Directory.

Puis vous devrez :

- S’inscrire à un compte Duo.

- Connectez-vous au panneau d’administration Duo et naviguez vers les applications.

- Cliquez sur Protéger une application et localisez l’entrée pour Juniper SSL VPN dans la liste des applications. Cliquez sur Protéger à l’extrême droite pour configurer l’application et obtenir votre clé d’intégration, votre clé secrète et le nom d’hôte de l’API. Vous aurez besoin de ces informations pour compléter votre configuration. Voir Protéger les applications pour plus d’informations sur la protection des applications dans Duo et des options d’application supplémentaires.

- Téléchargez le fichier zip du paquet Duo Juniper 8.x pour la version du firmware de votre appareil à partir du panneau d’administration Duo (même pour les appareils Pulse v9.x). Ce fichier est personnalisé pour votre compte et a votre ID de compte Duo annexé au nom du fichier (après la version). Vous devrez le télécharger sur votre VPN SSL Pulse.

- Téléchargez le certificat DigiCert SHA2 High Assurance Server CA sur le site de DigiCert pour l’installer sur votre appareil.

La sécurité de votre application Duo est liée à la sécurité de votre clé secrète (skey). Sécurisez-la comme vous le feriez pour toute pièce d’identité sensible. Ne la partagez pas avec des personnes non autorisées et ne l’envoyez par courriel à personne, quelles que soient les circonstances!

Modifier la page d’ouverture de session

- Connectez-vous à votre interface Web d’administrateur Pulse Connect Secure SSL VPN.

-

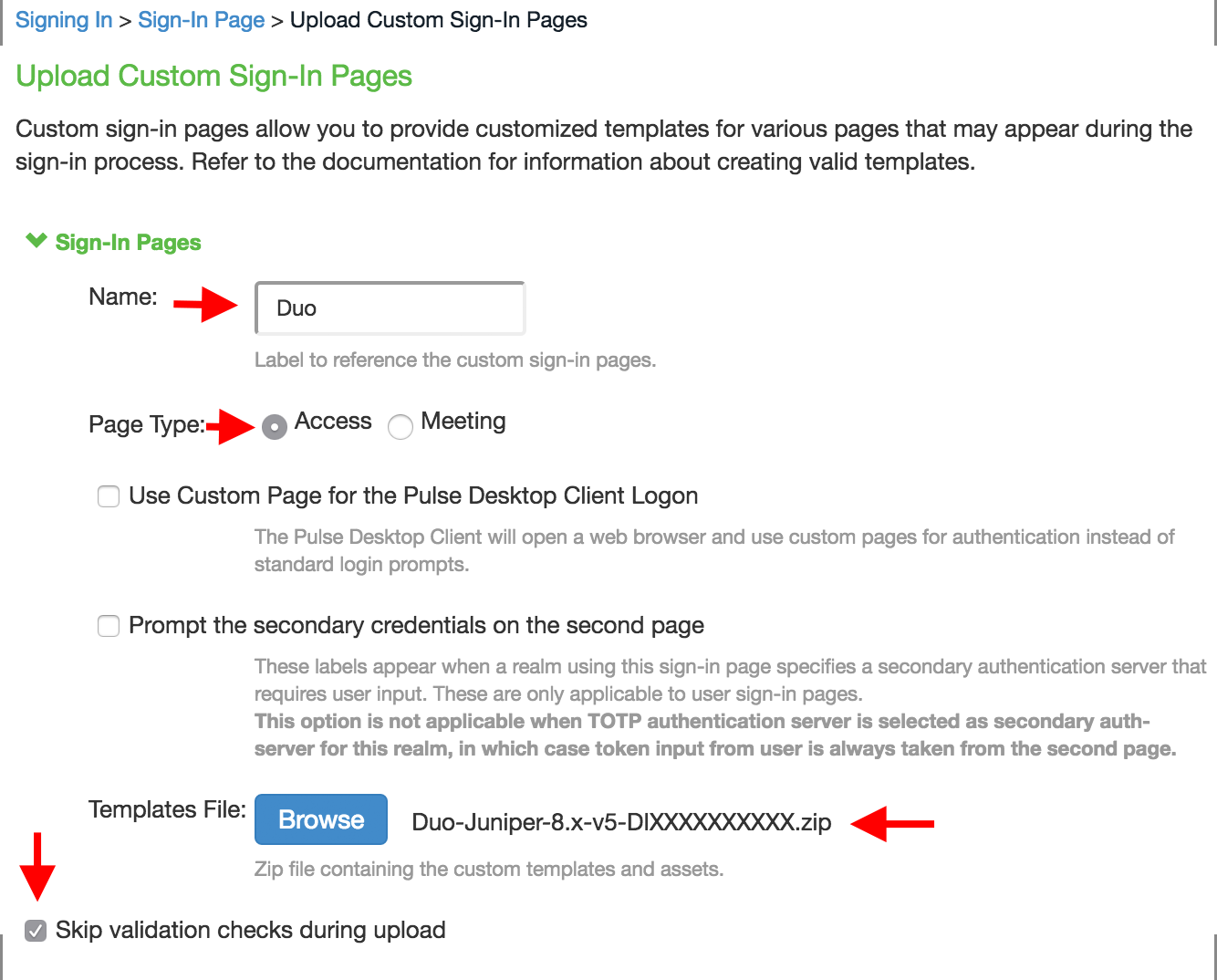

Naviguez vers Authentification → Ouverture de session → Pages d’ouverture de session, cliquez sur Télécharger des pages personnalisées…, et remplissez le formulaire :

Champ Valeur Nom Duo Type de page .

Accès Fichier de modèles Téléchargez le fichier zip du paquetage Duo Juniper téléchargé précédemment depuis le panneau d’administration Duo. Votre nom de fichier sera différent de l’image d’exemple ci-dessous, reflétant la version réelle du paquet Duo Juniper/Pulse et l’ID de compte Duo de votre organisation (visible sur l’onglet Paramètres du panneau d’administration Duo) comme accounttid c’est-à-dire Duo-Juniper-8.x-v5-1234-5678-90.zip.Vous devez utiliser le paquet Duo personnalisé pour votre compte. Le téléchargement du paquet Duo pour le mauvais compte peut entraîner des échecs d’authentification. -

Ne sélectionnez pas les options « Utiliser la page personnalisée pour la connexion du client Pulse Desktop » ou « Demander les informations d’identification secondaires sur la deuxième page », si elles sont présentes.

-

Cochez la case Ignorer les contrôles de validation pendant le téléchargement. Si vous ne le faites pas, vous verrez quelques avertissements après le téléchargement du fichier, que vous pouvez ignorer.

-

Cliquez sur Télécharger les pages personnalisées. Vous pouvez ignorer tout avertissement.

Installer le certificat CA DigiCert

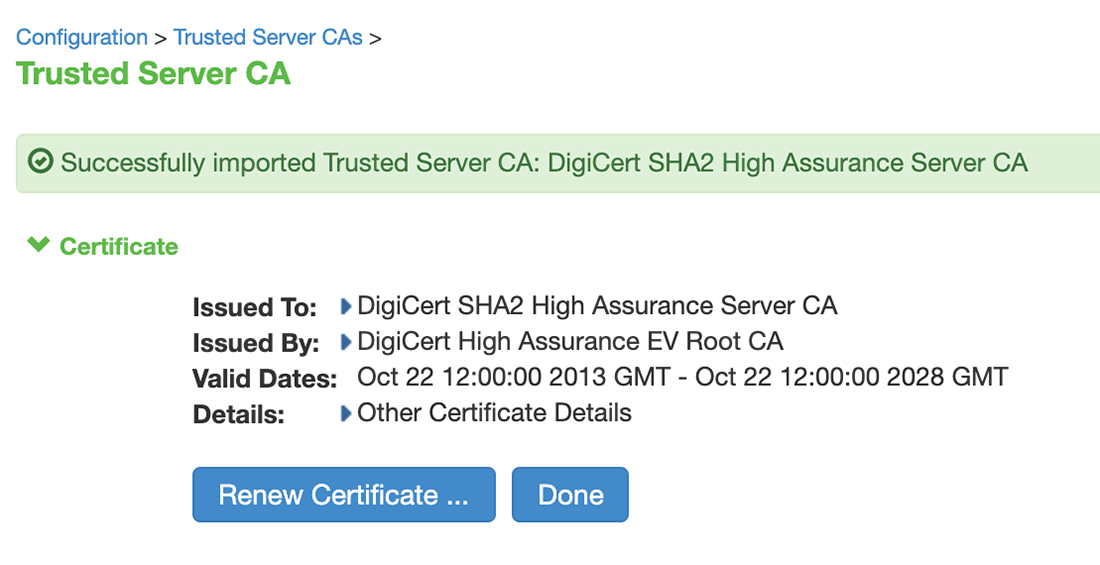

Le service cloud de Duo sécurise le trafic SSL avec des certificats émis par DigiCert. Vous devrez installer le certificat CA de DigiCert sur votre VPN SSL afin qu’il puisse établir la connexion LDAP sécurisée à Duo en utilisant la validation du certificat.

Pour installer le certificat d’autorité de certification intermédiaire DigiCert utilisé par le service de Duo :

-

Si vous ne l’avez pas déjà fait, téléchargez le certificat d’autorité de certification de serveur DigiCert SHA2 High Assurance à partir du site de DigiCert pour l’installer sur votre dispositif VPN SSL.

-

Naviguez vers Système → Configuration → Certificats → Autorités de certification de serveur de confiance dans l’interface administrative du VPN SSL Pulse Secure.

-

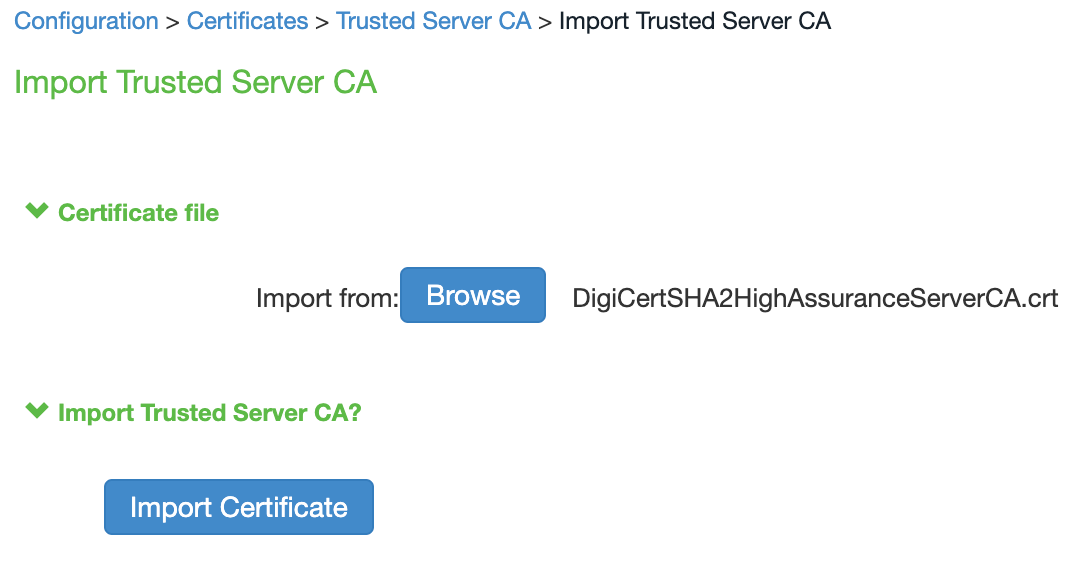

Cliquez sur Importer une AC de serveur de confiance… puis cliquez sur le bouton Parcourir sur la page « Importer une AC de serveur de confiance ».

-

Sélectionnez le fichier de l’AC de serveur de haute assurance DigiCert SHA2 que vous avez téléchargé depuis DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) et cliquez sur Importer le certificat.

-

Après une importation réussie du certificat CA DigiCert, cliquez sur Done.

Ajouter le serveur LDAP Duo

-

Naviguez vers Authentification → Auth. Servers.

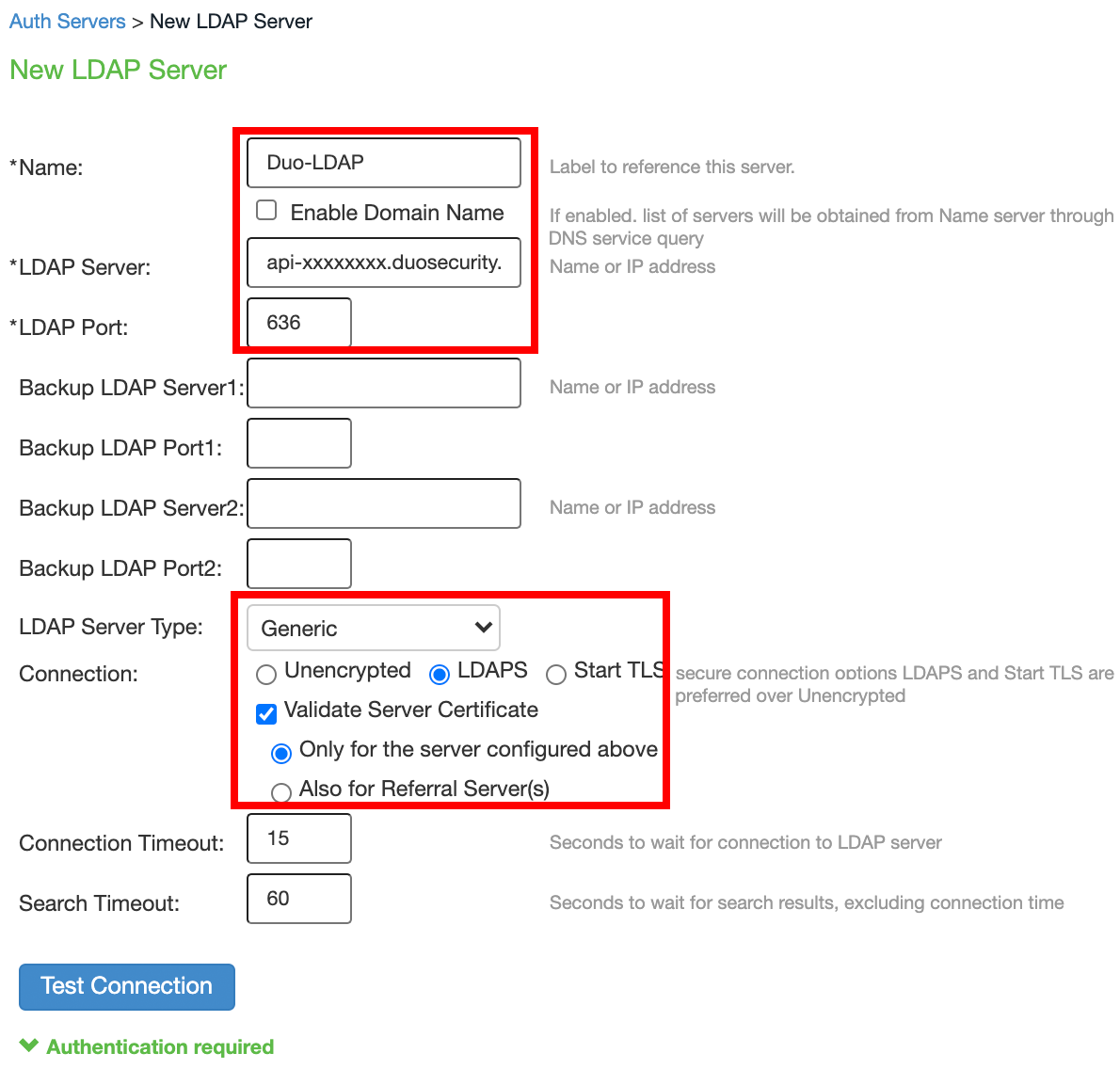

Sélectionnez Serveur LDAP dans la liste Type de serveur d’authentification, cliquez sur Nouveau serveur et remplissez le formulaire :

Champ Valeur Nom Duo-LDAP Serveur LDAP Votre nom d’hôte API (i.e. api-XXXXXXXX.duosecurity.com)PortLDAP 636 Type de serveurLDAP Générique Connexion LDAPS .

Validation du certificat du serveur Cochez cette case

-

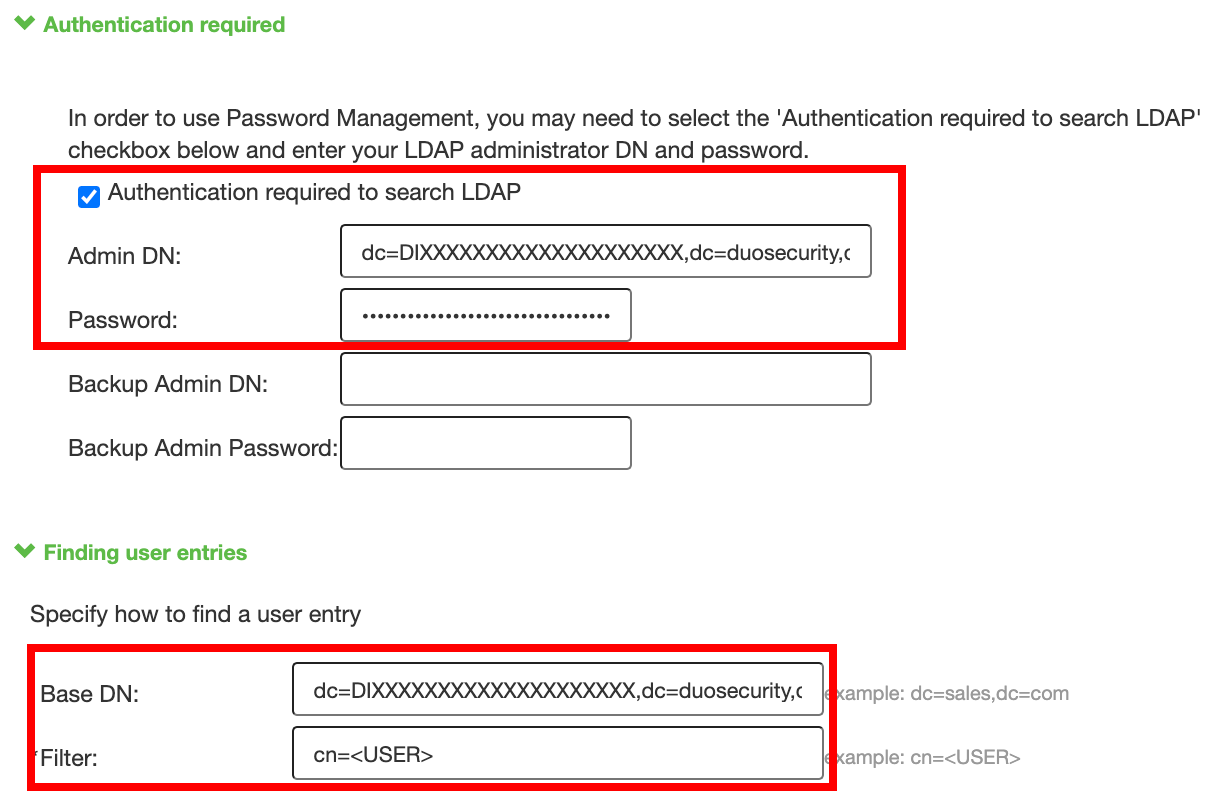

Dans la section « Authentification requise ? », cochez la case Authentification requise pour effectuer une recherche dans LDAP et remplissez le formulaire (en remplaçant INTEGRATION_KEY et SECRET_KEY par les clés propres à votre application).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Mot de passe SECRET_KEY -

Dans la section « Recherche des entrées utilisateur » :

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filtre cn=<USER>

-

Cliquez sur Enregistrer les modifications. (Après avoir cliqué sur Enregistrer, vous pouvez recevoir un message indiquant que le serveur LDAP est inaccessible. Vous pouvez ne pas tenir compte de ce message.)

Configurer un domaine d’utilisateur

Pour configurer un domaine d’utilisateur pour le serveur LDAP Duo, vous pouvez effectuer une ou plusieurs des opérations suivantes :

- Créer un nouveau royaume pour les tests

- Créer un royaume pour migrer progressivement les utilisateurs vers le nouveau système (par exemple, en dupliquant un royaume existant)

- Utiliser le royaume par défaut Users

Si vous créez un nouveau royaume dans le cadre du déploiement de Duo, assurez-vous de créer des règles de mappage de rôles pour ajouter des utilisateurs au nouveau royaume.

Pour ajouter l’authentification secondaire à un royaume d’utilisateurs :

- Naviguez dans Utilisateurs → Royaumes d’utilisateurs et cliquez sur le lien du royaume d’utilisateurs auquel vous voulez ajouter l’authentification secondaire (dans notre exemple, nous utilisons un royaume nommé « Duo-Users »).

-

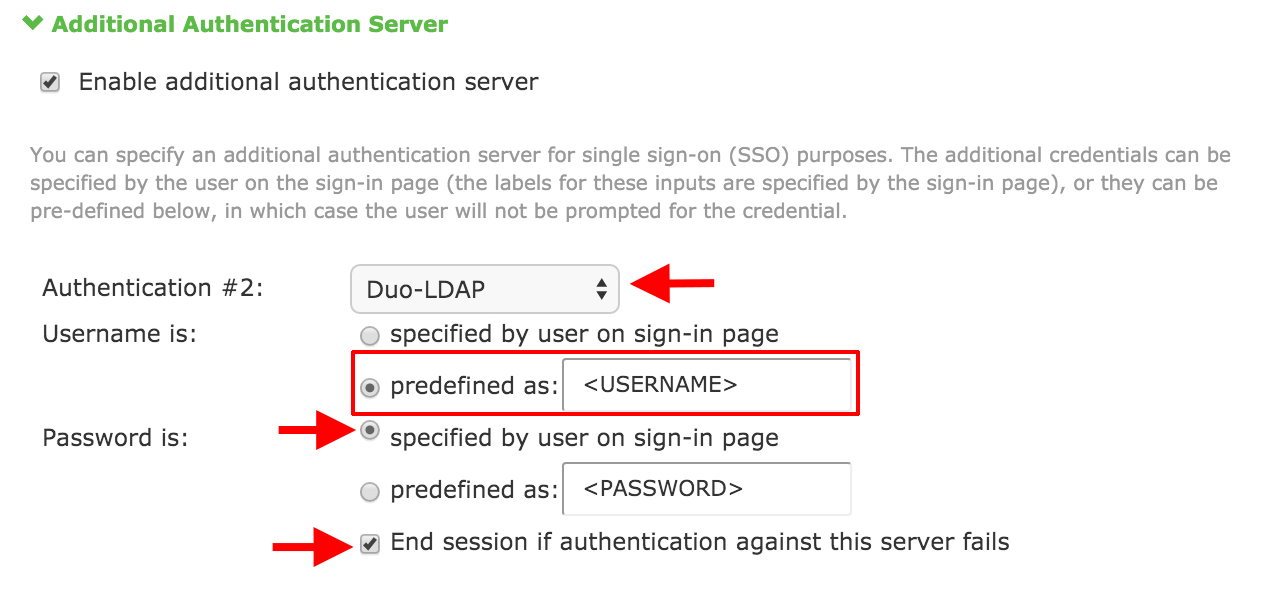

Pendant que vous êtes sur l’onglet « Général » du royaume d’utilisateurs, développez la section « Serveur d’authentification supplémentaire », cochez la case Activer le serveur d’authentification supplémentaire, et remplissez le formulaire :

Field Value Authentification #2 Duo-LDAP Le nom d’utilisateur est prédéfini comme <USERNAME> Le mot de passe est spécifié par l’utilisateur sur la page de signature -

Cochez la case Fin de session si l’authentification contre ce serveur échoue.

-

Cliquez sur Enregistrer les modifications.

- Cliquez sur l’onglet Politique d’authentification en haut de la page, puis sur Mot de passe.

-

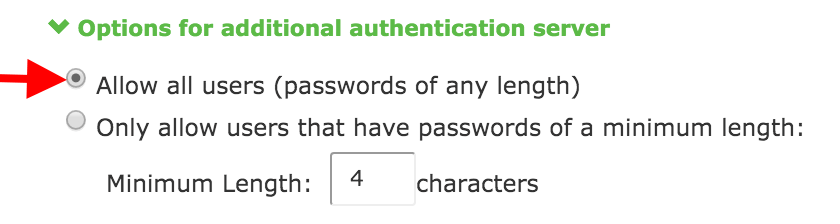

Dans la section « Options pour le serveur d’authentification supplémentaire », sélectionnez Autoriser tous les utilisateurs.

-

Cliquez sur Enregistrer les modifications.

Configurer la politique d’ouverture de session pour l’authentification secondaire

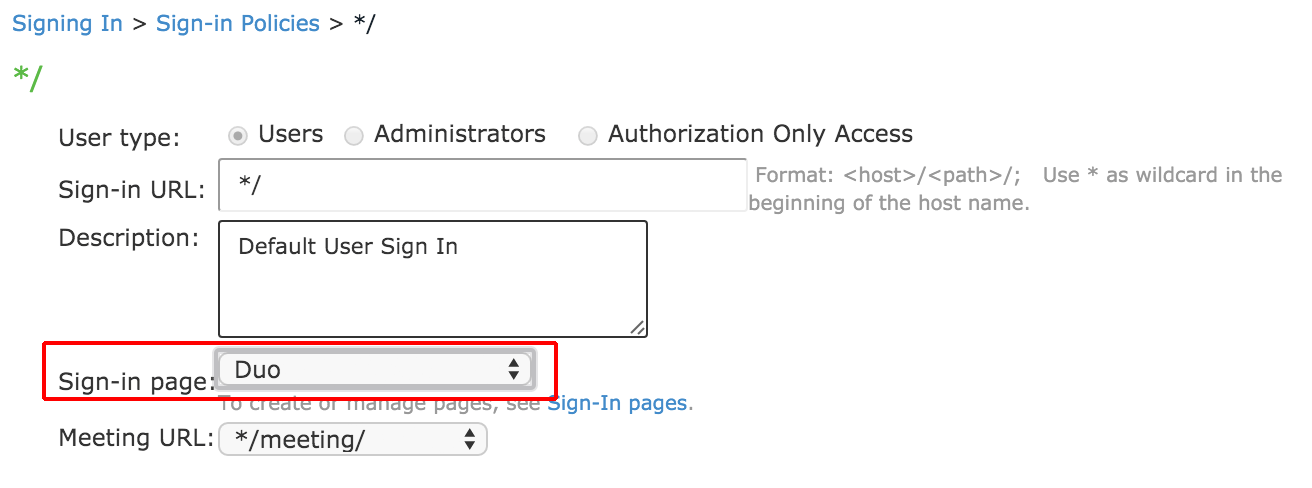

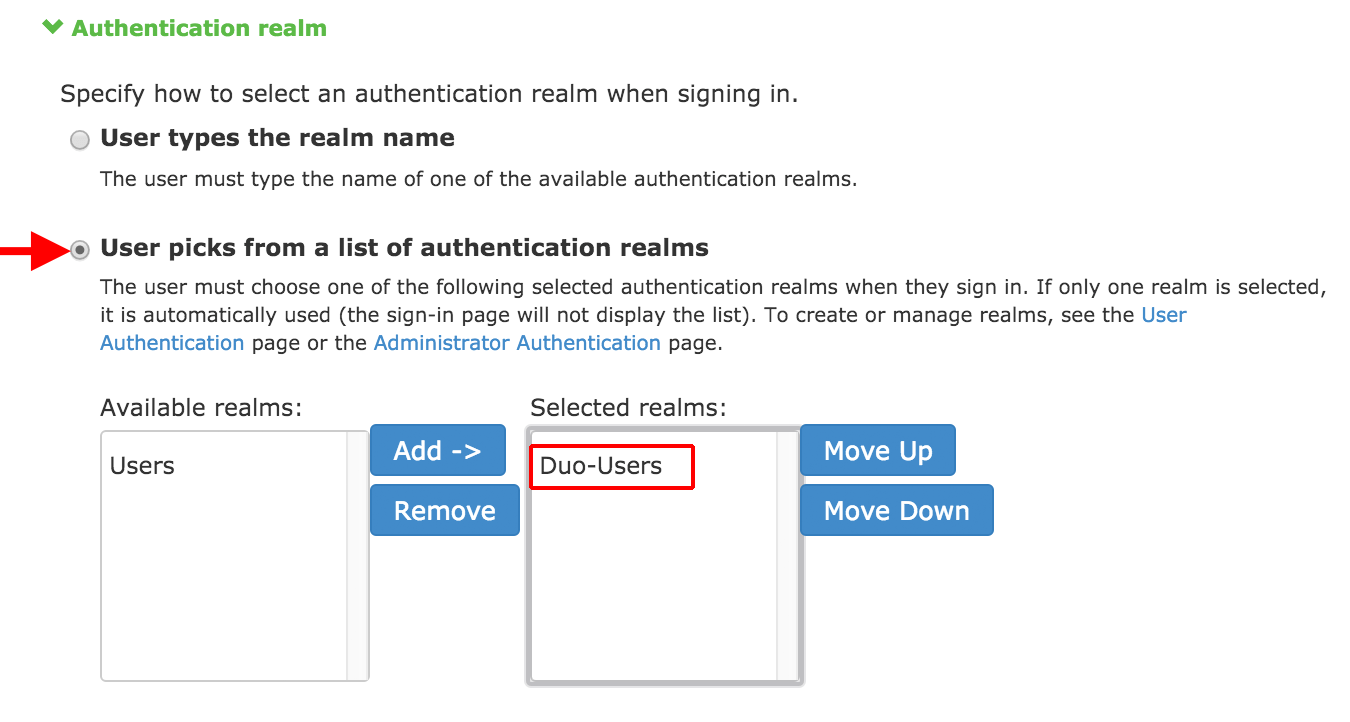

Pour terminer la configuration de votre intégration, configurez une politique d’ouverture de session pour l’authentification secondaire. Dans cet exemple, nous utiliserons la politique d’URL par défaut */, mais vous pouvez configurer une nouvelle politique d’ouverture de session à une URL personnalisée (comme */Duo-testing/) pour les tests.

- Naviguez vers Authentification → Ouverture de session → onglet Politiques d’ouverture de session.

- Cliquez sur le lien de la politique d’ouverture de session que vous souhaitez modifier.

-

Sélectionnez le Duo dans la liste des pages d’ouverture de session.

-

Dans la section « Domaine d’authentification », choisissez Prélèvements d’utilisateur dans une liste de domaines d’authentification….

-

Choisissez le domaine d’utilisateur que vous avez configuré précédemment, et cliquez sur Ajouter pour le déplacer dans la case Domaines sélectionnés à droite. Assurez-vous qu’il s’agit du seul royaume sélectionné pour cette page d’ouverture de session.

-

Cliquez sur Enregistrer les modifications.

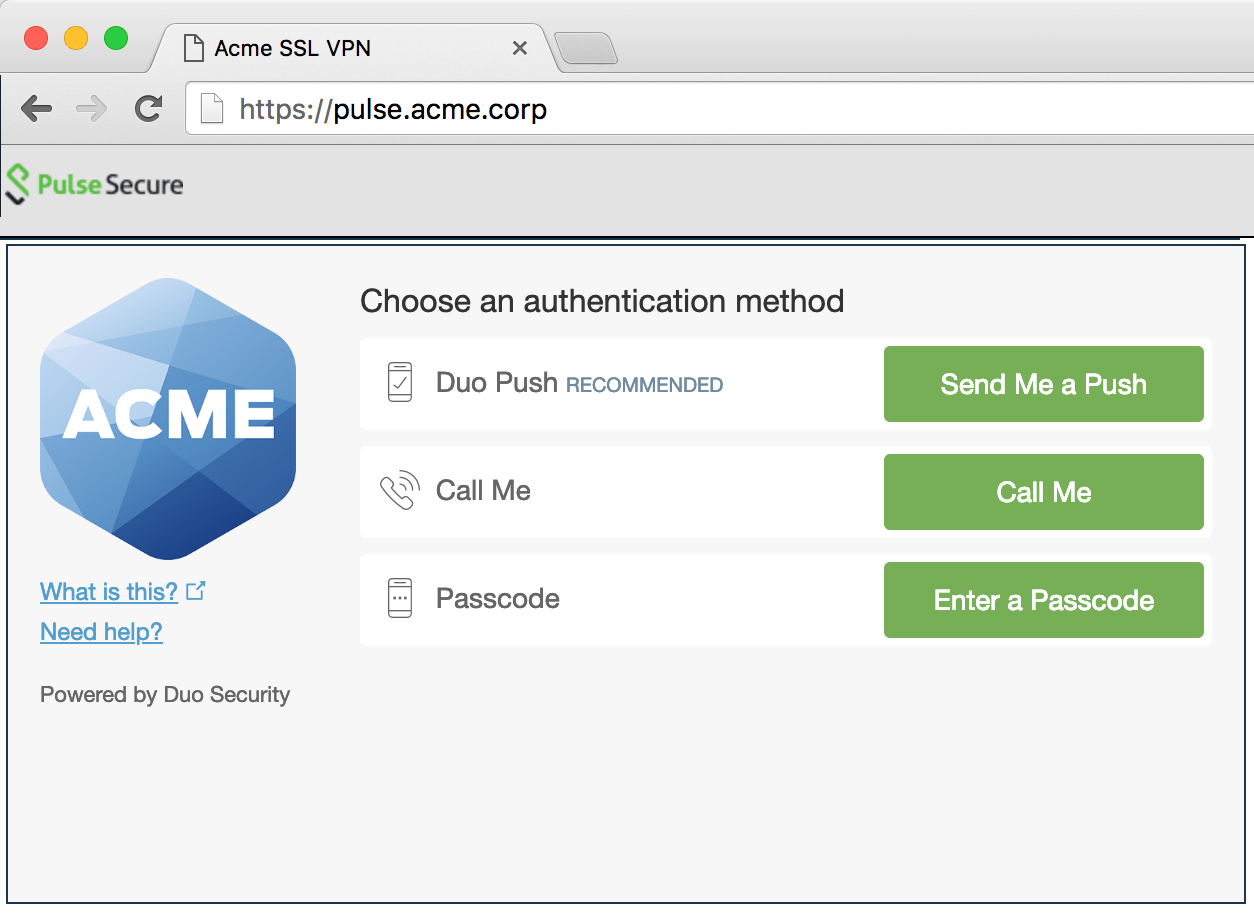

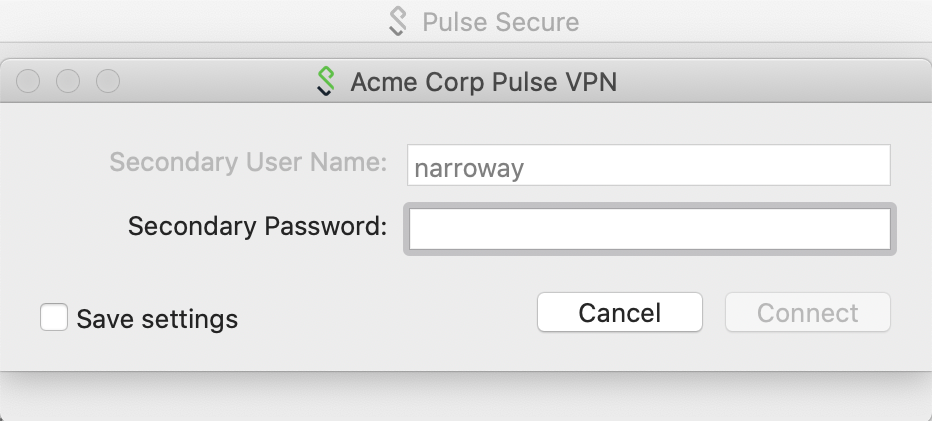

Tester votre configuration

Pour tester votre configuration d’authentification à deux facteurs Pulse Connect Secure, allez à l’URL que vous avez définie pour votre politique d’ouverture de session. Après avoir terminé l’authentification primaire, l’invite d’inscription/de connexion Duo apparaît.

Si vous utilisez le client Pulse VPN, vous verrez un champ « Mot de passe secondaire » lorsque vous utilisez le client Pulse Connect.

Entrez une option de facteur Duo comme second mot de passe. Choisissez parmi :

| push | Effectuer une authentification Duo Push Vous pouvez utiliser Duo Push si vous avez installé et activé Duo Mobile sur votre appareil. |

| phone | Faire une authentification par rappel téléphonique. |

| sms | Envoyer un nouveau lot de codes de passe SMS. Votre tentative d’authentification sera refusée. Vous pouvez alors vous authentifier avec l’un des passcodes nouvellement livrés. |

| Un code de passe numérique | Connectez-vous à l’aide d’un code de passe, soit généré avec Duo Mobile, soit envoyé par SMS, soit généré par votre jeton matériel, soit fourni par un administrateur. Exemples : « 123456 » ou « 2345678 » |

Si vous prévoyez d’autoriser l’utilisation des méthodes d’authentification WebAuthn (clés de sécurité, jetons U2F ou Touch ID), Duo recommande d’activer la liste blanche des noms d’hôte pour cette application et toutes les autres qui affichent l’invite Duo en ligne avant d’embarquer vos utilisateurs finaux.

Dépannage

Vous avez besoin d’aide ? Consultez la page de la foire aux questions (FAQ) de Pulse Connect Secure ou essayez de rechercher les articles de notre base de connaissances Pulse Connect Secure ou les discussions de la communauté. Pour une assistance supplémentaire, contactez l’assistance.

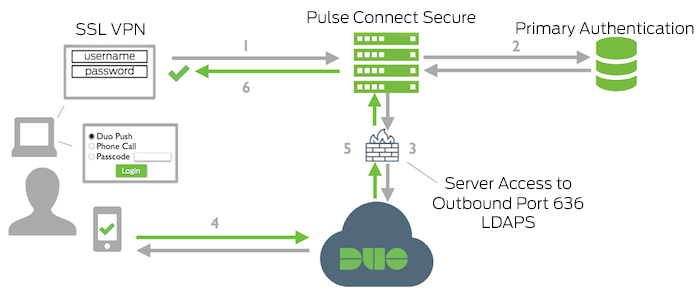

Schéma du réseau

- Connexion VPN SSL initiée

- Authentification primaire

- Connexion Pulse Connect Secure établie vers Duo Security. sur le port TCP 636

- Authentification secondaire via le service de Duo Security

- Pulse Connect Secure reçoit une réponse d’authentification

- Connexion VPN SSL établie

.