- Feedback

- Vídeo de recorrido

- Primeros pasos

- Modifique la página de inicio de sesión

- Instalar el certificado CA de DigiCert

- Addd the Duo LDAP Server

- Configurar un dominio de usuario

- Configure la política de inicio de sesión para la autenticación secundaria

- Pruebe la configuración

- Solución de problemas

- Diagrama de la red

Feedback

¿Ha sido útil esta página? Háganos saber cómo podemos mejorarla.

Duo se integra con su VPN SSL segura de Pulse Secure Connect para añadir la autenticación de dos factores a cualquier inicio de sesión de VPN, completa con la inscripción de autoservicio en línea y Duo Prompt.

Consulte nuestras instrucciones alternativas de RADIUS si desea controlar el «modo de fallo» (cómo actuará el sistema si se interrumpe la comunicación de la red con Duo) o integrar Duo en una única URL de inicio de sesión de Connect Secure con múltiples reinos de autenticación.

Si todavía está ejecutando el firmware Juniper v8.2 o inferior, consulte las instrucciones de Juniper SSL VPN.

Esta aplicación se comunica con el servicio de Duo en el puerto TCP 636. No se recomiendan las configuraciones de firewall que restringen el acceso saliente al servicio de Duo con reglas que utilizan direcciones IP de destino o rangos de direcciones IP, ya que éstas pueden cambiar con el tiempo para mantener la alta disponibilidad de nuestro servicio. Si su organización requiere reglas basadas en IP, por favor, revise este artículo de Duo KB.

Vídeo de recorrido

Primeros pasos

Antes de pasar a los pasos de despliegue, es una buena idea familiarizarse con los conceptos y características de la administración de Duo como las opciones para las aplicaciones, los métodos disponibles para inscribir a los usuarios de Duo, y la configuración de las políticas de Duo y cómo aplicarlas. Consulte toda la documentación de Duo Administrator.

Asegúrese de que Duo es compatible con su VPN SSL de Pulse Secure Access. Inicie sesión en su interfaz de administrador de Pulse y verifique que su firmware es la versión 8.3, 9.0 o posterior.

También debe tener una configuración de autenticación primaria que funcione para sus usuarios de SSL VPN, por ejemplo, autenticación LDAP en Active Directory.

Entonces tendrá que:

- Registrarse en una cuenta Duo.

- Iniciar sesión en el panel de administración de Duo y navegar hasta Aplicaciones.

- Hacer clic en Proteger una aplicación y localizar la entrada de Juniper SSL VPN en la lista de aplicaciones. Haga clic en Proteger en el extremo derecho para configurar la aplicación y obtener su clave de integración, clave secreta y nombre de host de la API. Necesitará esta información para completar la configuración. Consulte Protección de aplicaciones para obtener más información sobre la protección de aplicaciones en Duo y las opciones de aplicación adicionales.

- Descargue el archivo zip del paquete Duo Juniper 8.x para la versión de firmware de su dispositivo desde el panel de administración de Duo (incluso para los dispositivos Pulse v9.x). Este archivo está personalizado para su cuenta y tiene el ID de su cuenta Duo añadido al nombre del archivo (después de la versión). Deberá cargarlo en su Pulse SSL VPN.

- Descargue el certificado DigiCert SHA2 High Assurance Server CA del sitio de DigiCert para instalarlo en su dispositivo.

La seguridad de su aplicación Duo está ligada a la seguridad de su clave secreta (skey). Asegúrela como lo haría con cualquier credencial sensible. No la comparta con personas no autorizadas ni la envíe por correo electrónico a nadie bajo ninguna circunstancia.

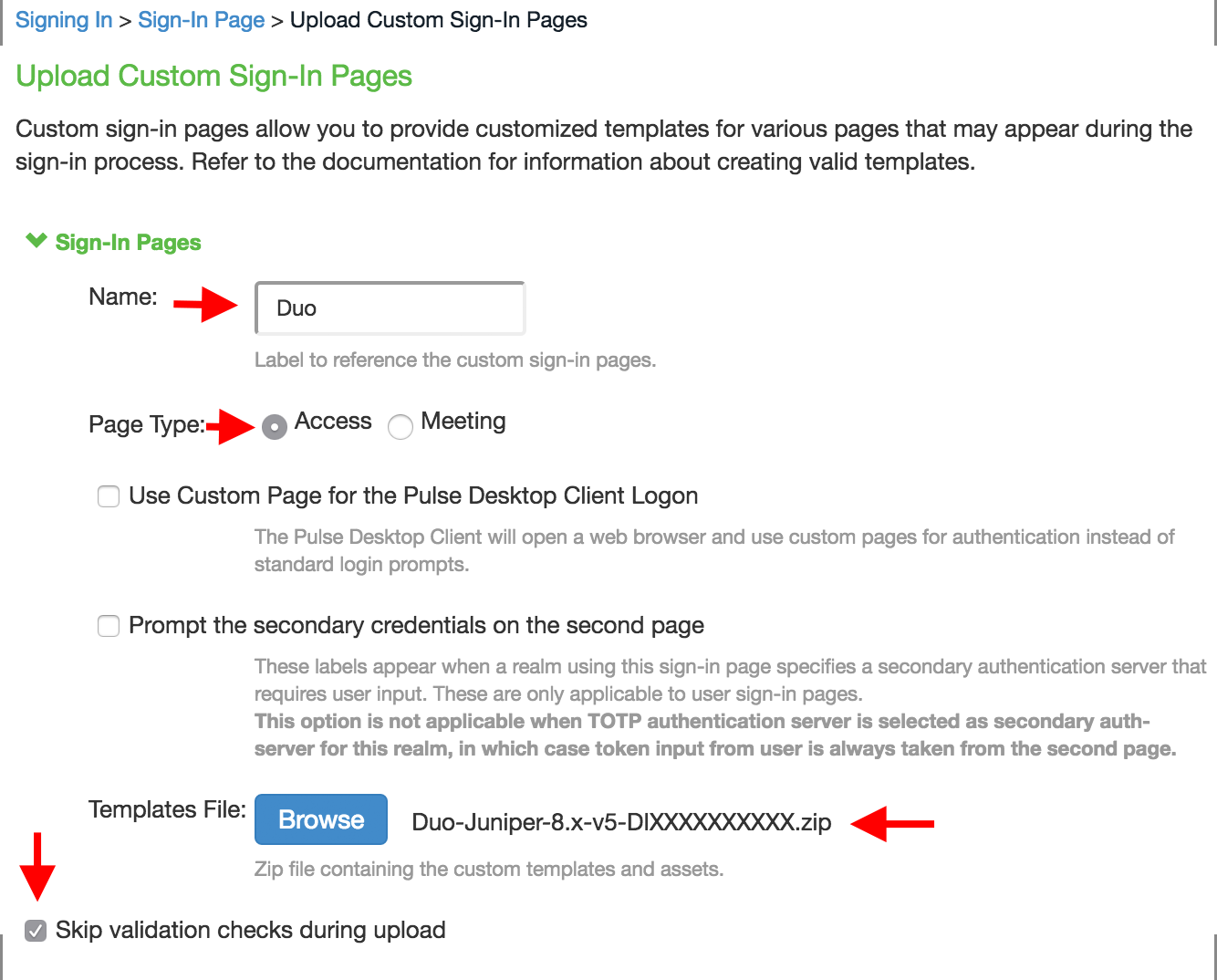

Modifique la página de inicio de sesión

- Inicie sesión en su interfaz web de administrador de Pulse Connect Secure SSL VPN.

-

Vaya a Autenticación → Inicio de sesión → Páginas de inicio de sesión, haga clic en Cargar páginas personalizadas…, y rellene el formulario:

Campo Valor Nombre Duo Tipo de página Acceso Archivo de plantillas Cargue el archivo zip del paquete Duo Juniper descargado anteriormente desde el panel de administración de Duo. El nombre de su archivo diferirá de la imagen de ejemplo que aparece a continuación, ya que reflejará la versión real del paquete Duo Juniper/Pulse y el ID de la cuenta Duo de su organización (visible en la pestaña Configuración del panel de administración de Duo) como ID de cuenta, es decir, Duo-Juniper-8.x-v5-1234-5678-90.zip.Debe utilizar el paquete Duo personalizado para su cuenta. Cargar el paquete Duo para una cuenta incorrecta puede provocar fallos de autenticación. -

No seleccione las opciones «Usar página personalizada para el inicio de sesión del cliente Pulse Desktop» o «Preguntar las credenciales secundarias en la segunda página», si están presentes.

-

Marque la casilla Omitir comprobaciones de validación durante la carga. Si no lo hace, verá algunas advertencias después de subir el archivo, que puede ignorar.

-

Haga clic en Cargar páginas personalizadas. Puede ignorar cualquier advertencia.

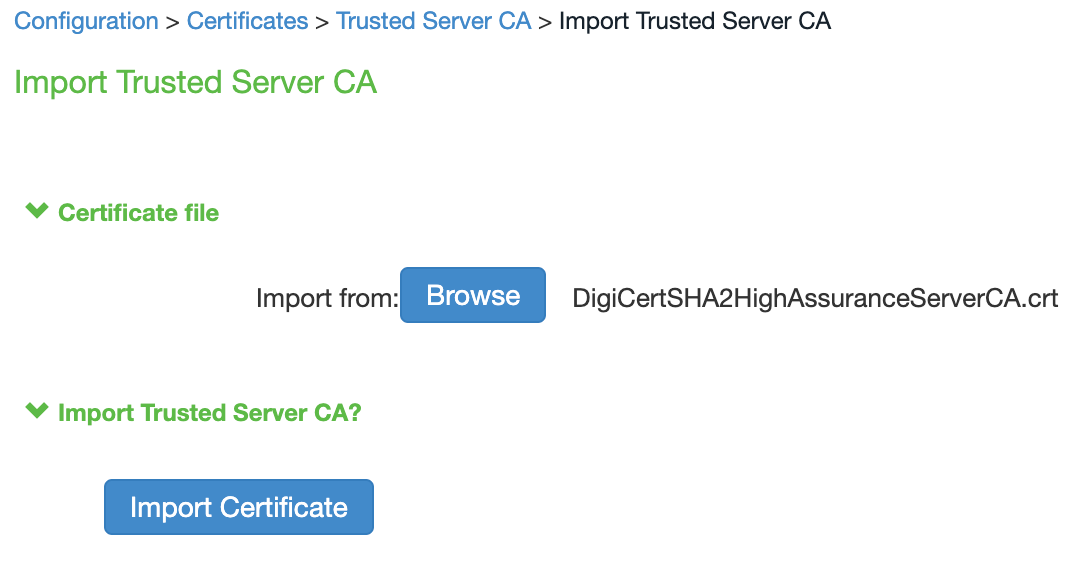

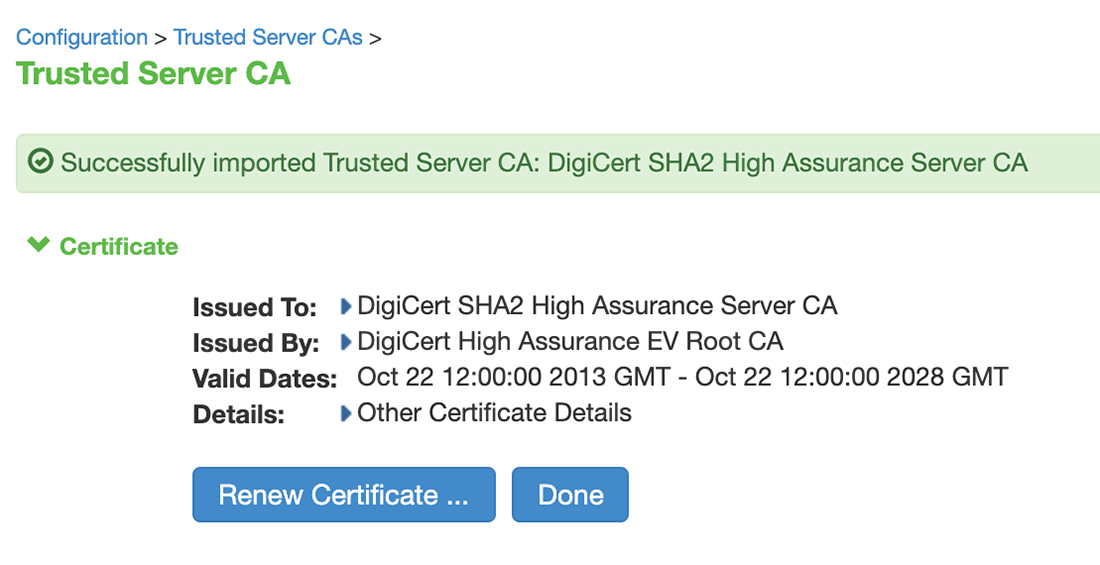

Instalar el certificado CA de DigiCert

El servicio en la nube de Duo asegura el tráfico SSL con certificados emitidos por DigiCert. Deberá instalar el certificado CA de DigiCert en su VPN SSL para que pueda establecer la conexión LDAP segura con Duo utilizando la validación de certificados.

Para instalar el certificado CA intermedio de DigiCert utilizado por el servicio de Duo:

-

Si aún no lo ha hecho, descargue el certificado DigiCert SHA2 High Assurance Server CA del sitio de DigiCert para instalarlo en su dispositivo SSL VPN.

-

Vaya a Sistema → Configuración → Certificados → CAs de servidor de confianza en la interfaz administrativa de Pulse Secure SSL VPN.

-

Haga clic en Importar CA de servidor de confianza… y, a continuación, haga clic en el botón Examinar de la página «Importar CA de servidor de confianza».

-

Seleccione el archivo DigiCert SHA2 High Assurance Server CA que descargó de DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) y haga clic en Importar certificado.

-

Tras importar correctamente el certificado de CA DigiCert, haga clic en Done.

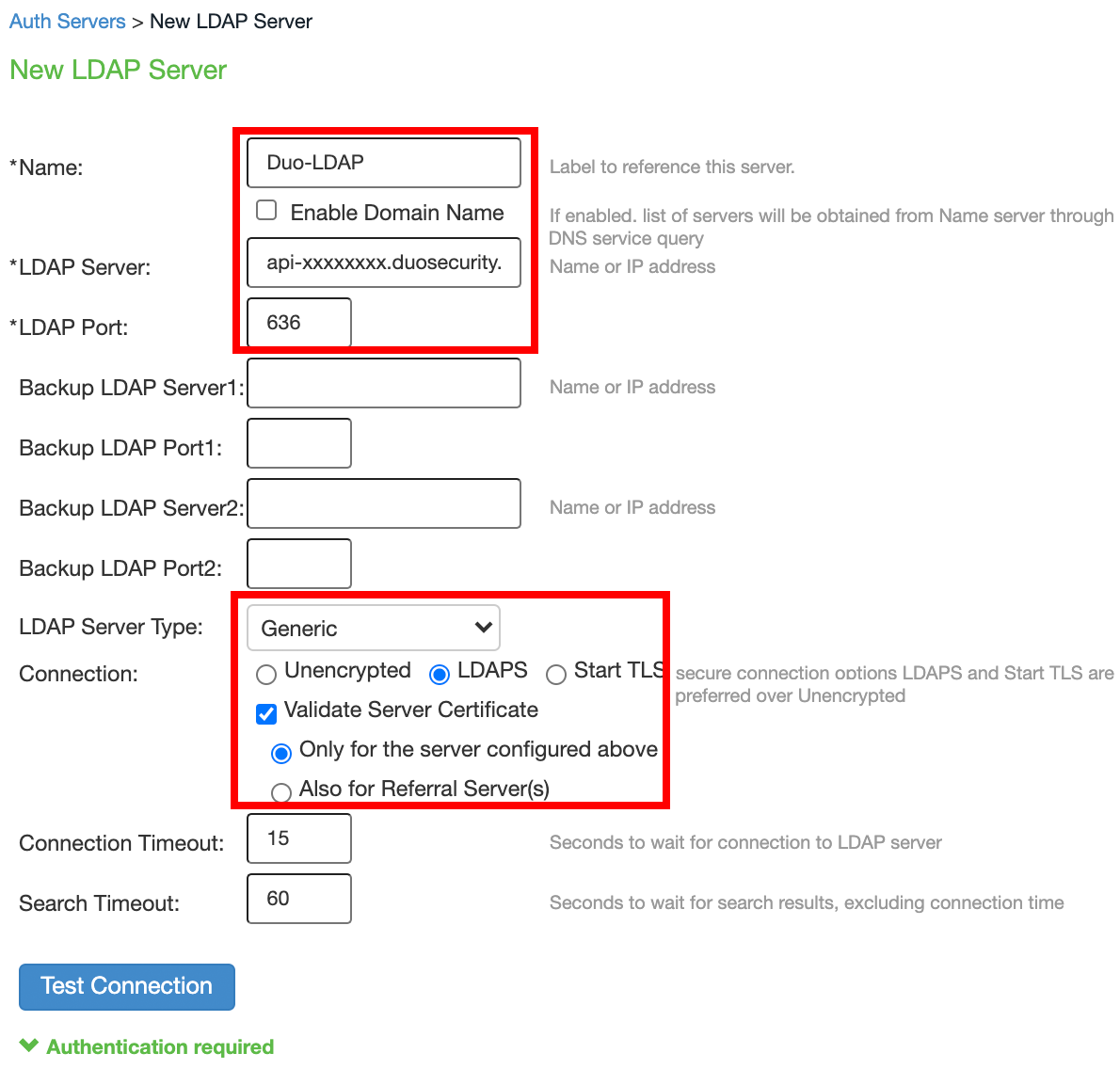

Addd the Duo LDAP Server

-

Navegue hasta Authentication → Auth. Servidores.

Seleccione LDAP Server de la lista Auth Server Type, haga clic en New Server y rellene el formulario:

Campo Valor Nombre Duo-LDAP Servidor LDAP Su nombre de host API (es decir.e. api-XXXXXXXX.duosecurity.com)Puerto LDAP 636 Tipo de servidor LDAP Genérico Conexión LDAPS Validar certificado de servidor Marque esta casilla

-

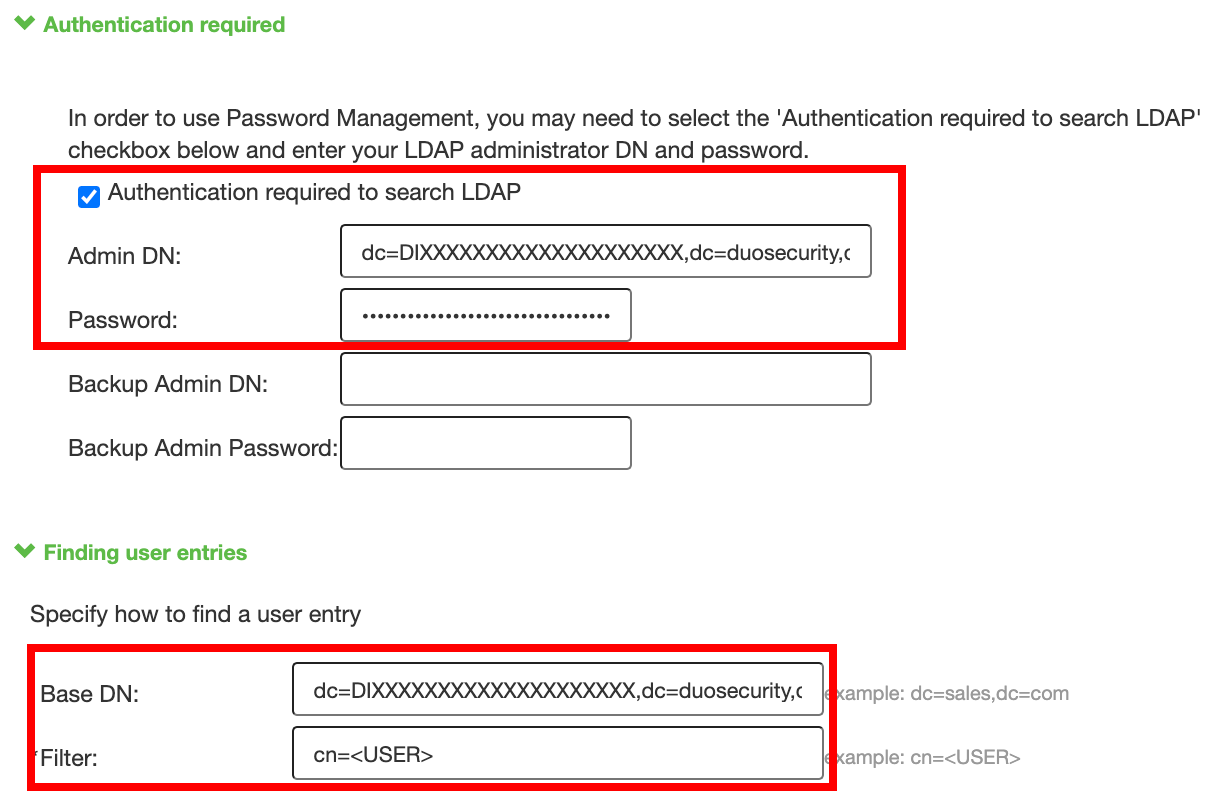

En la sección «¿Se requiere autenticación?», marque la casilla Autenticación necesaria para buscar en LDAP y rellene el formulario (sustituyendo INTEGRATION_KEY y SECRET_KEY por las claves específicas de su aplicación).

Campo Valor Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Contraseña SECRET_KEY -

En la sección «Encontrar entradas de usuarios»:

Campo Valor DN Base dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filtro cn=<USER>

-

Haga clic en Guardar cambios. (Después de hacer clic en Guardar, es posible que reciba un mensaje indicando que el servidor LDAP es inalcanzable. Puede hacer caso omiso de este mensaje.)

Configurar un dominio de usuario

Para configurar un dominio de usuario para el servidor LDAP de Duo, puede realizar una o varias de las siguientes acciones:

- Crear un nuevo reino para pruebas

- Crear un reino para migrar gradualmente a los usuarios al nuevo sistema (por ejemplo, duplicando un reino existente)

- Utilizar el reino de usuarios por defecto

Si crea un nuevo reino como parte del despliegue de Duo, asegúrese de crear reglas de asignación de roles para añadir usuarios al nuevo reino.

Para añadir 2FA a un reino de usuario:

- Navegue hasta Usuarios → Reinos de usuario y haga clic en el enlace del reino de usuario al que desea añadir la autenticación secundaria (en nuestro ejemplo estamos utilizando un reino llamado «Duo-Users»).

-

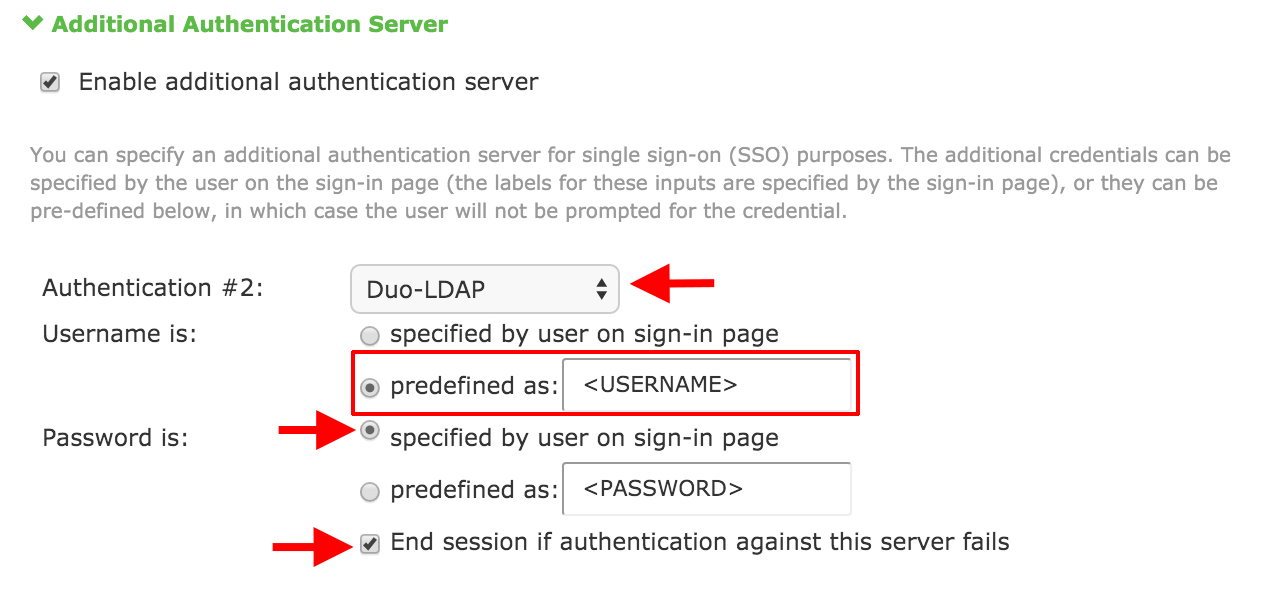

Mientras está en la pestaña «General» del dominio de usuario, expanda la sección «Servidor de autenticación adicional», seleccione la casilla Habilitar servidor de autenticación adicional y rellene el formulario:

Campo Valor Autenticación #2 Duo-LDAP El nombre de usuario es predefinido como <USERNAME> La contraseña es especificada por el usuario en la página de inicio de sesión -

Marque la casilla Finalizar sesión si falla la autenticación contra este servidor.

-

Haga clic en Guardar cambios.

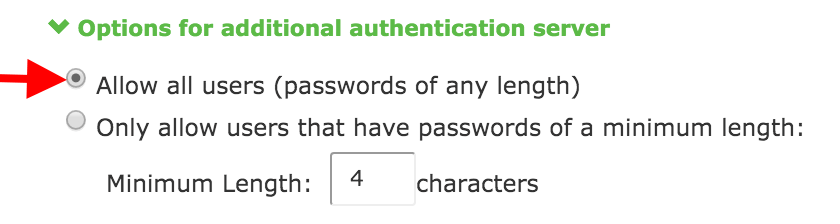

- Haga clic en la pestaña Política de autenticación en la parte superior de la página y luego haga clic en Contraseña.

-

En la sección «Opciones para el servidor de autenticación adicional», seleccione Permitir todos los usuarios.

-

Haga clic en Guardar cambios.

Configure la política de inicio de sesión para la autenticación secundaria

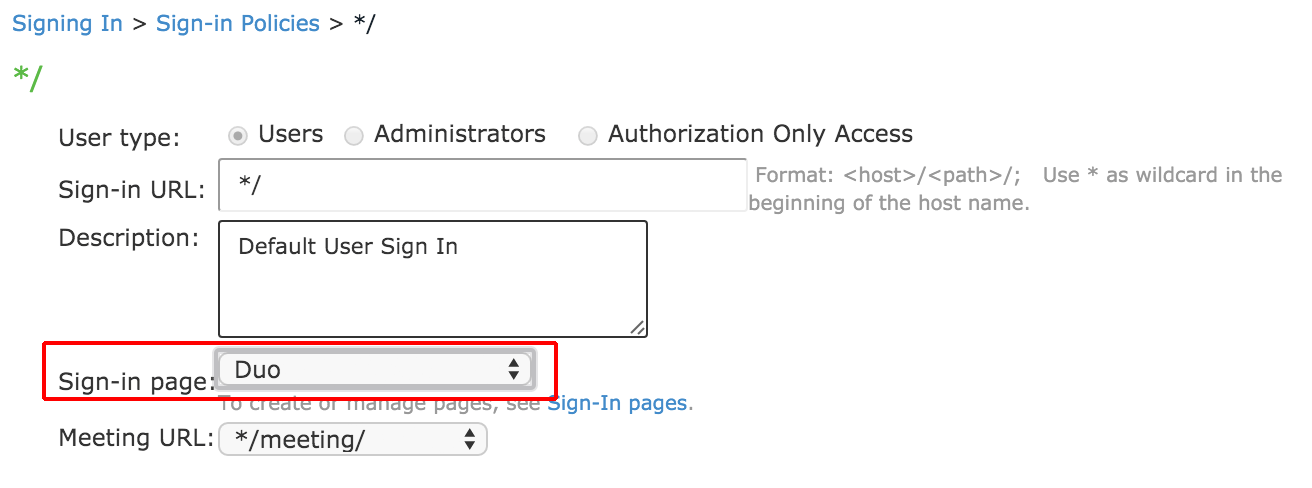

Para terminar de configurar su integración, configure una política de inicio de sesión para la autenticación secundaria. En este ejemplo utilizaremos la política de URL predeterminada */, pero puede configurar una nueva política de inicio de sesión en una URL personalizada (como */Duo-testing/) para realizar pruebas.

- Desplácese a la pestaña Autenticación → Inicio de sesión → Políticas de inicio de sesión.

- Haga clic en el enlace de la política de inicio de sesión que desee modificar.

-

Seleccione Duo de la lista de páginas de inicio de sesión.

-

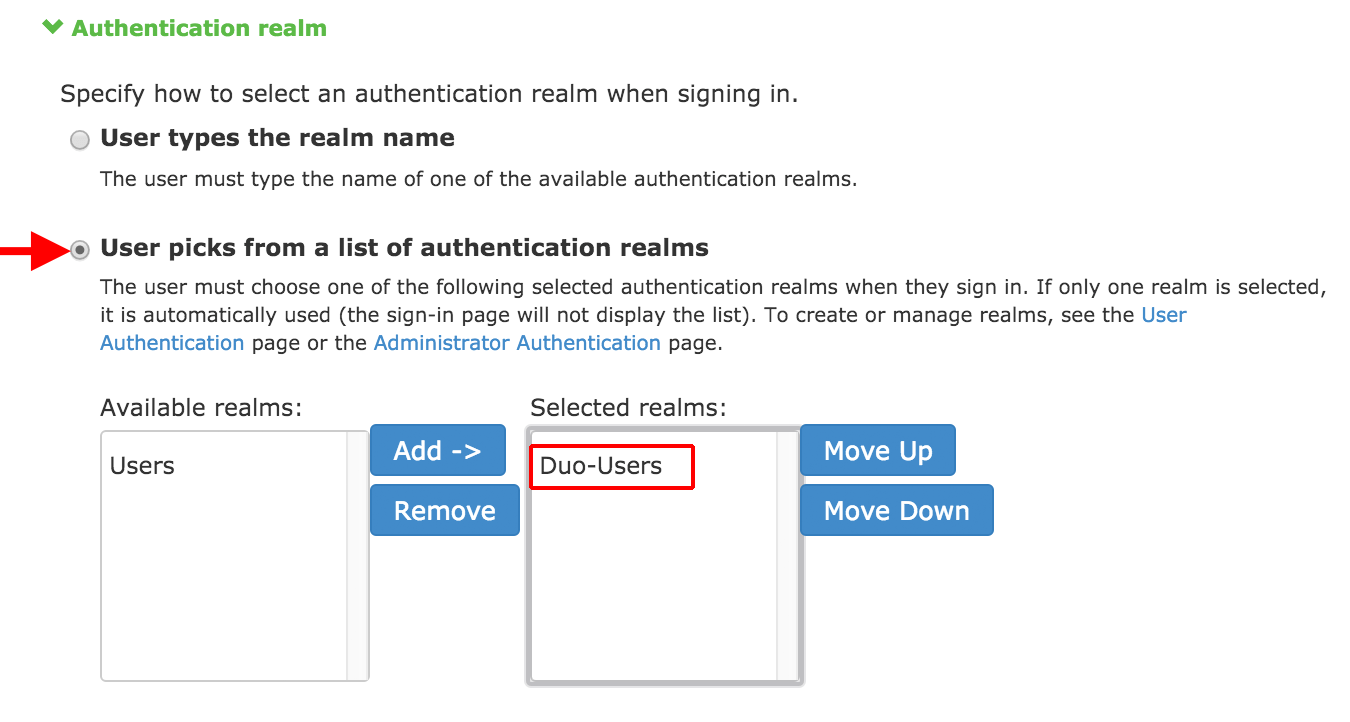

En la sección «Authentication realm», elija User picks de una lista de reinos de autenticación….

-

Elija el reino de usuario que configuró anteriormente y haga clic en Add para moverlo al cuadro Selected realms de la derecha. Asegúrese de que éste es el único reino seleccionado para esta página de inicio de sesión.

-

Haga clic en Guardar cambios.

Pruebe la configuración

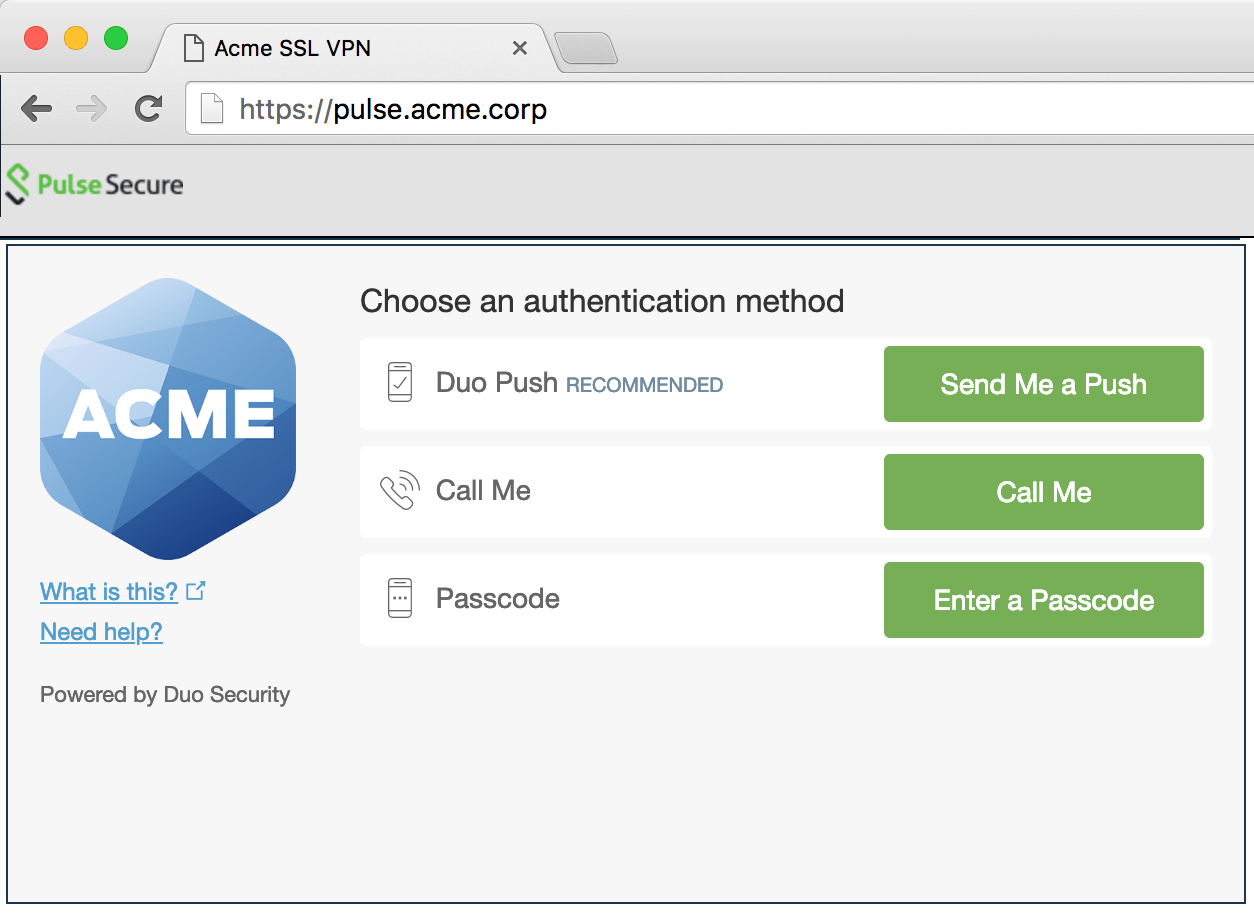

Para probar la configuración de la autenticación de dos factores de Pulse Connect Secure, vaya a la dirección URL que definió para su política de inicio de sesión. Después de completar la autenticación primaria, aparecerá el aviso de inscripción/inicio de sesión de Duo.

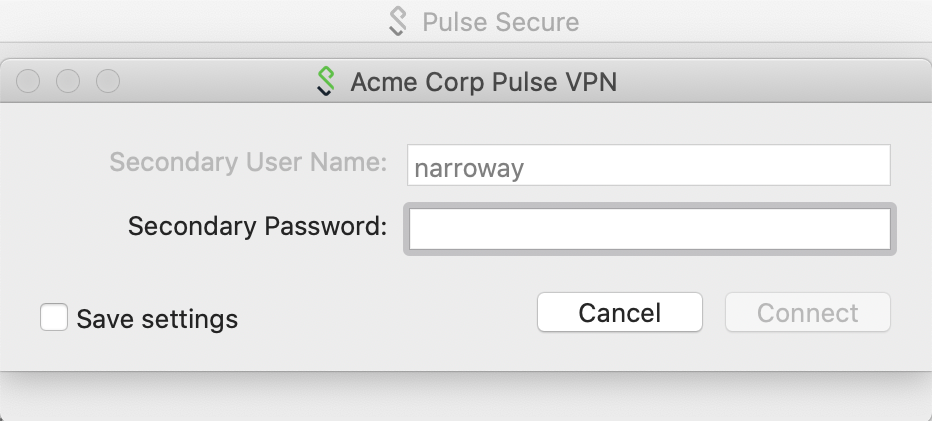

Si está utilizando el cliente VPN de Pulse, verá un campo «Contraseña secundaria» cuando utilice el cliente de Pulse Connect.

Introduzca una opción de factor Duo como segunda contraseña. Elija entre:

| push | Realizar autenticación Duo Push Puede utilizar Duo Push si ha instalado y activado Duo Mobile en su dispositivo. |

| Teléfono | Realice la autenticación por devolución de llamada telefónica. |

| sms | Envíe un nuevo lote de contraseñas SMS. Su intento de autenticación será denegado. A continuación, puede autenticarse con uno de los códigos de acceso recién enviados. |

| Un código de acceso numérico | Ingrese utilizando un código de acceso, ya sea generado con Duo Mobile, enviado por SMS, generado por su token de hardware o proporcionado por un administrador. Ejemplos: «123456» o «2345678» |

Si planea permitir el uso de métodos de autenticación WebAuthn (claves de seguridad, tokens U2F o Touch ID), Duo recomienda habilitar la lista blanca de nombres de host para esta aplicación y cualquier otra que muestre el Duo Prompt en línea antes de incorporar a sus usuarios finales.

Solución de problemas

¿Necesita ayuda? Eche un vistazo a la página de preguntas frecuentes de Pulse Connect Secure o intente buscar en nuestros artículos de la Base de conocimientos de Pulse Connect Secure o en los debates de la Comunidad. Para obtener más ayuda, póngase en contacto con el servicio de asistencia.

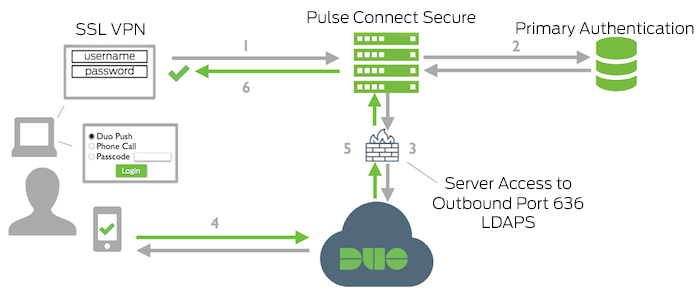

Diagrama de la red

- Conexión VPN SSL iniciada

- Autenticación primaria

- Conexión de Pulse Connect Secure establecida con Duo Security a través del puerto TCP 636

- Autenticación secundaria a través del servicio de Duo Security

- Pulse Connect Secure recibe la respuesta de autenticación

- Conexión VPN SSL establecida