Feedback

このページは役に立ちましたか?

Duo は Pulse Secure Connect Secure SSL VPN と統合して、あらゆる VPN ログインに二要素認証を追加し、インラインのセルフサービス登録と Duo Prompt を完備しています。

「フェイルモード」(Duo とのネットワーク通信が中断された場合にシステムがどのように動作するか)を制御したい場合、または Duo を複数の認証領域で単一の Connect Secure サインイン URL に統合したい場合は、別の RADIUS の手順を参照してください。

まだ Juniper v8.2 またはそれ以下のファームウェアを実行している場合は、Juniper SSL VPN の説明を参照してください。

このアプリケーションは Duo のサービスと TCP ポート 636 で通信を行います。 宛先 IP アドレスまたは IP アドレス範囲を使用するルールで Duo のサービスへのアウトバウンドアクセスを制限するファイアウォール構成は推奨されません。

Walkthrough Video

First Steps

展開手順に進む前に、Duo 管理コンセプトとアプリケーション用オプションなどの機能、Duo ユーザー登録の利用方法、および Duo ポリシー設定とそれらの適用方法に慣れることをお勧めします。 すべての Duo Administrator ドキュメントを参照してください。

Duoがお使いのPulse Secure Access SSL VPNと互換性があることを確認します。 Pulse管理者インタフェースにログオンし、ファームウェアのバージョンが8.3、9.0、またはそれ以降であることを確認します。

また、SSL VPNユーザーのために、Active DirectoryへのLDAP認証など、動作する一次認証構成を持っておく必要があります。

次に、以下を行う必要があります。

- Duo アカウントにサインアップします。

- Duo 管理パネルにログインし、[アプリケーション]に移動します。

- [アプリケーションの保護]をクリックして、アプリケーション リストで Juniper SSL VPN のエントリに移動します。 右端の[保護]をクリックして、アプリケーションを設定し、統合キー、秘密キー、およびAPIホスト名を取得します。 セットアップを完了するには、この情報が必要です。 Duo でのアプリケーションの保護とその他のアプリケーション オプションの詳細については、アプリケーションの保護を参照してください。

- Duo 管理パネルから、デバイスのファームウェア バージョンの Duo Juniper 8.x パッケージ zip ファイルをダウンロードします (Pulse v9.x デバイスも同様です)。 このファイルはアカウント用にカスタマイズされており、ファイル名 (バージョンの後) に Duo アカウント ID が付加されています。

- DigiCert SHA2 High Assurance Server CA certificateをDigiCertサイトからダウンロードして、デバイスにインストールします。

Duo アプリケーションのセキュリティは秘密鍵(skey)のセキュリティと関連しています。 機密性の高いクレデンシャルと同様に、秘密鍵も保護します。 いかなる場合でも、許可されていない個人と共有したり、電子メールで送信したりしないでください!

サインインページの変更

- Pulseコネクト Secure SSL VPN管理者Webインタフェースにログインします。

-

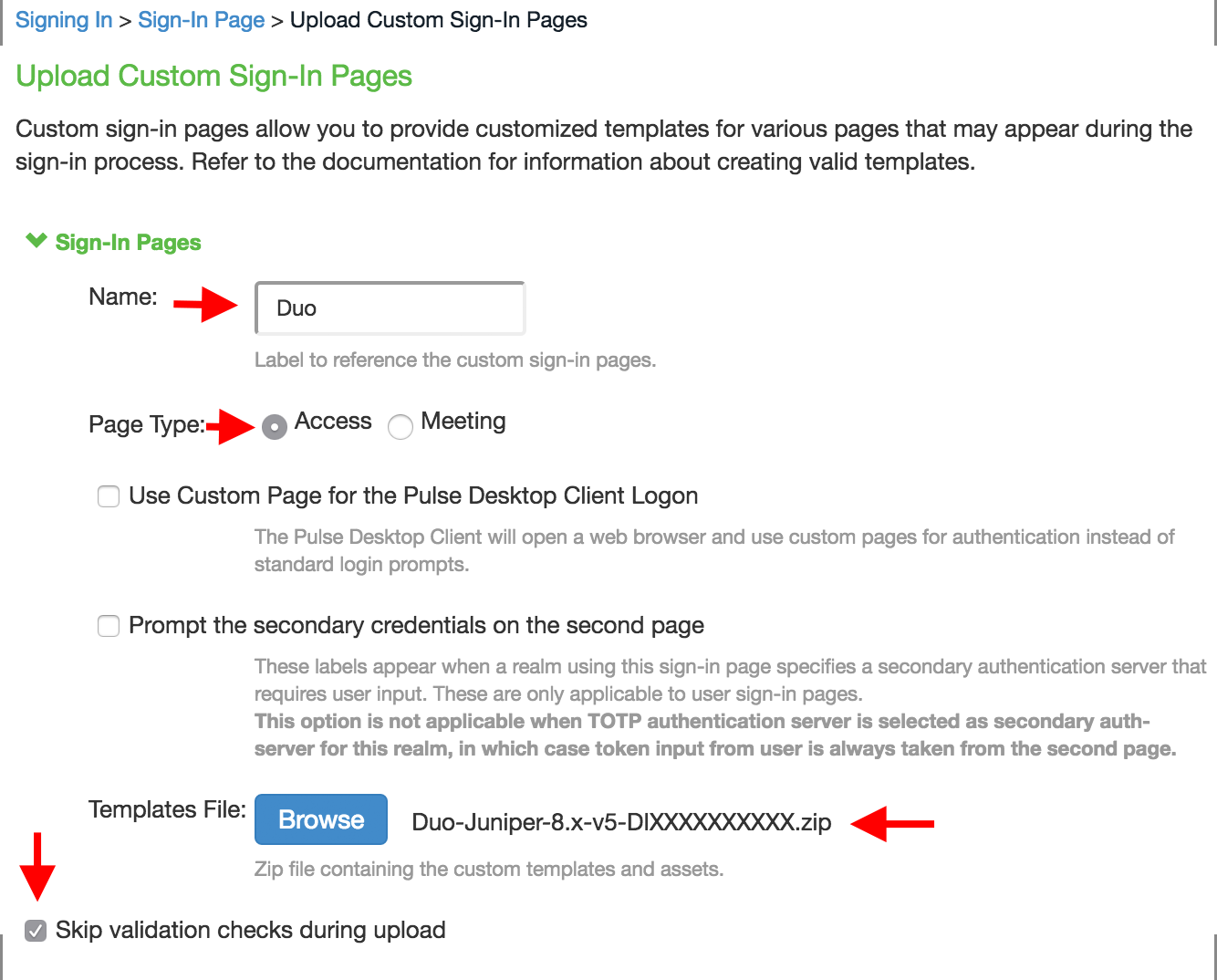

[認証→サインイン→サインインページ]に移動して[カスタムページをアップロードする]をクリックします。..をクリックし、フォームに入力します。

Field Value Name Duo ページタイプ を入力します。

Access Templates file 先にDuo Admin PanelからダウンロードしたDuo Juniperパッケージのzipファイルをアップロードします。 ファイル名は、Duo Juniper/Pulse パッケージの実際のバージョンと組織の Duo アカウント ID(Duo 管理パネルの設定タブに表示)をアカウント ID として反映するため、以下の画像例とは異なります(例: Duo-Juniper-8.x-v5-1234-5678-90.zip のように、アカウント用にカスタマイズした Duo パッケージを使用する必要があります。 -

“Use Custom Page for Pulse Desktop Client Logon” または “Prompt the secondary credentials on the second page” オプションを選択しないでください(存在する場合のみ)。

-

[Upload Custom Pages]をクリックします。

DigiCert CA 証明書のインストール

Duo のクラウド サービスは、DigiCert が発行した証明書を使用して SSL トラフィックを保護します。 証明書の検証を使用してDuoへの安全なLDAP接続を確立できるように、DigiCert CA証明書をSSL VPNにインストールする必要があります。

Duoのサービスで使用されるDigiCert中間CA証明書をインストールするには:

-

まだインストールしていない場合は、DigiCertサイトから、SSL VPNデバイスにインストールするDigiCert SHA2 High Assurance Server CA証明書をダウンロードします。

-

Pulse社 Secure SSL VPN管理インタフェースでシステム→設定→証明書→信頼済みサーバCAの順に移動します。

-

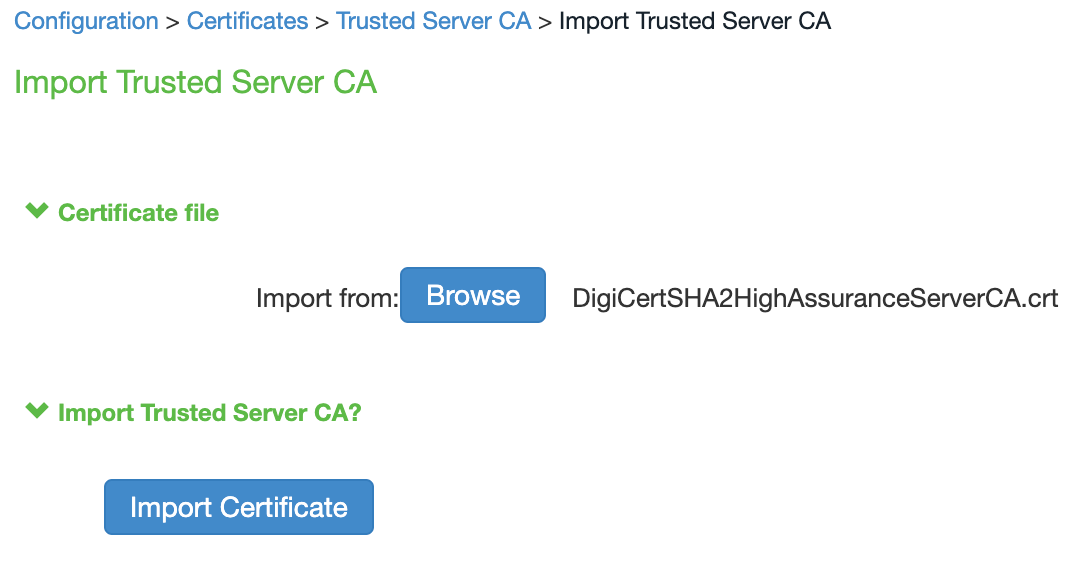

Import Trusted Server CA…をクリックし、「Import Trusted Server CA」ページのBrowseボタンをクリックします。

-

DigiCert(

DigiCertSHA2HighAssuranceServerCA.crt)からダウンロードしたDigiCert SHA2 High Assurance Server CAファイルを選び、Import Certificate(証明書のインポート)ボタンをクリックします。

-

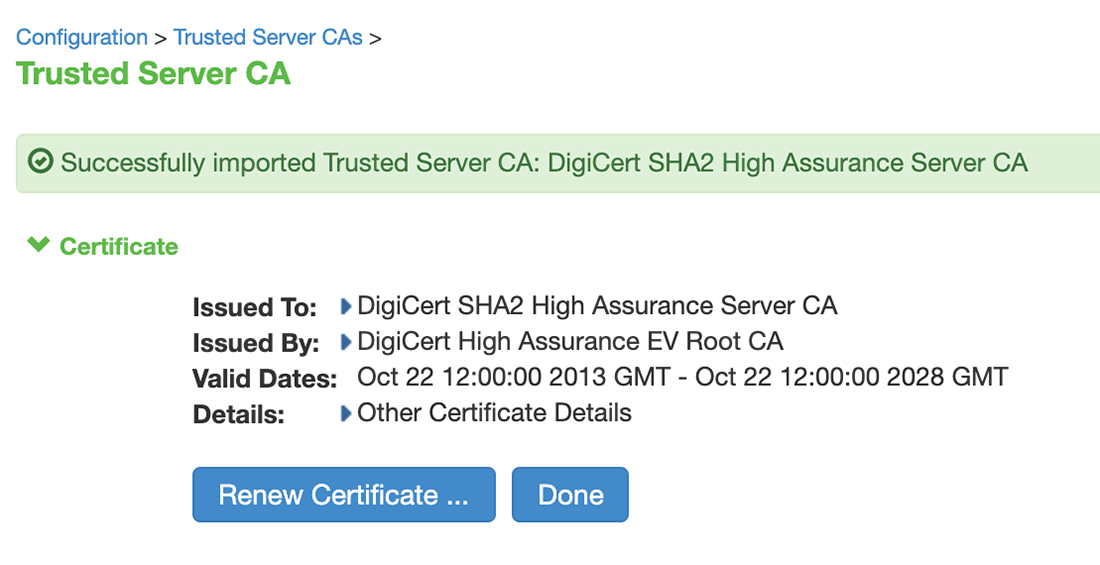

DigiCertのCA証明書のインポートに成功したら、[完了]をクリックします。

Duo LDAP Server

-

認証 →認証にナビゲートし、[Duoの認証]をクリックします。 Serversに移動します。

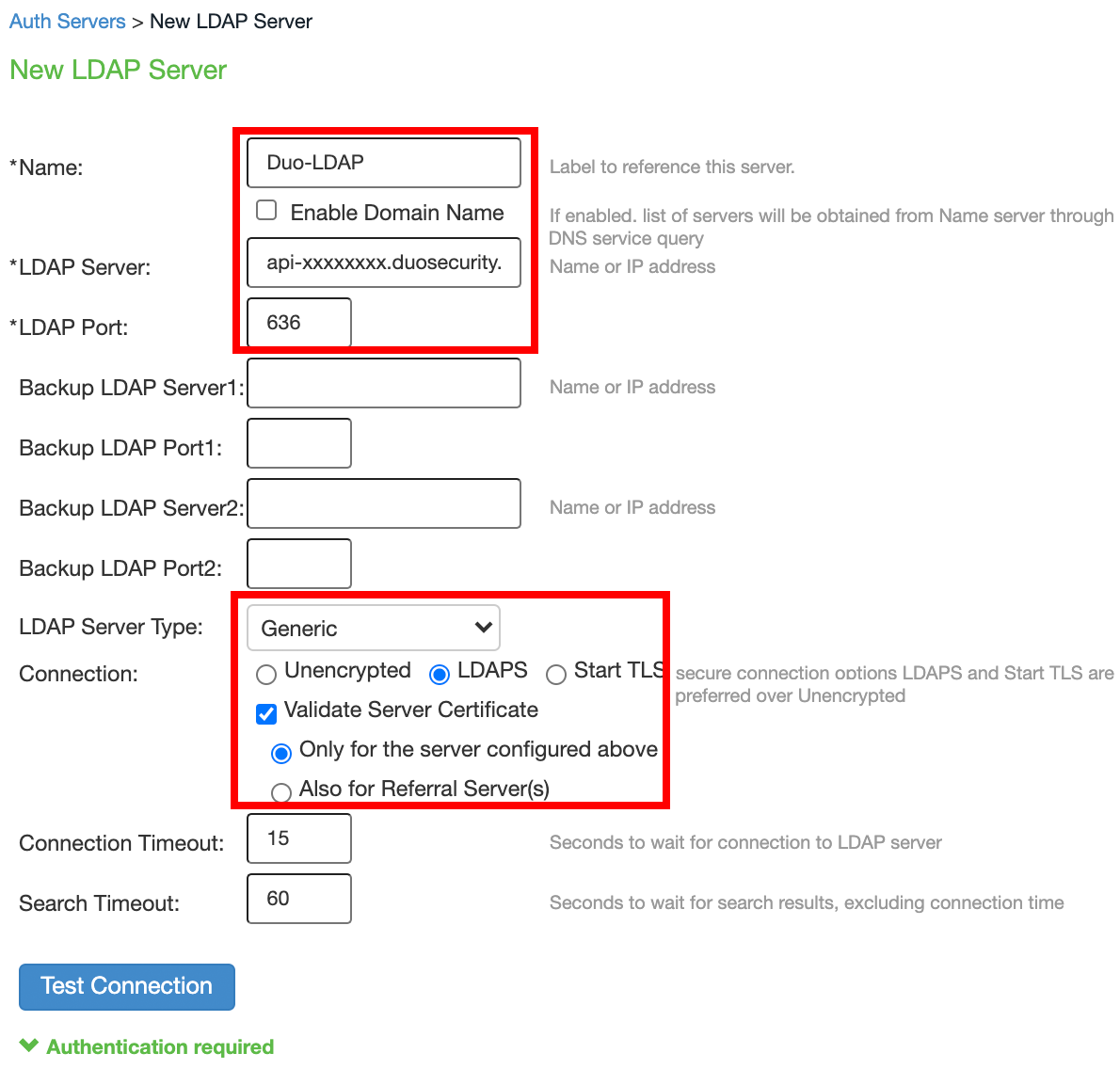

[認証サーバーの種類]リストから[LDAPサーバー]を選択し、[新しいサーバー]をクリックして、フォームに必要事項を入力します。

Field Value Name Duo-LDAP LDAP Server AP hostname (i.) を指定します。e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS Validate Server Certificate Check this box

-

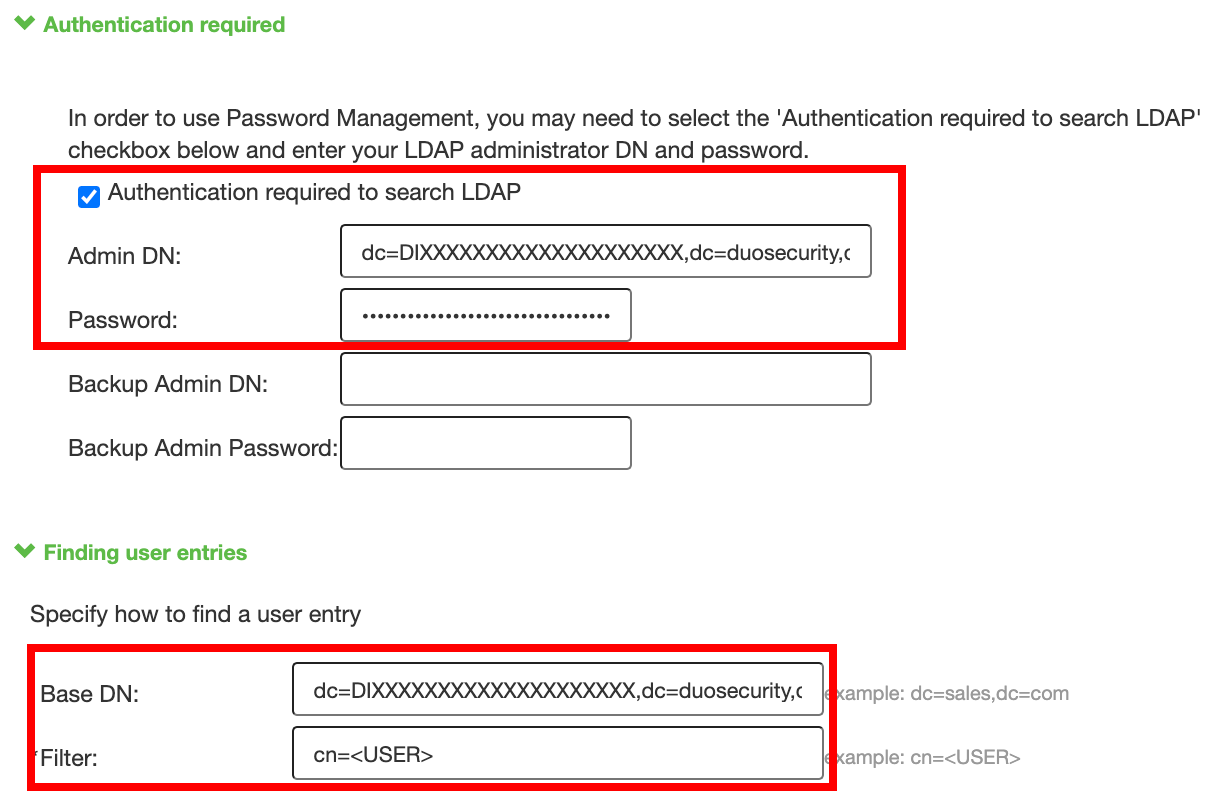

「認証が必要ですか?” セクションで、Authentication required to search LDAP ボックスをチェックし、フォームに入力します (INTEGRATION_KEY と SECRET_KEY は、アプリケーション固有のキーに置き換えてください)。

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

「ユーザーエントリーの検索」セクションにあります。

Field Value ベース DN dc=INTEGRATION_KEY,dc=duosecurity.DEC dc=INTEGRATION_KEY,dc=DEC ,dc=DEC。dc=com

Filter cn=<USER>

-

[変更の保存]をクリックします。 (保存]をクリックすると、LDAPサーバーが到達できないことを示すメッセージが表示される場合があります。 このメッセージは無視してもかまいません。)

ユーザーレルムの設定

Duo LDAPサーバーのユーザーレルムを設定するには、以下の1つまたは複数を実行できます。

- テスト用に新しいレルムを作成する

- ユーザーを新しいシステムに徐々に移行するレルムを作成する (たとえば、既存のレルムを複製する)

- デフォルトのユーザー レルムを使用する

Duo 展開の一部として新しいレルムを作成した場合、新しいレルムにユーザーを追加するロール マッピング 規則を作成していることを確認することです。

ユーザー レルムに 2FA を追加するには:

- ユーザー → ユーザー レルムに移動し、二次認証を追加するユーザー レルムのリンクをクリックします (この例では、「Duo-Users」という名前のレルムを使用しています)。

-

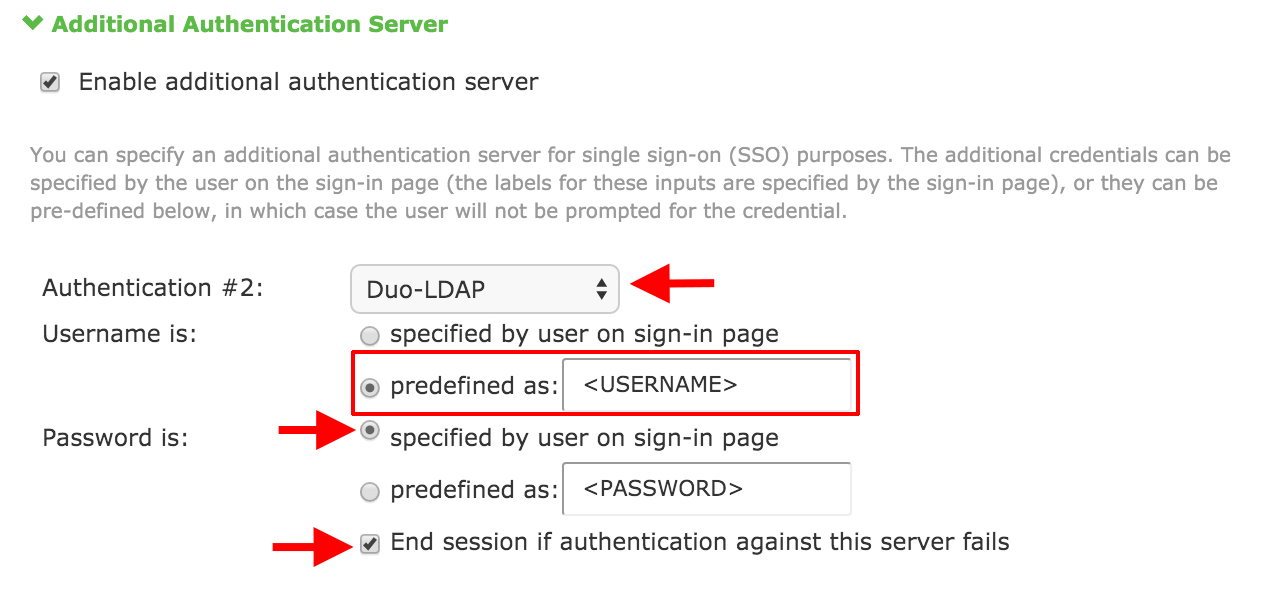

ユーザー レルムの [General] タブで [Additional Authentication Server] セクションを展開し、[Enable additional authentication server] チェックボックスを選択して、フォームに入力します。

Field Value 認証 #2 Duo-AuthenticationLDAP ユーザー名は <USERNAME>として定義されています パスワードは サインインページでユーザーにより指定されます -

このサーバに対して認証できなかったらセッション終了ボックスにチェックしてください

[変更の保存]をクリックします。

- ページ上部の[認証ポリシー]タブをクリックして、[パスワード]をクリックします。

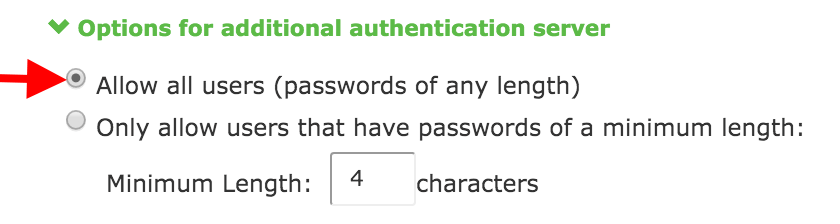

[追加認証サーバのオプション]セクションで[すべてのユーザを許可]にチェックします。

[Save Changes]をクリックします。

2 次認証用のサインイン ポリシーの構成

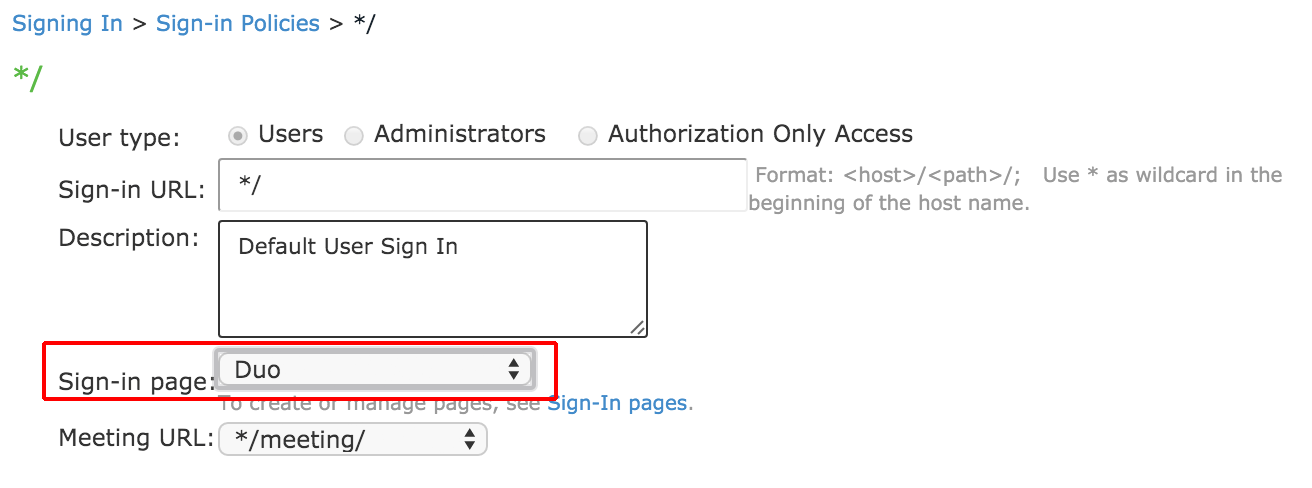

統合設定を完了するには、2次認証用のサインイン ポリシーを構成します。 この例では、デフォルトの

*/URL ポリシーを使用しますが、テスト用にカスタム URL (*/Duo-testing/など) で新しいサインイン ポリシーを設定できます。- 認証 → サインイン → サインイン ポリシー タブに移動します。

- 変更するサインイン ポリシーのリンクをクリックします。

-

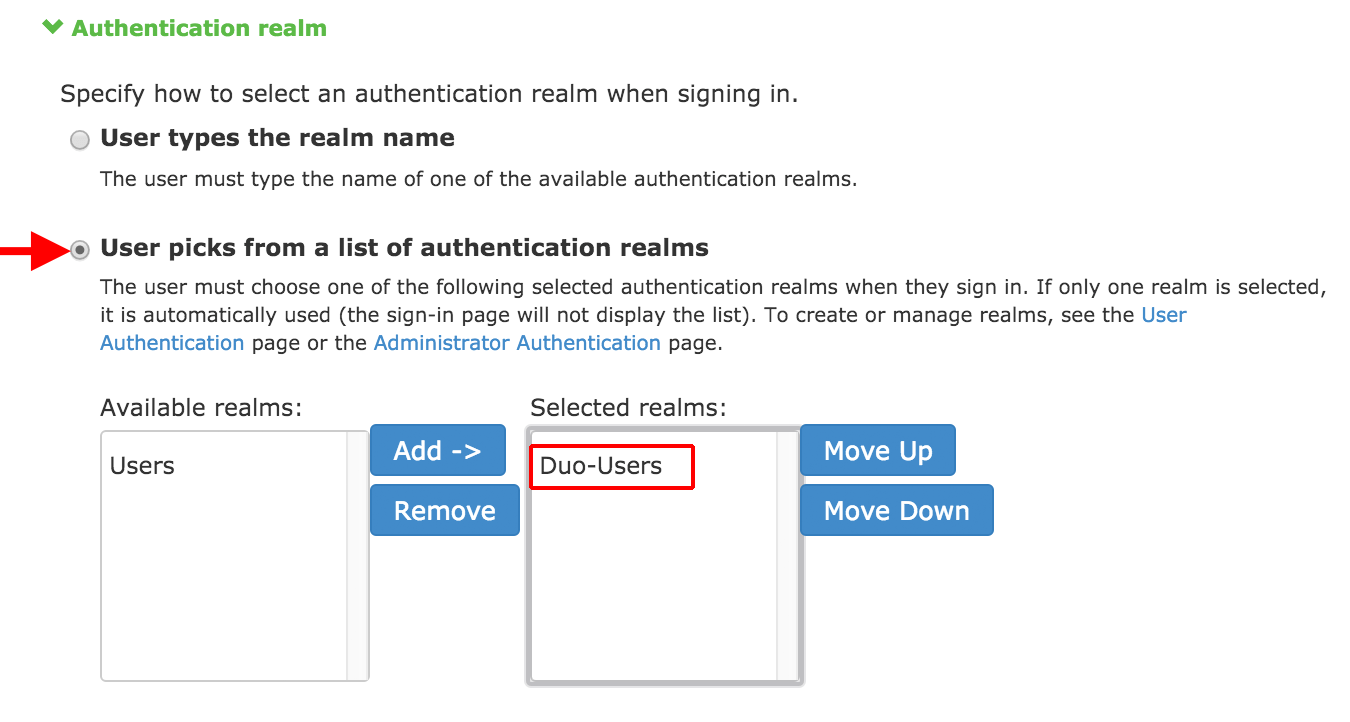

「認証レルム」セクションで、認証レルム一覧から User picks…

-

先に設定したユーザーレムを選択し、「追加」をクリックして「右側の選択レルム」に移動させます。 351>

-

[変更を保存]をクリックします。

Test Your Setup

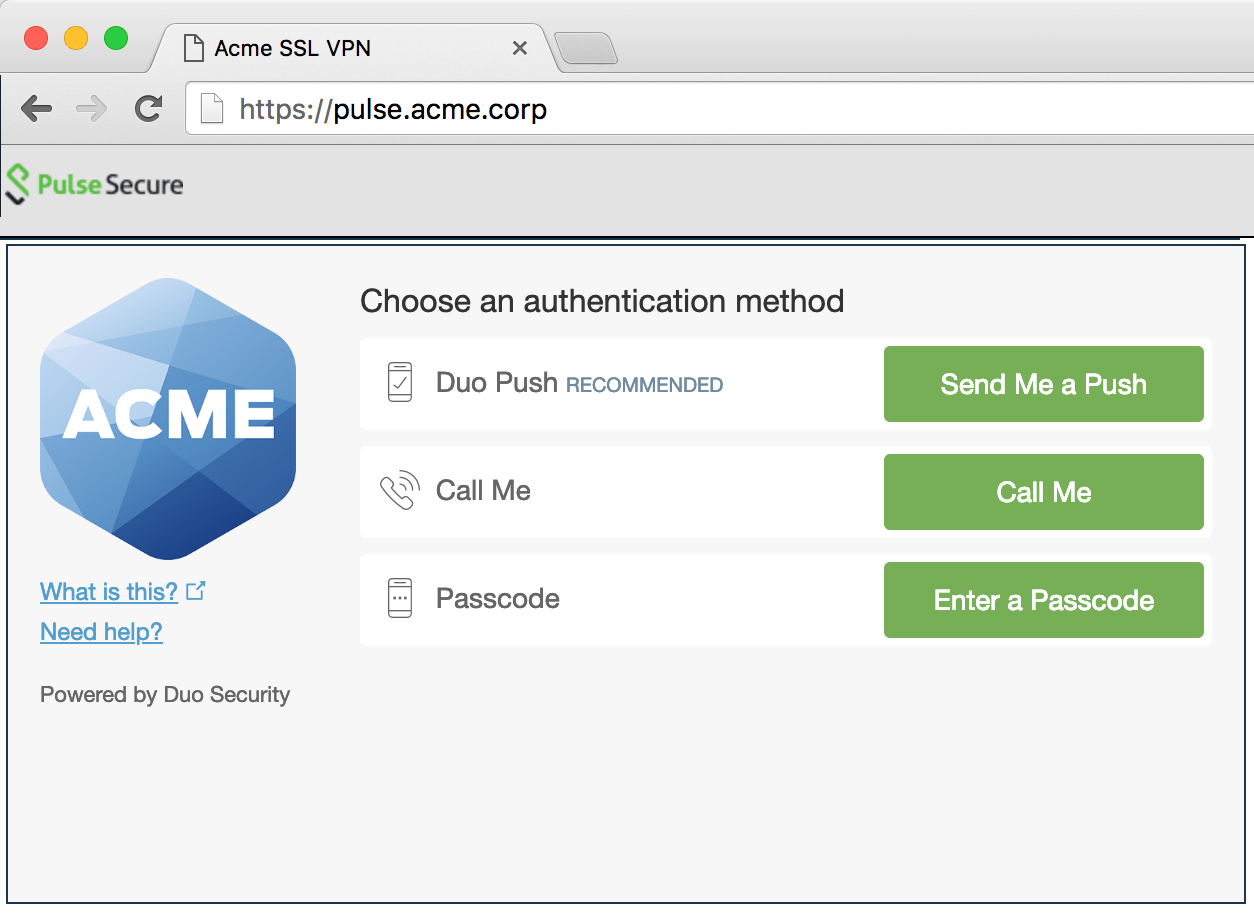

2要素認証Pulse Connect Secure設定をテストするには、ログインポリシーに定義したURLへ移動してください。 一次認証が完了すると、Duoの登録/ログインプロンプトが表示されます。

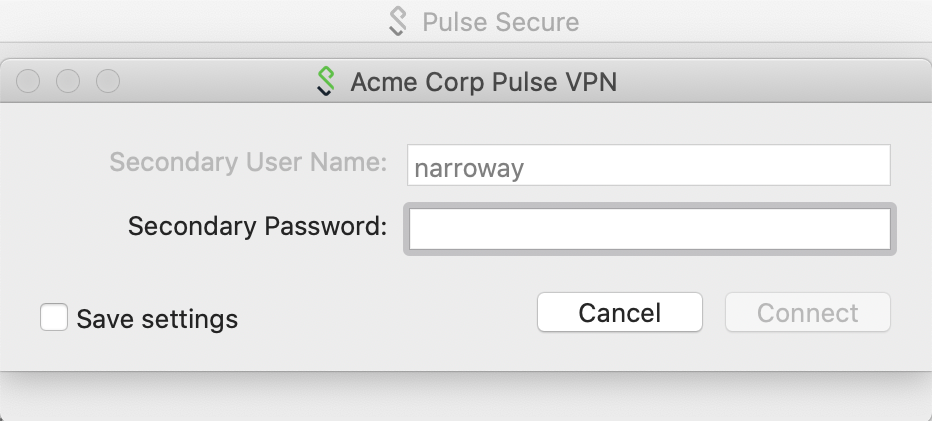

Pulse VPNクライアントを使用している場合、「2次パスワード」フィールドが表示されます。

2次パスワードとしてDuo要素オプションを入力します。 351>

push Duo Push認証の実行

お使いのデバイスにDuo Mobileをインストールして有効化している場合、Duo Pushを使用することができますから選択します。phone 電話コールバック認証を行う sms 新しいSMSパスコード バッチを送信する

認証の試みは拒否されます。 その後、新たに配信されたパスコードのいずれかで認証を行うことができます。数字パスコード Duo Mobileで生成、SMSで送信、ハードウェアトークンで生成、または管理者が提供するパスコードを使ってログインします。 例 「123456″ または “2345678” Enable Hostname WhitelistingWebAuthn 認証方法(セキュリティ キー、U2F トークンまたは Touch ID)の使用を許可しようとする場合、エンドユーザーをオンボードにする前にこのアプリケーションおよびインライン Duo Prompt を表示する他のアプリケーションでホスト名のホワイトリストを有効にするよう Duo は推奨しています。

トラブルシューティング

お困りですか? Pulse Connect Secureのよくある質問(FAQ)ページをご覧になるか、Pulse Connect Secureのナレッジベース記事またはコミュニティディスカッションを検索してみてください。 さらに詳しいサポートが必要な場合は、サポートにご連絡ください。

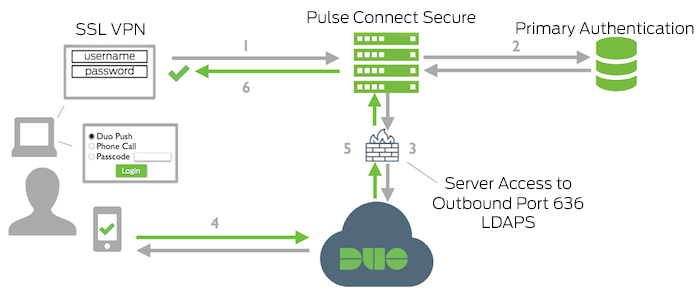

ネットワーク図

- SSL VPN接続開始

- 一次認証

- Duo SecurityへのPulse Connect Secure接続が確立されました。 over TCP port 636

- Secondary authentication via Duo Security’s service

- Pulse Connect Secure receives authentication response

- SSL VPN connection established

.