Feedback

Segített ez az oldal? Tudassa velünk, hogyan tehetnénk még jobbá.

A Duo integrálódik a Pulse Secure Connect Secure SSL VPN-hez, hogy kétfaktoros hitelesítést adjon hozzá bármely VPN bejelentkezéshez, kiegészítve az inline önkiszolgáló regisztrációval és a Duo Prompt funkcióval.

Lássa alternatív RADIUS-utasításainkat, ha szeretné szabályozni a “hibamódot” (hogyan viselkedik a rendszer, ha megszakad a hálózati kommunikáció a Duóval), vagy integrálni a Duót egyetlen Connect Secure bejelentkezési URL-be több hitelesítési tartományban.

Ha még mindig a Juniper v8.2 vagy alacsonyabb firmware-t használja, kérjük, olvassa el a Juniper SSL VPN utasításokat.

Az alkalmazás a 636-os TCP porton kommunikál a Duo szolgáltatásával. Nem javasoltak olyan tűzfal-konfigurációk, amelyek a Duo szolgáltatásához való kimenő hozzáférést cél-IP-címeket vagy IP-címtartományokat használó szabályokkal korlátozzák, mivel ezek idővel változhatnak a szolgáltatásunk magas rendelkezésre állásának fenntartása érdekében. Ha az Ön szervezetében IP-alapú szabályokra van szükség, kérjük, olvassa el ezt a Duo KB cikket.

Egyszerűsítő videó

Első lépések

A telepítési lépések megkezdése előtt érdemes megismerkednie a Duo adminisztrációs fogalmaival és funkcióival, például az alkalmazások lehetőségeivel, a Duo felhasználók regisztrálásának rendelkezésre álló módszereivel, valamint a Duo házirend-beállításokkal és azok alkalmazásával. Lásd az összes Duo Administrator dokumentációt.

Győződjön meg arról, hogy a Duo kompatibilis a Pulse Secure Access SSL VPN-ével. Jelentkezzen be a Pulse rendszergazdai felületére, és ellenőrizze, hogy a firmware 8.3, 9.0 vagy újabb verziójú.

Egy működő elsődleges hitelesítési konfigurációval is rendelkeznie kell az SSL VPN-felhasználók számára, például LDAP-hitelesítéssel az Active Directoryhoz.

Ezután a következőkre lesz szüksége:

- Regisztráljon egy Duo fiókra.

- Jelentkezzen be a Duo Admin Panelbe, és navigáljon az Alkalmazások menüpontra.

- Kattintson az Alkalmazás védelme gombra, és keresse meg a Juniper SSL VPN bejegyzését az alkalmazások listájában. Kattintson a Védelem gombra a szélső jobb oldalon az alkalmazás konfigurálásához és az integrációs kulcs, a titkos kulcs és az API hostnév lekérdezéséhez. Ezekre az információkra a beállítás befejezéséhez lesz szüksége. Az alkalmazások Duo-ban történő védelméről és a további alkalmazási lehetőségekről további információkat az Alkalmazások védelme című fejezetben talál.

- Töltse le a Duo Juniper 8.x csomag zip fájlját az eszköz firmware verziójához a Duo Admin Panelről (a Pulse v9.x eszközök esetében is). Ez a fájl az Ön fiókjára van szabva, és a fájl nevéhez (a verzió után) hozzá van csatolva a Duo fiók azonosítója. Ezt kell feltöltenie a Pulse SSL VPN-hez.

- Töltse le a DigiCert SHA2 High Assurance Server CA tanúsítványt a DigiCert webhelyéről az eszközére való telepítéshez.

A Duo alkalmazás biztonsága a titkos kulcs (skey) biztonságához kötött. Biztosítsa úgy, mint bármely érzékeny hitelesítő adatot. Semmilyen körülmények között ne ossza meg illetéktelenekkel, és ne küldje el e-mailben senkinek!

A Bejelentkezési oldal módosítása

- Lépjen be a Pulse Connect Secure SSL VPN rendszergazdai webes felületére.

-

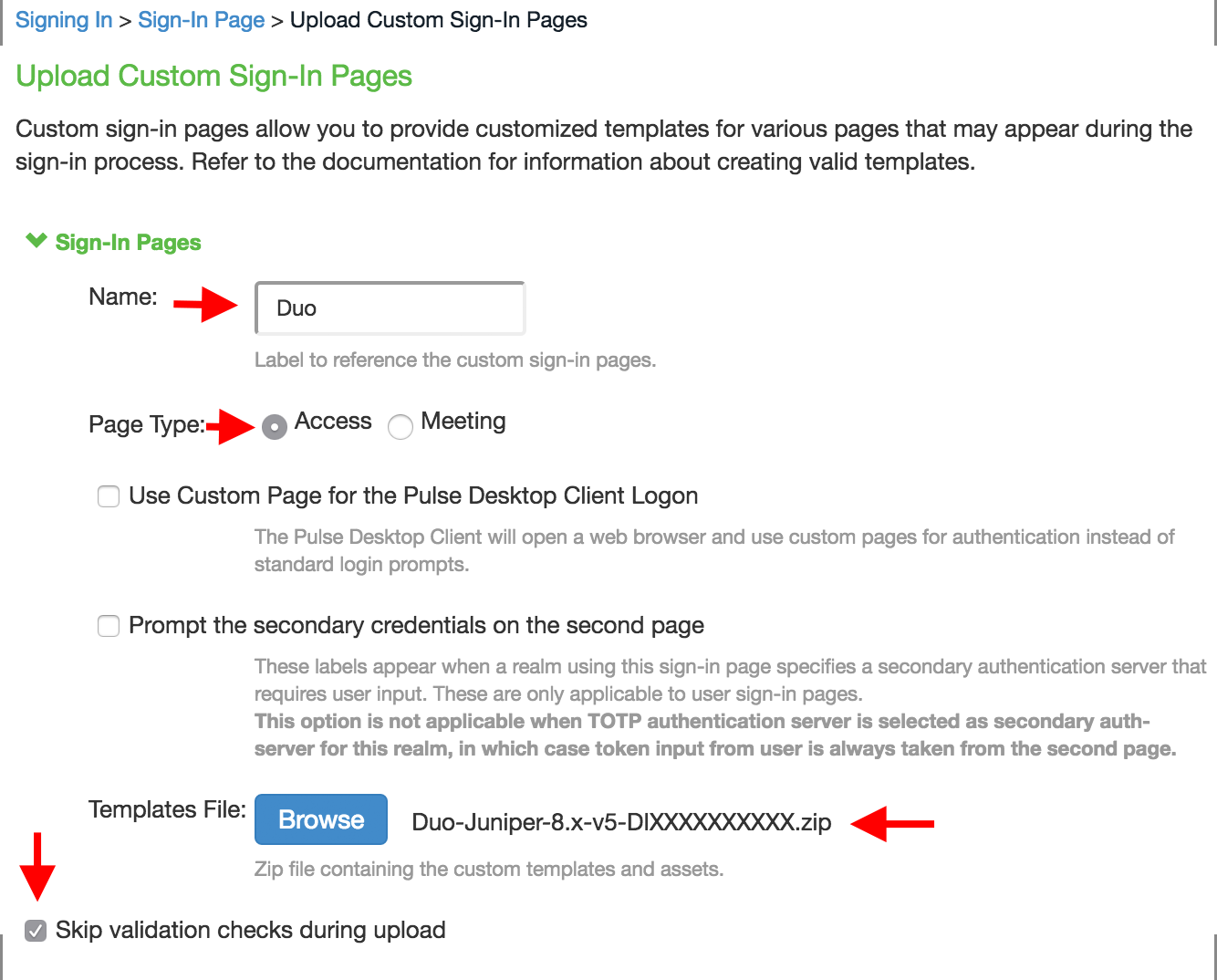

Navigáljon a Hitelesítés → Bejelentkezés → Bejelentkezési oldalak menüpontra, kattintson az Egyéni oldalak feltöltése gombra…, és töltse ki az űrlapot:

Field Value Name Duo Page type Access Templates file Töltse fel a Duo Juniper csomag zip fájlját, amelyet korábban a Duo admin panelről töltött le. A fájl neve különbözni fog az alábbi példaképtől, tükrözve a Duo Juniper/Pulse csomag aktuális verzióját és a szervezet Duo fiók azonosítóját (látható a Duo Admin Panel Beállítások fülén), mint accountid, azaz Duo-Juniper-8.x-v5-1234-5678-90.zip.zip.A fiókjára szabott Duo csomagot kell használnia. A nem a megfelelő fiókhoz tartozó Duo csomag feltöltése hitelesítési hibákat okozhat. -

Ne jelölje be a “Use Custom Page for Pulse Desktop Client Logon” vagy a “Prompt the secondary credentials on the second page” opciókat, ha vannak.

-

Pipálja a Skip validation checks during upload jelölőnégyzetet. Ha nem teszi ezt, akkor a fájl feltöltése után figyelmeztetések jelennek meg, amelyeket figyelmen kívül hagyhat.

-

Kattintson az Egyéni oldalak feltöltése gombra. A figyelmeztetéseket figyelmen kívül hagyhatja.

A DigiCert CA tanúsítvány telepítése

A Duo-felhőszolgáltatás a DigiCert által kiadott tanúsítványokkal biztosítja az SSL-forgalmat. Telepítenie kell a DigiCert CA-tanúsítványt az SSL VPN-jén, hogy az képes legyen a biztonságos LDAP-kapcsolatot létrehozni a Duóval a tanúsítványérvényesítés segítségével.

A Duo szolgáltatása által használt DigiCert köztes CA-tanúsítvány telepítéséhez:

-

Ha még nem tette meg, töltse le a DigiCert SHA2 High Assurance Server CA tanúsítványt a DigiCert webhelyéről az SSL VPN eszközére történő telepítéshez.

-

Navigáljon a Pulse Secure SSL VPN felügyeleti felületén a Rendszer → Konfiguráció → Tanúsítványok → Megbízható szerver CA-k menüpontra.

-

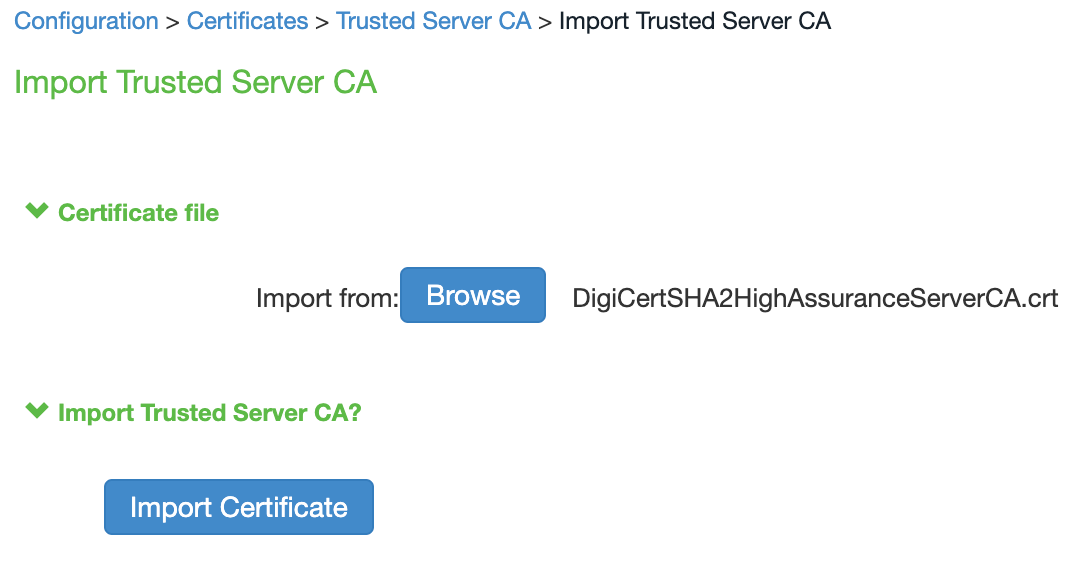

Kattintson a Megbízható szerver CA importálása… gombra, majd kattintson a Tallózás gombra a “Megbízható szerver CA importálása” oldalon.

-

Válassza ki a DigiCert SHA2 High Assurance Server CA fájlt, amelyet a DigiCert-től letöltött (

DigiCertSHA2HighAssuranceServerCA.crt), majd kattintson a Tanúsítvány importálása gombra.

-

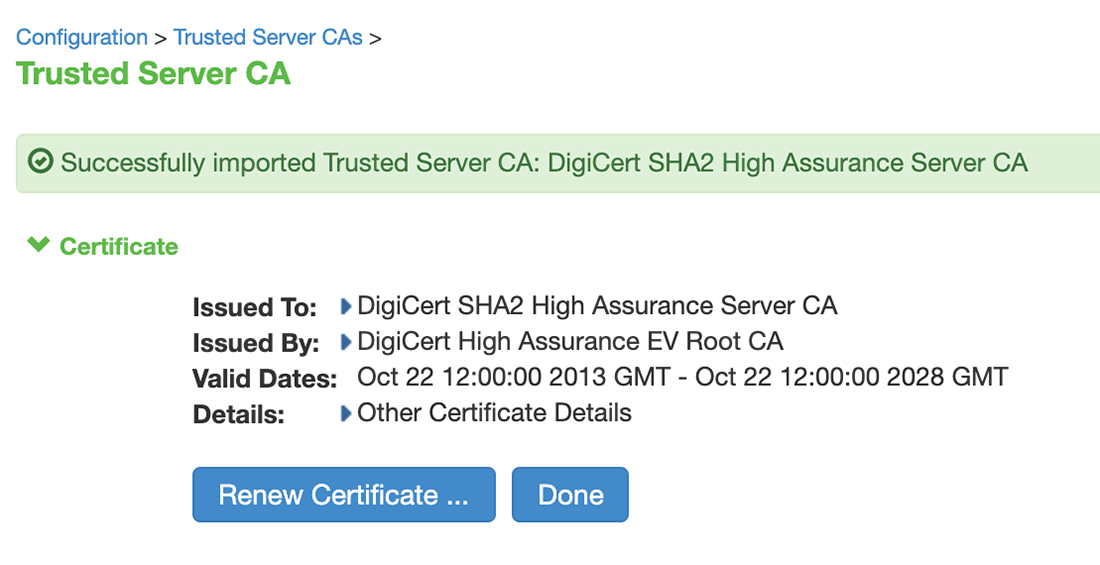

A DigiCert CA tanúsítvány sikeres importálása után kattintson a Kész gombra.

Add the Duo LDAP Server

-

Navigáljon a Hitelesítés → Auth. Kiszolgálók.

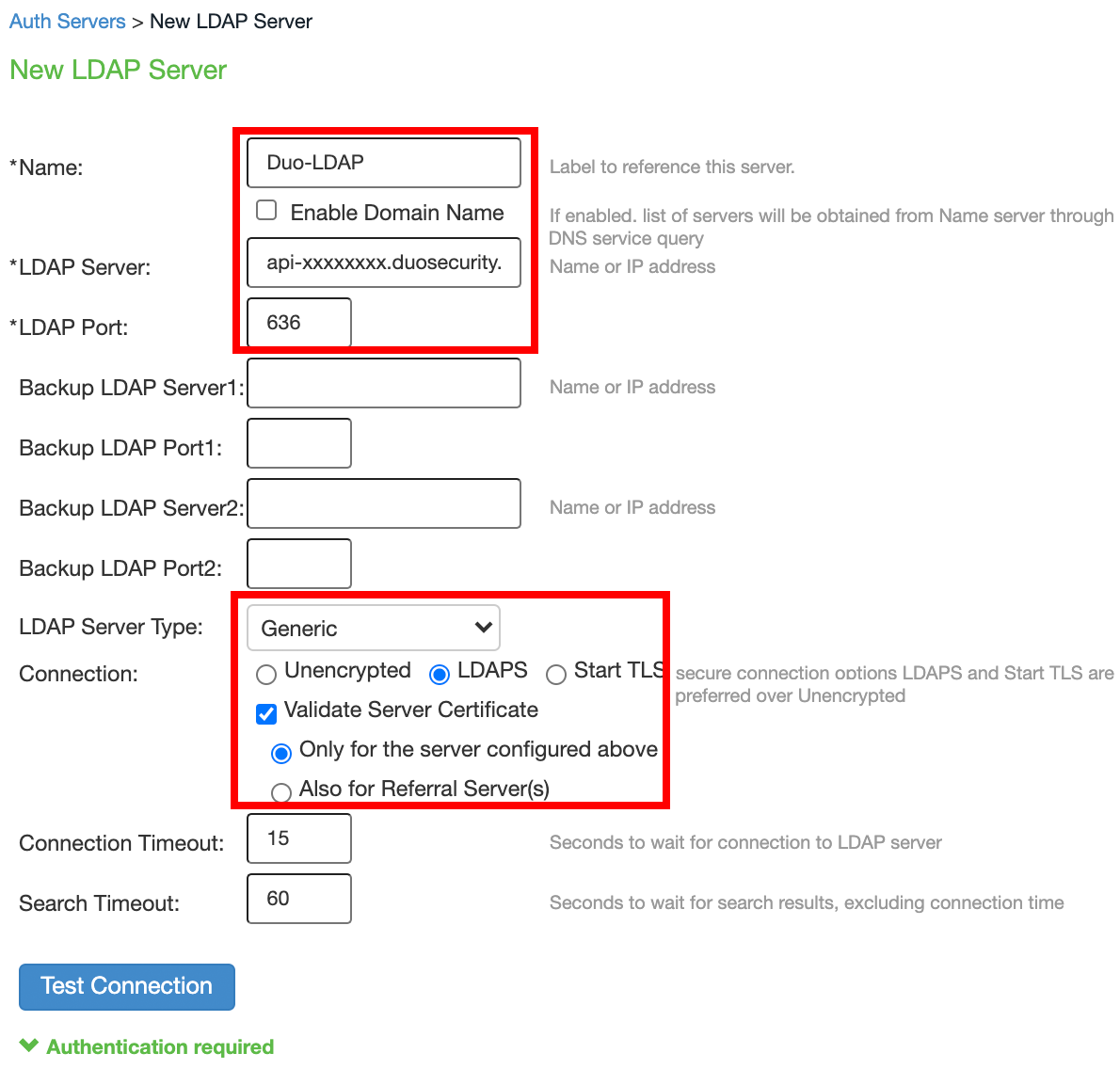

Válassza ki az LDAP-kiszolgálót az Auth Server Type listából, kattintson az Új kiszolgáló gombra, és töltse ki az űrlapot:

Mező Érték Név Duo-LDAP LDAP Server Az API hostneve (i.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS .

Validate Server Certificate Check this box

-

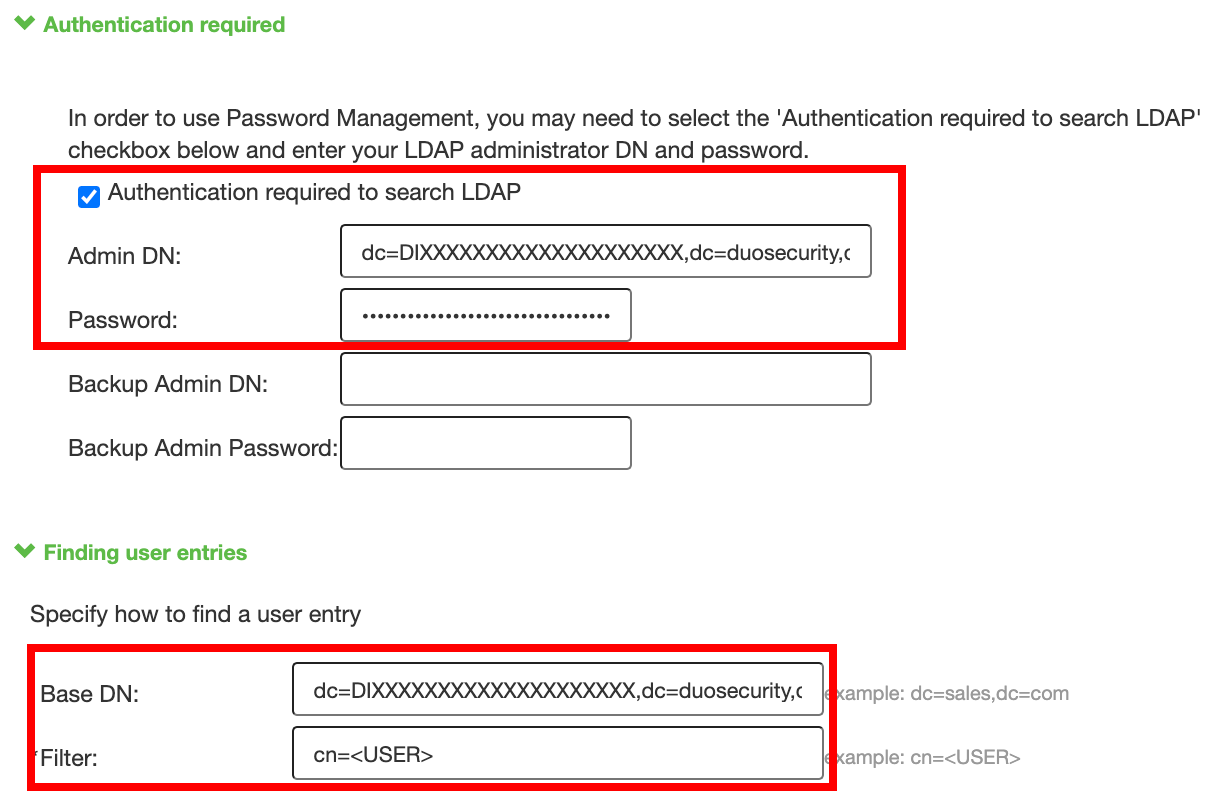

In the “Authentication required?” szakaszban jelölje be a Hitelesítés szükséges az LDAP-kereséshez jelölőnégyzetet, és töltse ki az űrlapot (az INTEGRATION_KEY és a SECRET_KEY értékeket az alkalmazásspecifikus kulcsokkal helyettesítve).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

A “Felhasználói bejegyzések keresése” részben:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Kattints a módosítások mentésére. (A Mentés gombra kattintás után megjelenhet egy üzenet, amely szerint az LDAP-kiszolgáló nem érhető el. Ezt az üzenetet figyelmen kívül hagyhatja.)

Felhasználói tartomány konfigurálása

A Duo LDAP-kiszolgáló felhasználói tartományának konfigurálásához az alábbiak közül egyet vagy többet elvégezhet:

- Új birodalom létrehozása tesztelés céljából

- Új birodalom létrehozása a felhasználók fokozatos áttelepítéséhez az új rendszerbe (például egy meglévő birodalom duplikálásával)

- A Users alapértelmezett birodalom használata

Ha új birodalmat hoz létre a Duo telepítésének részeként, mindenképpen hozzon létre szerepleképezési szabályokat a felhasználók új birodalomba való felvételéhez.

A 2FA hozzáadása egy felhasználói birodalomhoz:

- Navigáljon a Felhasználók → Felhasználói birodalmak menüpontra, és kattintson annak a felhasználói birodalomnak a linkjére, amelyhez hozzá kívánja adni a másodlagos hitelesítést (példánkban a “Duo-Users” nevű birodalmat használjuk).

-

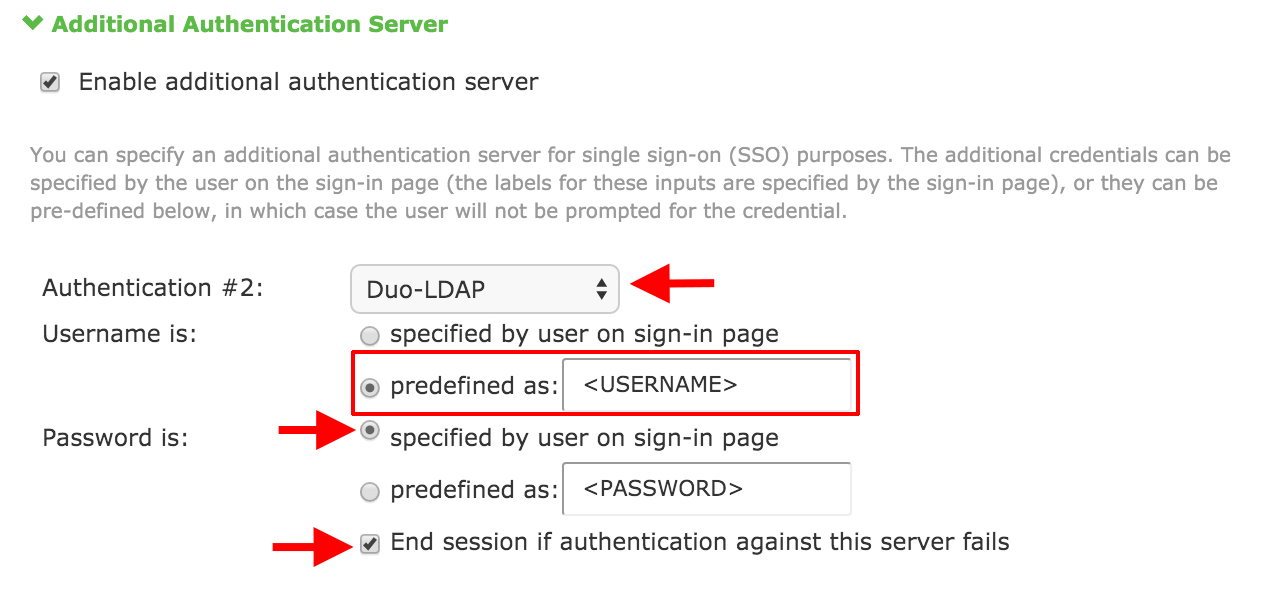

A felhasználói birodalom “Általános” fülénél bontsa ki a “További hitelesítési kiszolgáló” részt, jelölje be a További hitelesítési kiszolgáló engedélyezése jelölőnégyzetet, és töltse ki az űrlapot:

Mező Érték Hitelesítés #2 Duo-LDAP Username is predefined as <USERNAME> Password is specified by user on sign-in page -

Clock the End session if authentication against this server fail.

-

Kattintson a Változások mentése gombra.

- Kattintson az oldal tetején a Hitelesítési házirend fülre, majd kattintson a Jelszó gombra.

-

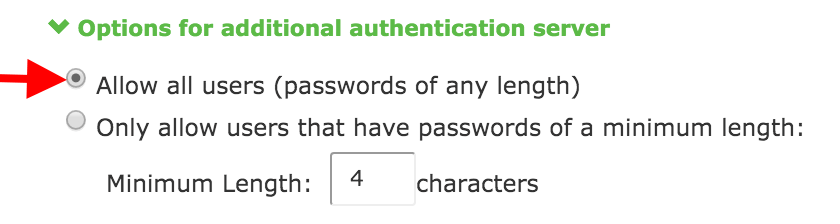

A “További hitelesítési kiszolgáló beállításai” szakaszban válassza az Összes felhasználó engedélyezése lehetőséget.

-

Kattintson a Módosítások mentése gombra.

A másodlagos hitelesítés bejelentkezési házirendjének beállítása

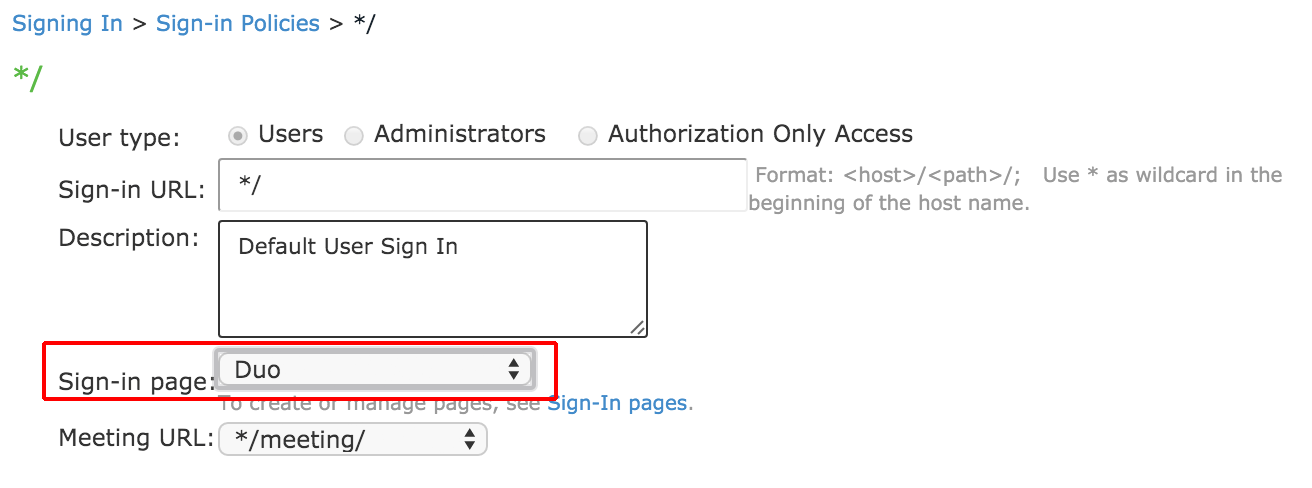

Az integráció beállításának befejezéséhez konfigurálja a másodlagos hitelesítés bejelentkezési házirendjét. Ebben a példában az alapértelmezett */ URL-házirendet fogjuk használni, de tesztelés céljából beállíthat egy új bejelentkezési házirendet egy egyéni URL-címen (például */Duo-testing/).

- Navigáljon a Hitelesítés → Bejelentkezés → Bejelentkezési házirendek fülre.

- Kattintson a módosítani kívánt bejelentkezési házirend linkjére.

-

Válassza ki a Duót a Bejelentkezési oldal listájából.

-

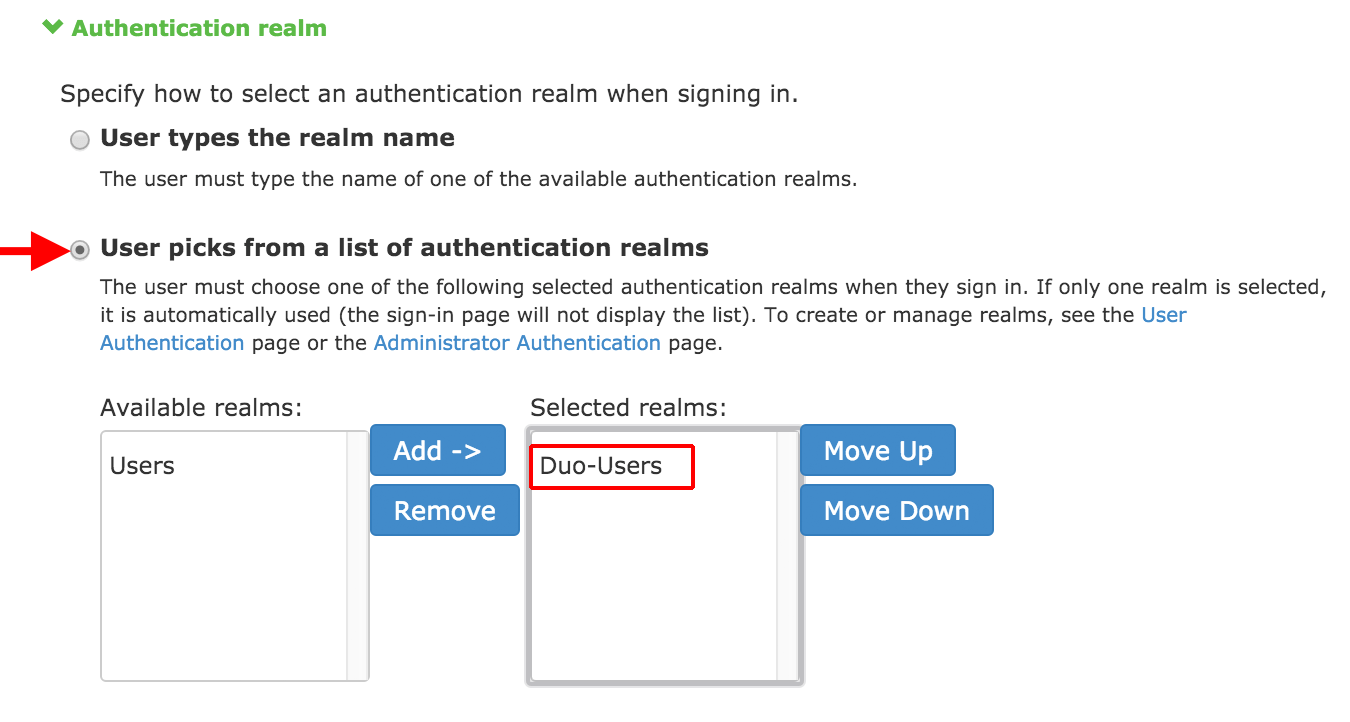

A “Hitelesítési tartomány” szakaszban válassza ki a Felhasználói választásokat a hitelesítési tartományok listájából….

-

Válassza ki a korábban konfigurált felhasználói tartományt, és kattintson a Hozzáadás gombra, hogy a jobb oldalon lévő Kiválasztott tartományok mezőbe helyezze. Győződjön meg róla, hogy ez az egyetlen kiválasztott birodalom ezen a bejelentkezési oldalon.

-

Kattintson a Változások mentése gombra.

Tesztelje a beállítást

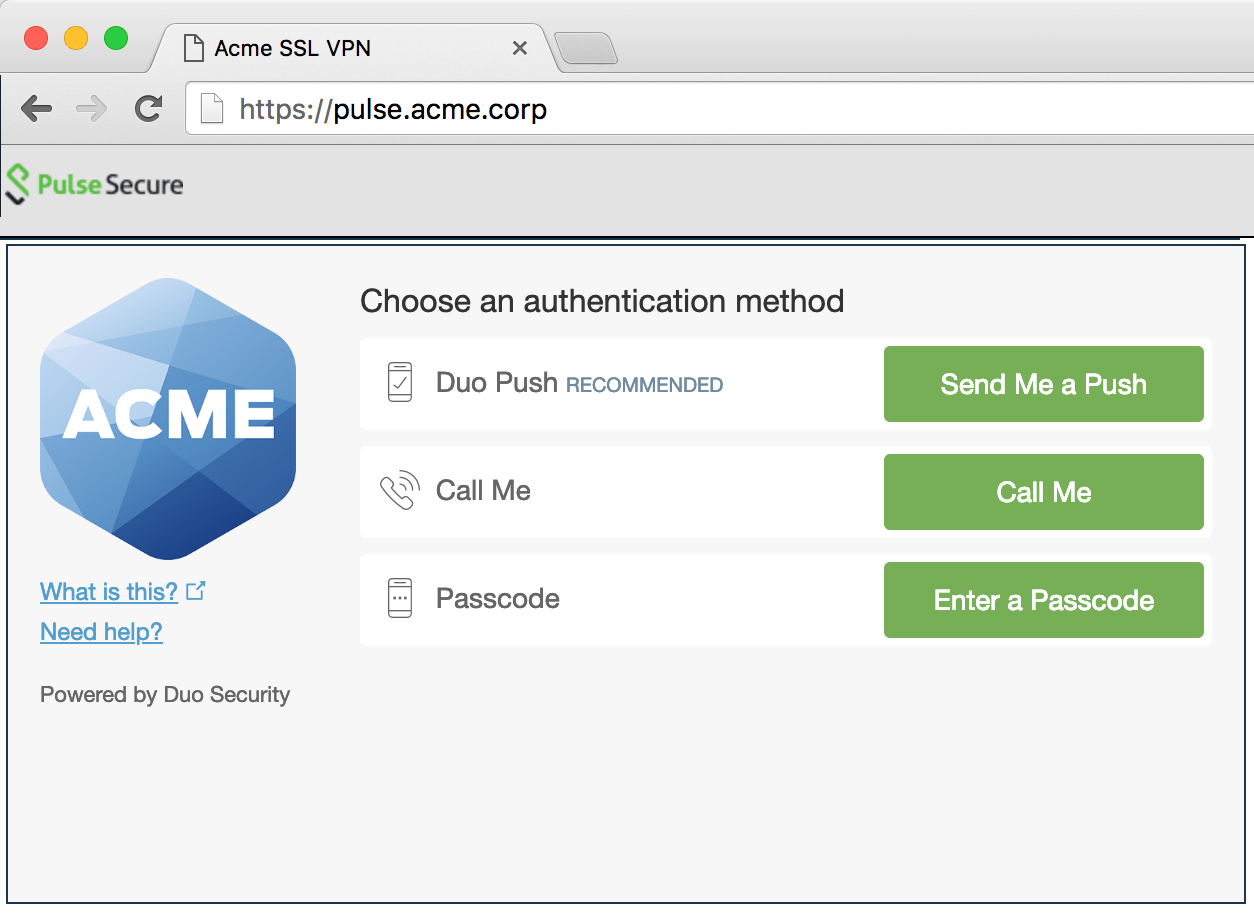

A Pulse Connect Secure kétfaktoros hitelesítési beállításának teszteléséhez lépjen a bejelentkezési házirendhez meghatározott URL-címre. Miután befejezte az elsődleges hitelesítést, megjelenik a Duo regisztrációs/bejelentkezési kérés.

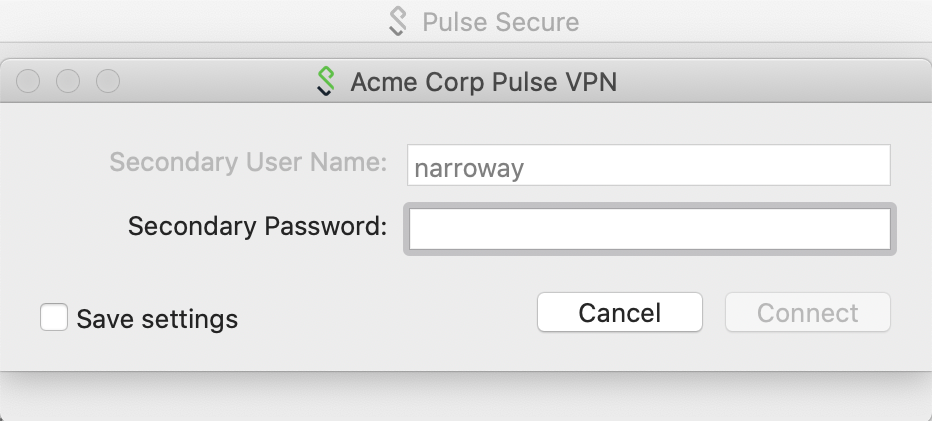

Ha a Pulse VPN klienst használja, a Pulse Connect kliens használatakor megjelenik egy “Másodlagos jelszó” mező.

Adja meg a Duo faktor opciót második jelszóként. Válasszon a következők közül:

| push | Duo Push-hitelesítés végrehajtása A Duo Push-t akkor használhatja, ha telepítette és aktiválta a Duo Mobile-t az eszközén. |

| phone | Telefonos visszahívásos hitelesítés végrehajtása. |

| sms | Új sorozat SMS-jelszavak küldése. A hitelesítési kísérlet elutasításra kerül. Ezután az újonnan küldött jelszavak egyikével hitelesítheti magát. |

| Numerikus jelszó | Logoljon be a Duo Mobile segítségével generált, SMS-ben küldött, a hardveres token által generált vagy a rendszergazda által megadott jelszóval. Példák: “ |

Ha a WebAuthn hitelesítési módszerek (biztonsági kulcsok, U2F tokenek vagy Touch ID) használatát tervezi engedélyezni, a Duo azt javasolja, hogy engedélyezze a hostnév fehérlistázását erre az alkalmazásra és bármely más olyan alkalmazásra, amely a végfelhasználók felvétele előtt megjeleníti az inline Duo Prompt-et.

Hibaelhárítás

Segítségre van szüksége? Tekintse meg a Pulse Connect Secure Gyakran Ismételt Kérdések (GYIK) oldalt, vagy próbáljon meg keresni a Pulse Connect Secure Tudásbázis cikkeiben vagy a közösségi vitákban. További segítségért forduljon az ügyfélszolgálathoz.

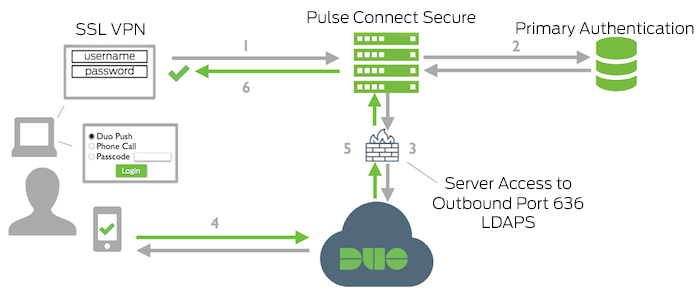

Hálózati ábra

- SSL VPN kapcsolat kezdeményezve

- Elődleges hitelesítés

- Pulse Connect Secure kapcsolat létrehozása a Duo Securityvel. a 636-os TCP porton keresztül

- Szekunder hitelesítés a Duo Security szolgáltatásán keresztül

- Pulse Connect Secure megkapja a hitelesítési választ

- SSL VPN kapcsolat létrejött

.