Feedback

Blev denne side nyttig? Lad os vide, hvordan vi kan gøre den bedre.

Duo integrerer med din Pulse Secure Connect Secure SSL VPN for at tilføje to-faktor-godkendelse til ethvert VPN-login, komplet med inline-selvbetjeningsregistrering og Duo Prompt.

Se vores alternative RADIUS-vejledning, hvis du gerne vil styre “failmode” (hvordan systemet skal reagere, hvis netværkskommunikationen med Duo afbrydes) eller integrere Duo i en enkelt Connect Secure-login-URL med flere autentificeringsområder.

Hvis du stadig kører Juniper v8.2 eller lavere firmware, skal du se Juniper SSL VPN-vejledningen.

Dette program kommunikerer med Duos tjeneste på TCP-port 636. Firewall-konfigurationer, der begrænser udgående adgang til Duos tjeneste med regler, der bruger destinations-IP-adresser eller IP-adresseintervaller, anbefales ikke, da disse kan ændres over tid for at opretholde vores tjenestes høje tilgængelighed. Hvis din organisation kræver IP-baserede regler, skal du læse denne Duo KB-artikel.

Walkthrough Video

Første trin

Hvor du går videre til implementeringstrinene, er det en god idé at gøre dig bekendt med Duo-administrationsbegreber og -funktioner som f.eks. muligheder for programmer, tilgængelige metoder til registrering af Duo-brugere og Duo-politikindstillinger, og hvordan du anvender dem. Se al dokumentation om Duo Administrator.

Sørg for, at Duo er kompatibel med din Pulse Secure Access SSL VPN. Log på din Pulse-administratorgrænseflade, og kontrollér, at din firmware er version 8.3, 9.0 eller nyere.

Du skal også have en fungerende primær godkendelseskonfiguration for dine SSL VPN-brugere, f.eks. LDAP-godkendelse til Active Directory.

Så skal du:

- Opnå en Duo-konto.

- Log ind på Duos administrationspanel, og naviger til Applikationer.

- Klik på Beskyt et program, og find posten for Juniper SSL VPN på listen over programmer. Klik på Beskyt yderst til højre for at konfigurere programmet og få din integrationsnøgle, hemmelige nøgle og API-værtsnavn. Du skal bruge disse oplysninger for at fuldføre din opsætning. Se Beskyttelse af programmer for at få flere oplysninger om beskyttelse af programmer i Duo og yderligere programindstillinger.

- Download zip-filen til Duo Juniper 8.x-pakken til enhedens firmwareversion fra Duos administrationspanel (også for Pulse v9.x-enheder). Denne fil er tilpasset til din konto og har dit Duo-konto-ID tilføjet til filnavnet (efter versionen). Du skal uploade den til din Pulse SSL VPN.

- Download DigiCert SHA2 High Assurance Server CA-certifikatet fra DigiCert-webstedet til installation på din enhed.

Sikkerheden i dit Duo-program er bundet til sikkerheden i din hemmelige nøgle (skey). Sikr den, som du ville sikre enhver anden følsom legitimationsoplysninger. Del den ikke med uautoriserede personer, og send den under ingen omstændigheder pr. e-mail til nogen!

Modificer signeringssiden

- Log ind på din Pulse Connect Secure SSL VPN-administratorwebgrænseflade.

-

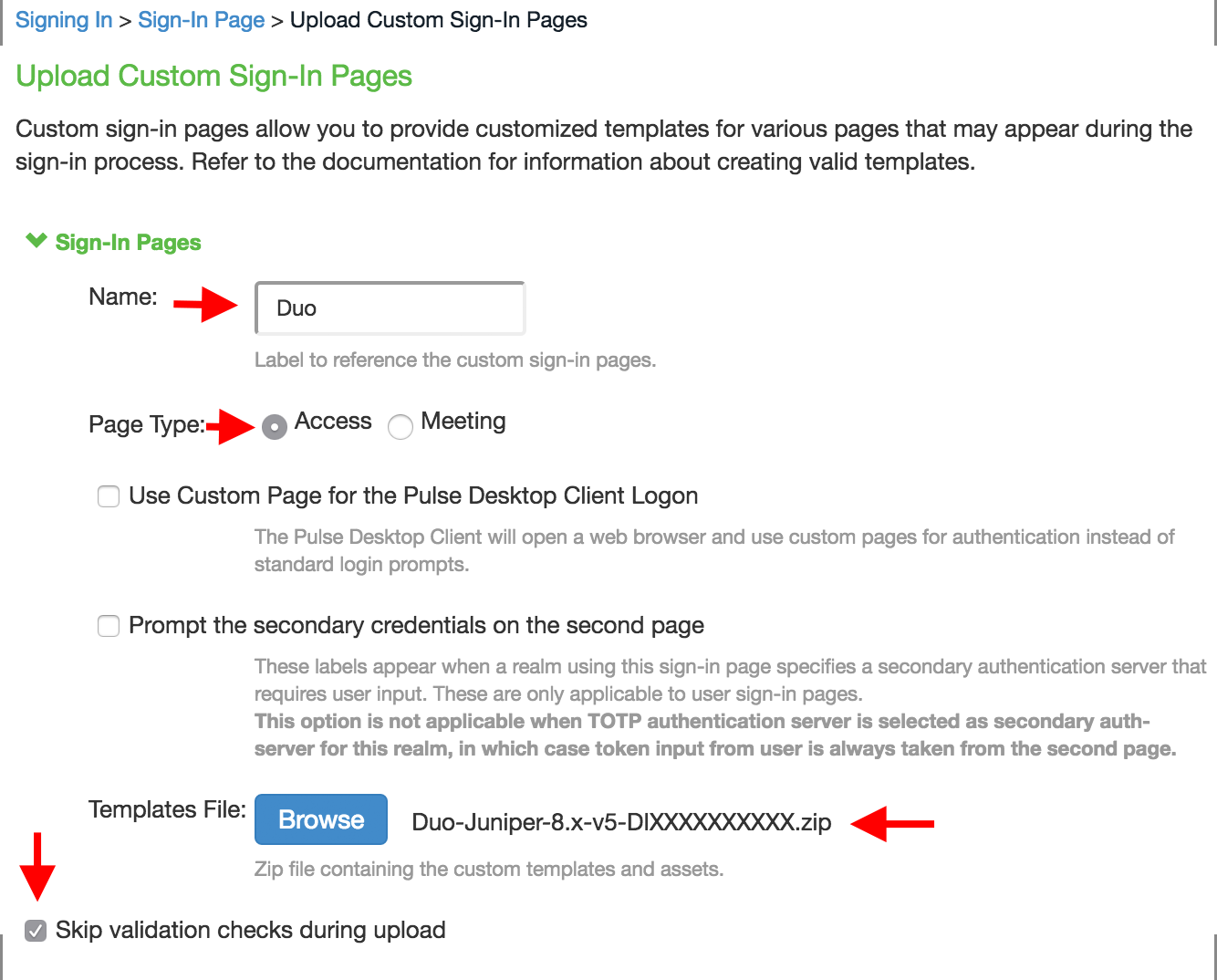

Navigér til Godkendelse → Signering → Signeringssider, klik på Upload brugerdefinerede sider…, og udfyld formularen:

Felt Værdi Navn Duo Sidetype Access Skabelonfil Opload zip-filen med Duo Juniper-pakken, der blev hentet tidligere fra Duos administrationspanel. Dit filnavn vil afvige fra nedenstående eksempelbillede og afspejle den faktiske version af Duo Juniper/Pulse-pakken og din organisations Duo-konto-id (synligt på fanen Indstillinger i Duo-administrationspanelet) som accountid, dvs. Duo-Juniper-8.x-v5-1234-5678-90.zip.zip.Du skal bruge den Duo-pakke, der er tilpasset din konto. Hvis du uploader Duo-pakken til den forkerte konto, kan det medføre fejl i godkendelsen. -

Vælg ikke indstillingerne “Brug tilpasset side til Pulse Desktop Client Logon” eller “Prompt the secondary credentials on the second page”, hvis de er til stede.

-

Kryds feltet Spring valideringskontroller over under upload. Hvis du ikke gør det, vil du se nogle advarsler efter upload af filen, som du kan ignorere.

-

Klik på Upload tilpassede sider. Du kan ignorere eventuelle advarsler.

Installer DigiCert CA-certifikatet

Duo’s cloud-tjeneste sikrer SSL-trafik med certifikater udstedt af DigiCert. Du skal installere DigiCert CA-certifikatet på din SSL-VPN, så den kan etablere den sikre LDAP-forbindelse til Duo ved hjælp af certifikatvalidering.

For at installere DigiCert-mellemliggende CA-certifikatet, der bruges af Duos tjeneste:

-

Hvis du ikke allerede har gjort det, skal du downloade DigiCert SHA2 High Assurance Server CA-certifikatet fra DigiCert-webstedet til installation på din SSL VPN-enhed.

-

Navigér til System → Konfiguration → Certifikater → Tillidsskabende server-CA’er i den administrative grænseflade Pulse Secure SSL VPN.

-

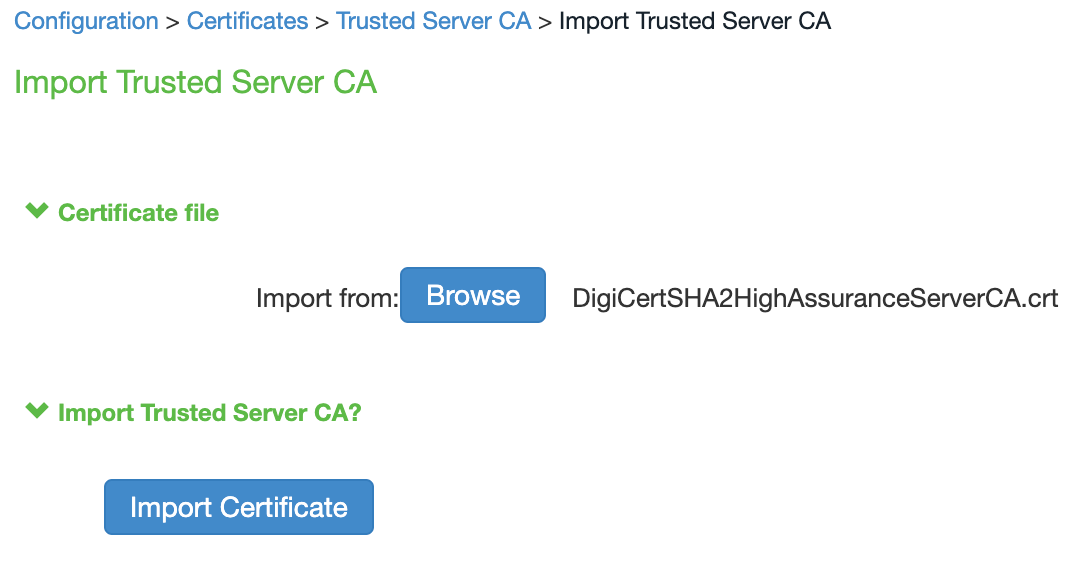

Klik på Import Trusted Server CA… og klik derefter på Gennemse-knappen på siden “Import Trusted Server CA”.

-

Vælg filen DigiCert SHA2 High Assurance Server CA, som du har downloadet fra DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt), og klik på Import Certificate.

-

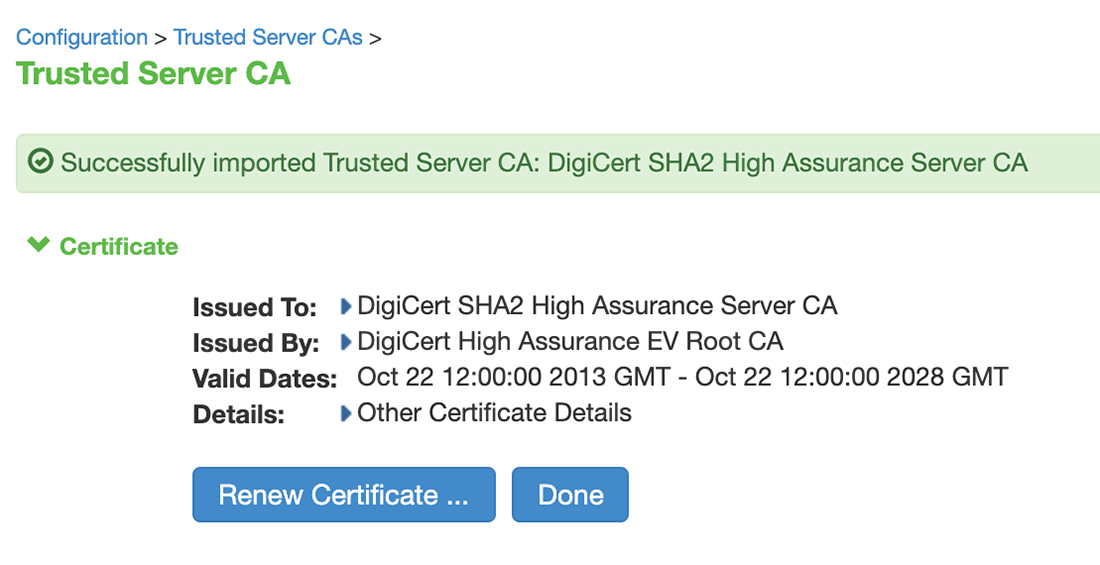

Når importen af DigiCert CA-certifikatet er lykkedes, skal du klikke på Udført.

Føj Duo LDAP-serveren til

-

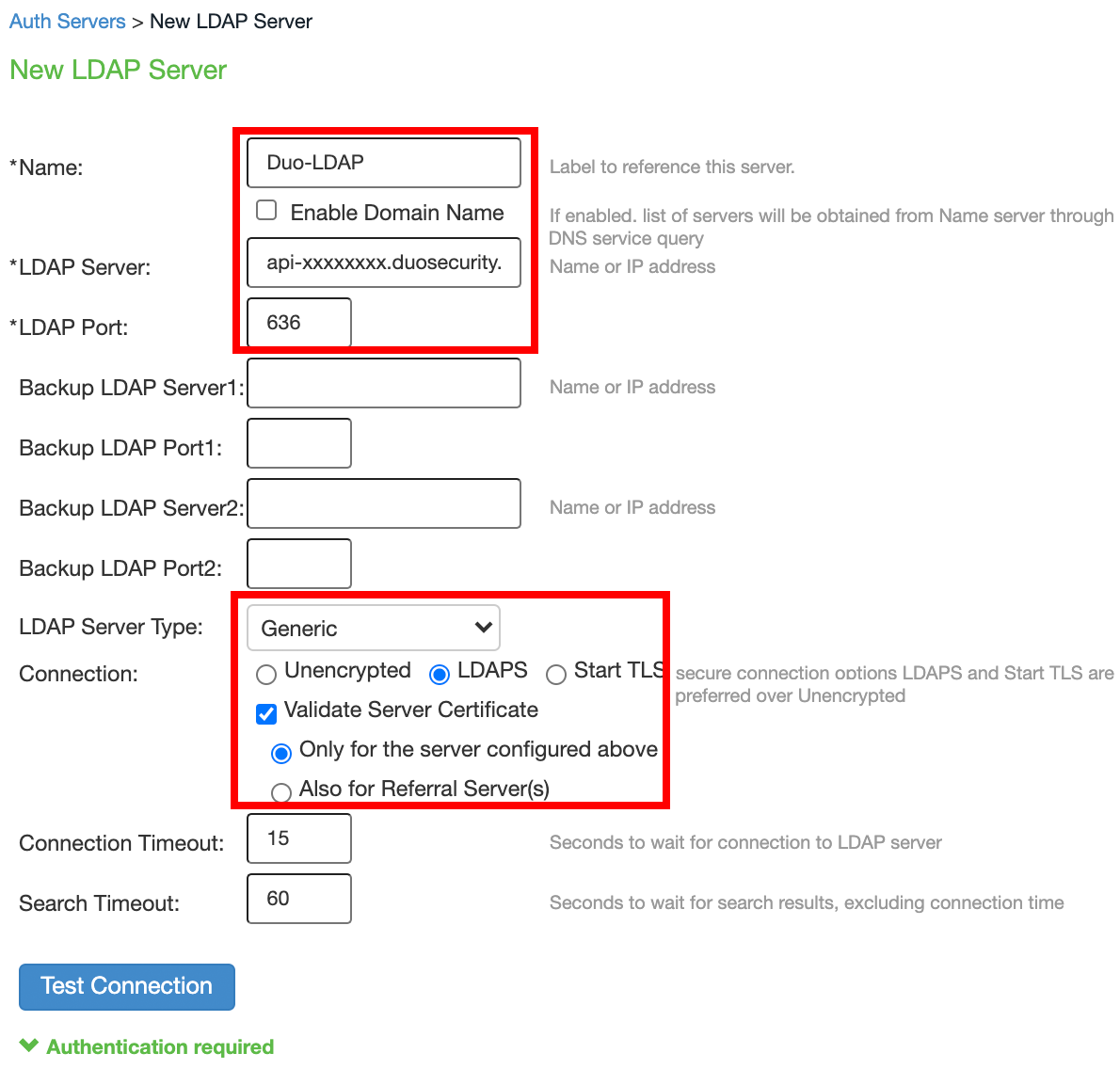

Navigér til Autentificering → Auth. Servers.

Vælg LDAP-server på listen Auth Server Type (Auth Server Type), klik på Ny server, og udfyld formularen:

Felt Værdi Navn Duo-LDAP LDAP Server Dit API-værtsnavn (i.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS Validér servercertifikat Kryds dette felt

-

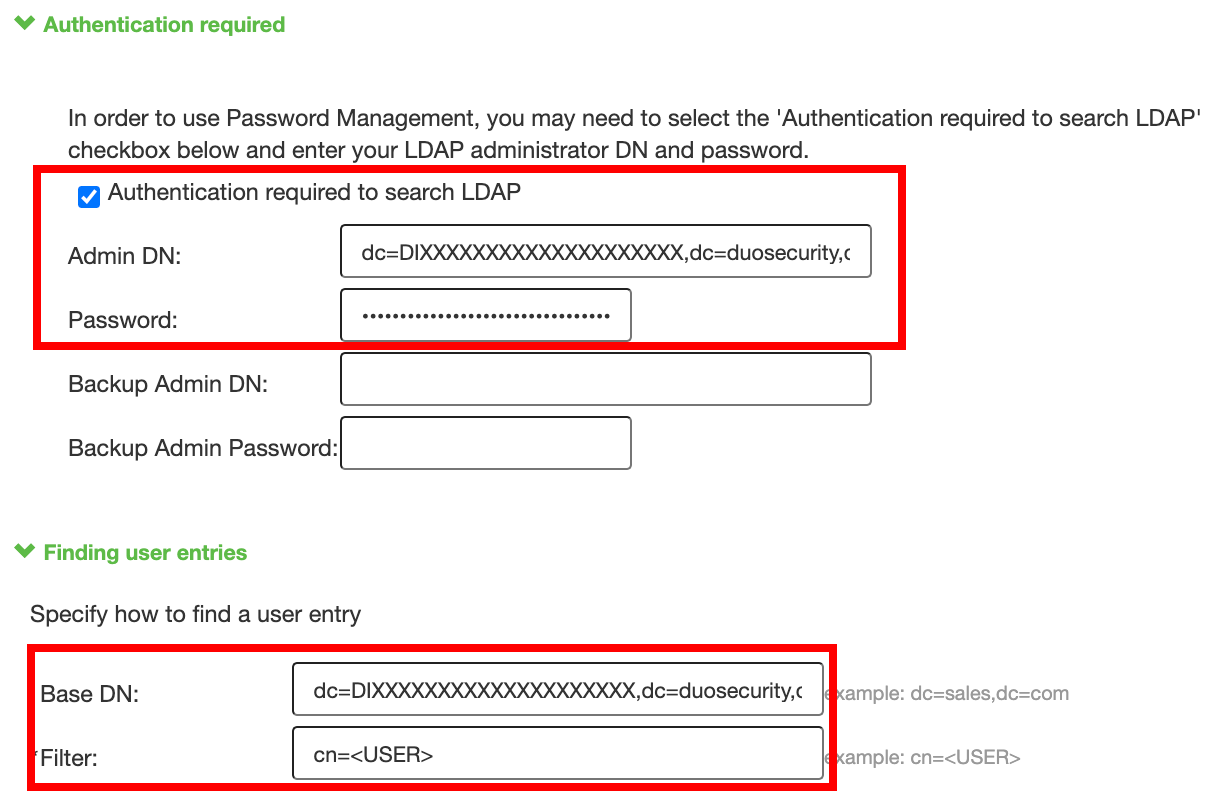

I feltet “Autentificering påkrævet?”, skal du markere afkrydsningsfeltet Authentication required to search LDAP (Autentificering påkrævet for at søge i LDAP) og udfylde formularen (erstat INTEGRATION_KEY og SECRET_KEY med dine applikationsspecifikke nøgler).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

I afsnittet “Finding user entries”:

Felt Værdi Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Klik på Gem ændringer. (Når du klikker på Gem, får du muligvis en meddelelse om, at LDAP-serveren ikke kan nås. Du kan se bort fra denne meddelelse.)

Konfigurer et brugerområde

For at konfigurere et brugerområde for Duo LDAP-serveren kan du gøre en eller flere af følgende ting:

- Opret et nyt realm til testning

- Opret et realm for gradvist at migrere brugere til det nye system (f.eks. ved at duplikere et eksisterende realm)

- Brug standardriget Users realm

Hvis du opretter et nyt realm som en del af implementeringen af Duo, skal du sørge for at oprette regler for rolletilknytning for at tilføje brugere til det nye realm.

For at tilføje 2FA til et brugerområde:

- Navigér til Brugere → Brugerområder, og klik på linket for det brugerområde, som du vil tilføje sekundær autentificering til (i vores eksempel bruger vi et område ved navn “Duo-Users”).

-

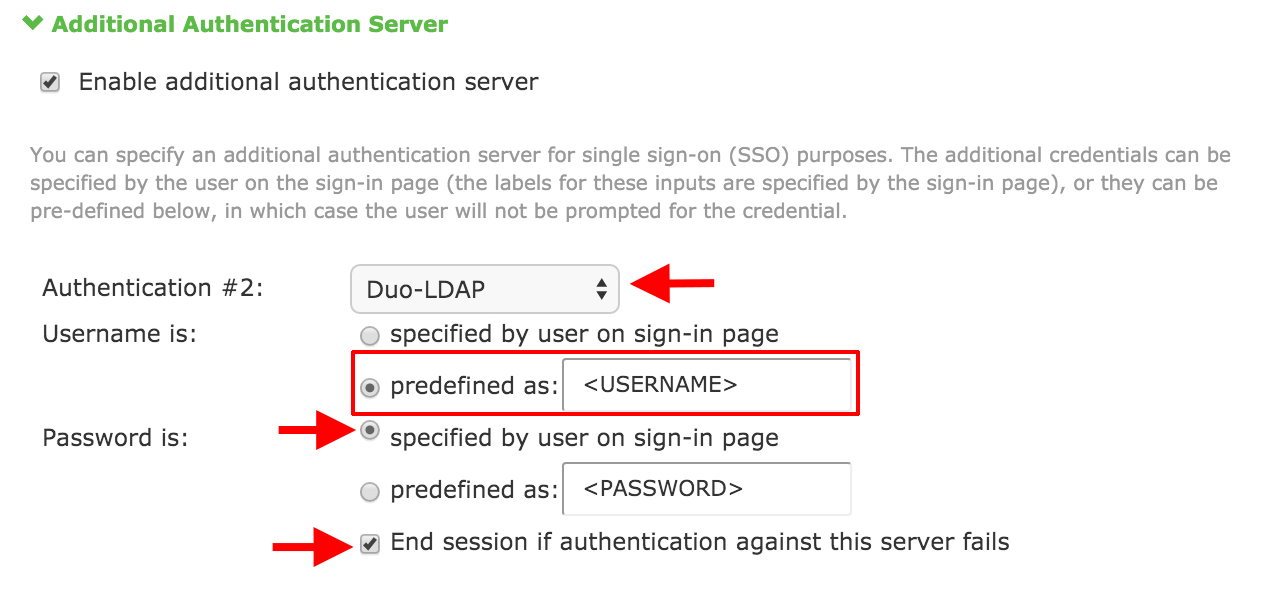

Mens du er på fanen “Generelt” i brugerriget, skal du udvide afsnittet “Yderligere autentificeringsserver”, markere afkrydsningsfeltet Aktivér yderligere autentificeringsserver og udfylde formularen:

Felt Værdi Authentificering #2 Duo-LDAP Username is predefined as <USERNAME> Password is specified by user on sign-in page -

Check the End session if authentication against this server fails box.

-

Klik på Gem ændringer.

- Klik på fanen Godkendelsespolitik øverst på siden, og klik derefter på Adgangskode.

-

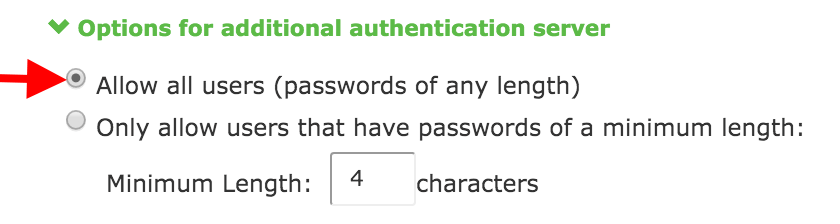

I afsnittet “Indstillinger for yderligere godkendelsesserver” skal du vælge Tillad alle brugere.

-

Klik på Gem ændringer.

Konfigurer logonpolitik for sekundær autentifikation

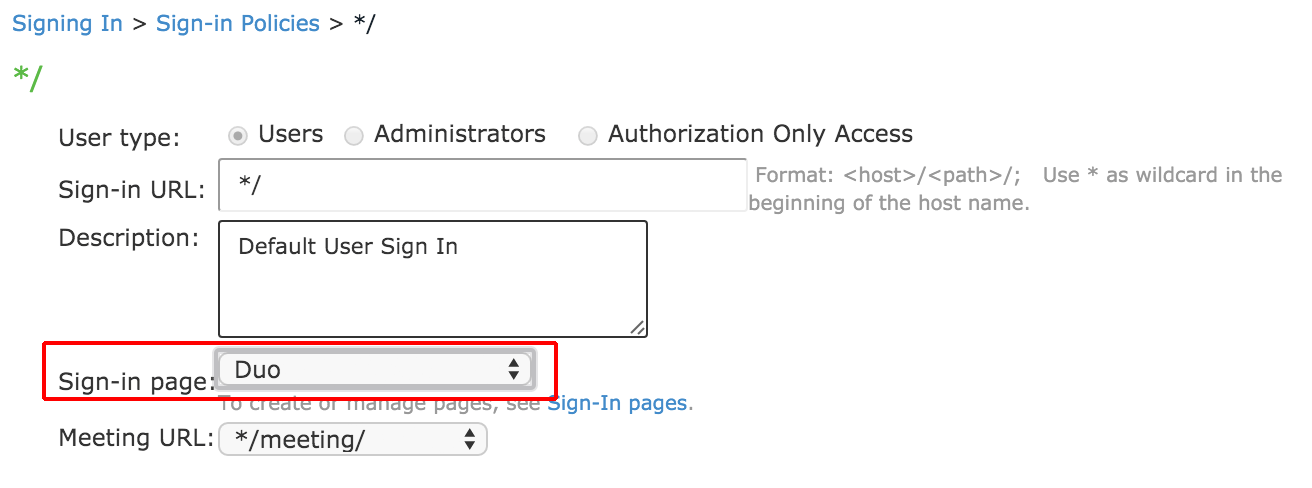

For at afslutte konfigurationen af din integration skal du konfigurere en logonpolitik for sekundær autentifikation. I dette eksempel bruger vi standard-URL-politikken */, men du kan konfigurere en ny logonpolitik på en brugerdefineret URL (f.eks. */Duo-testing/) til test.

- Navigér til Godkendelse → Logon → fanen Logonpolitikker.

- Klik på linket for den logonpolitik, du ønsker at ændre.

-

Vælg Duo på listen Sign-in-side.

-

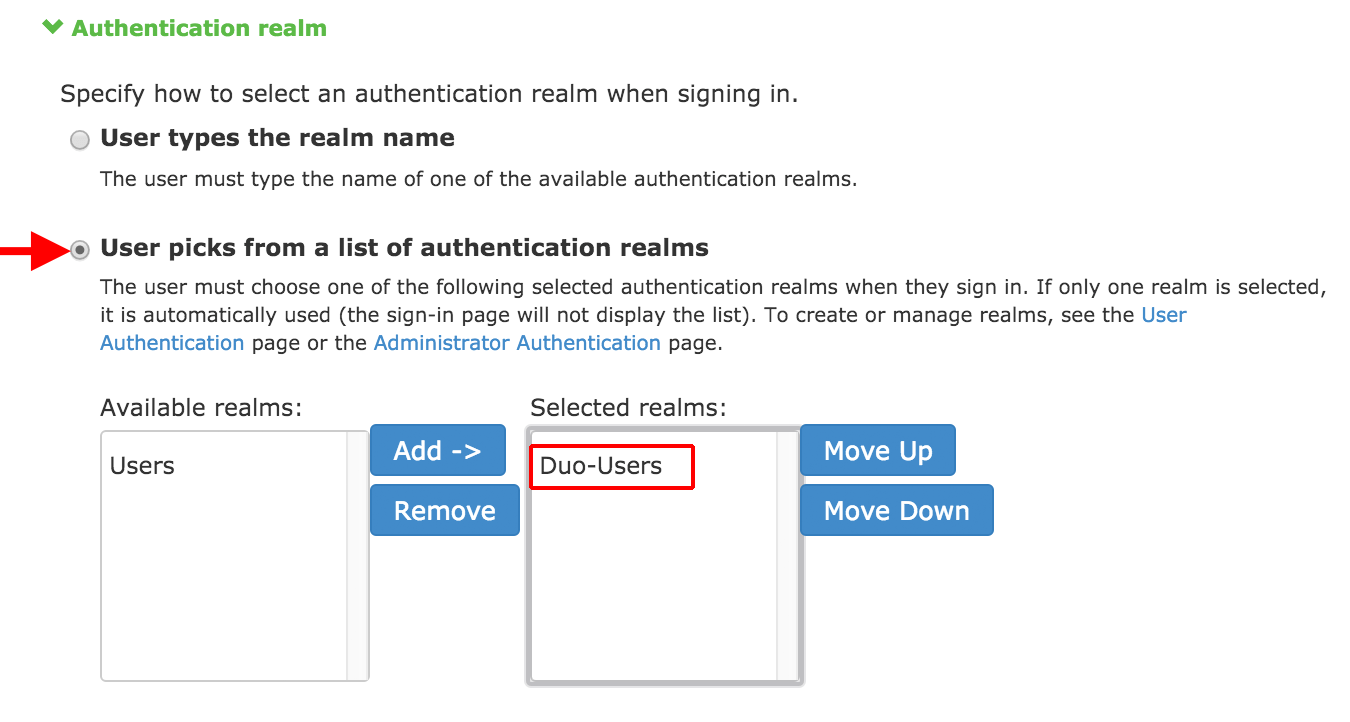

I afsnittet “Authentication realm” skal du vælge User picks fra en liste over autentifikationsområder….

-

Vælg det brugerområde, du konfigurerede tidligere, og klik på Add (Tilføj) for at flytte det til feltet Selected realms (Valgte områder) til højre. Sørg for, at dette er det eneste valgte realm for denne loginside.

-

Klik på Gem ændringer.

Test din opsætning

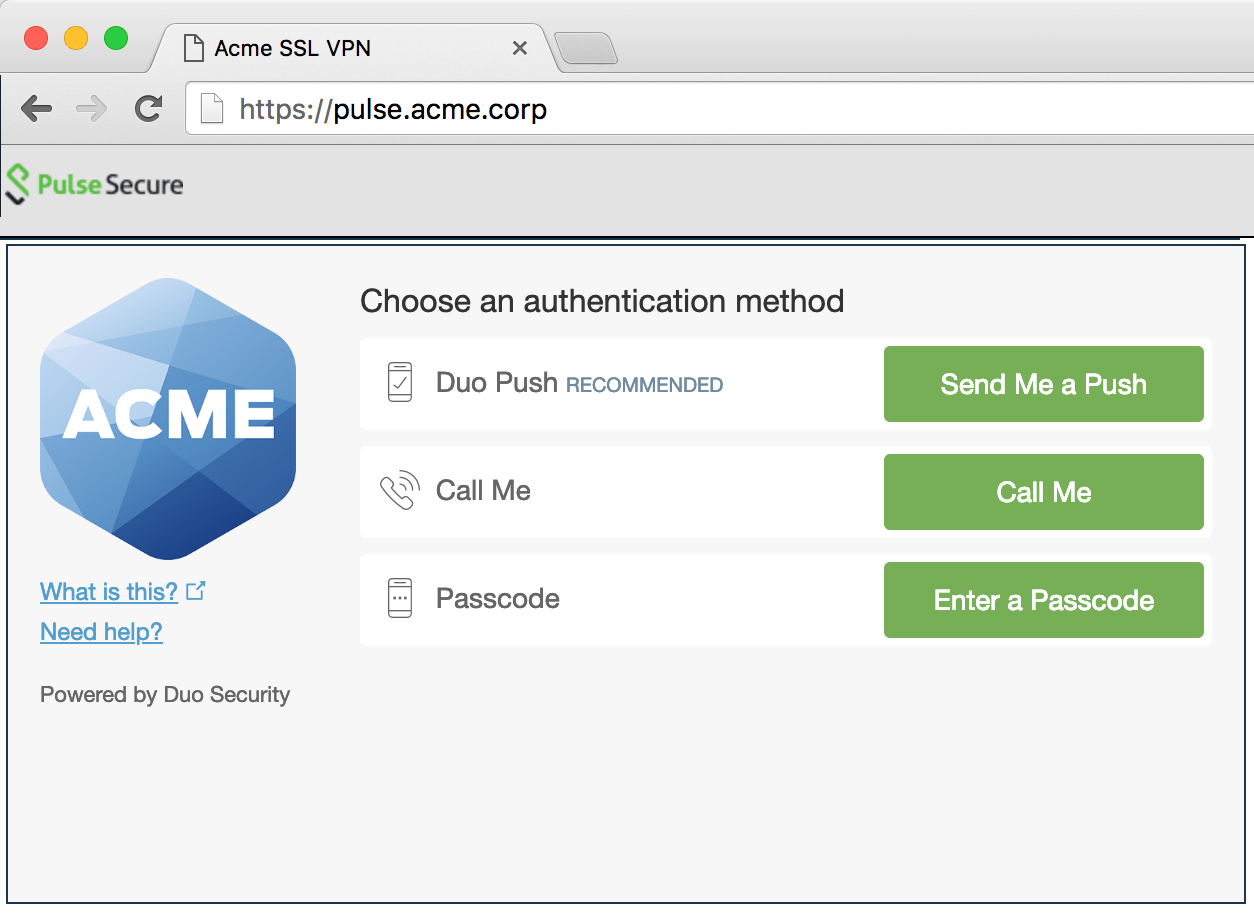

For at teste din opsætning af Pulse Connect Secure to-faktor-godkendelse skal du gå til den URL, som du har defineret for din logins politik. Når du har gennemført den primære godkendelse, vises anmodningen om Duo-registrering/login.

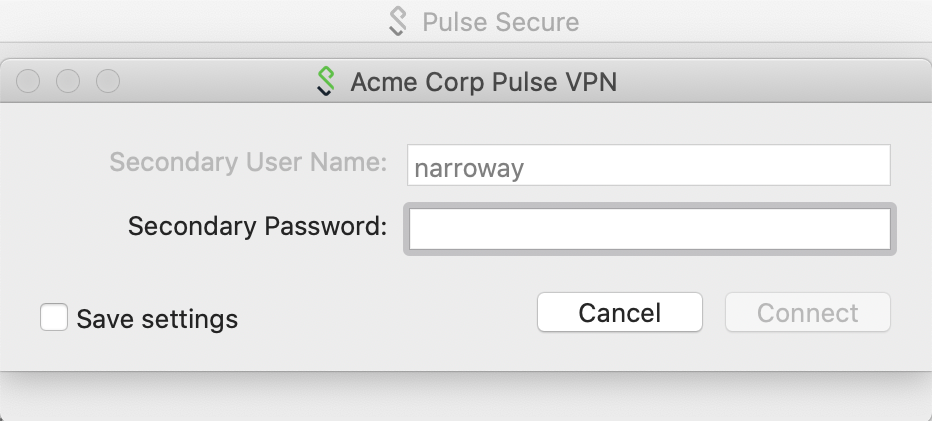

Hvis du bruger Pulse VPN-klienten, vises et felt “Secondary Password” (sekundær adgangskode), når du bruger Pulse Connect-klienten.

Indtast en Duo faktorindstilling som den anden adgangskode. Vælg mellem:

| push | Udfør Duo Push-godkendelse Du kan bruge Duo Push, hvis du har installeret og aktiveret Duo Mobile på din enhed. |

| phone | Udfør telefonisk callback-godkendelse. |

| sms | Send et nyt parti af SMS-passkoder. Dit godkendelsesforsøg afvises. Du kan derefter autentificere dig med en af de nyligt leverede adgangskoder. |

| En numerisk adgangskode | Log på med en adgangskode, der enten er genereret med Duo Mobile, sendt via SMS, genereret af dit hardwaretoken eller leveret af en administrator. Eksempler: “123456” eller “2345678” |

Hvis du planlægger at tillade brug af WebAuthn-godkendelsesmetoder (sikkerhedsnøgler, U2F-tokens eller Touch ID), anbefaler Duo, at du aktiverer whitelisting af værtsnavn for dette program og alle andre, der viser inline Duo Prompt, før du indfører dine slutbrugere.

Forsøgning af problemer

Har du brug for hjælp? Tag et kig på siden Pulse Connect Secure Ofte stillede spørgsmål (FAQ), eller prøv at søge i vores Pulse Connect Secure Knowledge Base-artikler eller Community-diskussioner. Hvis du har brug for yderligere hjælp, kan du kontakte Support.

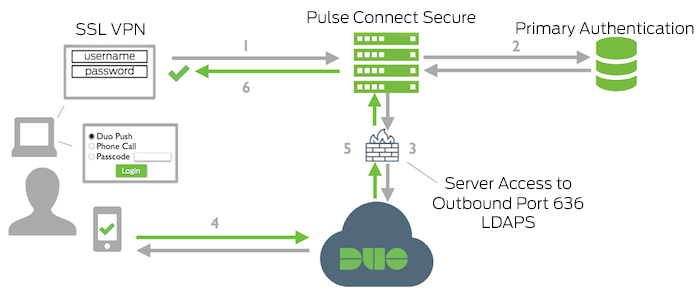

Netværksdiagram

- SSL VPN-forbindelse initieret

- Primær autentificering

- Pulse Connect Secure-forbindelse etableret til Duo Security over TCP-port 636

- Sekundær autentificering via Duo Securitys tjeneste

- Pulse Connect Secure modtager autentificeringssvar

- SSL VPN-forbindelse etableret