Feedback

Billade du hjälp med den här sidan? Låt oss veta hur vi kan göra den bättre.

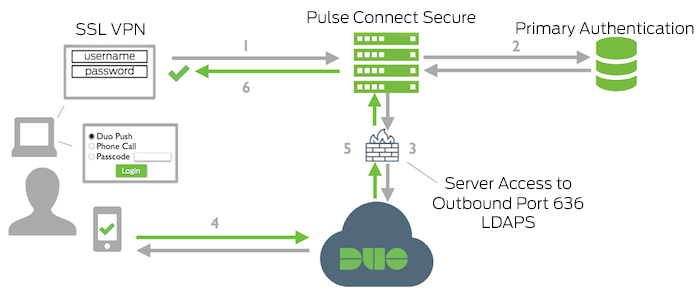

Duo integrerar med din Pulse Secure Connect Secure SSL VPN för att lägga till tvåfaktorsautentisering till alla VPN-inloggningar, komplett med inline självbetjäningsregistrering och Duo Prompt.

Se våra alternativa RADIUS-instruktioner om du vill styra ”failmode” (hur systemet ska agera om nätverkskommunikationen med Duo avbryts) eller integrera Duo i en enda Connect Secure inloggnings-URL med flera autentiseringsområden.

Om du fortfarande kör Juniper v8.2 eller lägre firmware, se Juniper SSL VPN-instruktionerna.

Detta program kommunicerar med Duos tjänst på TCP-port 636. Brandväggskonfigurationer som begränsar utgående åtkomst till Duos tjänst med regler som använder mål-IP-adresser eller IP-adressintervall rekommenderas inte, eftersom dessa kan ändras med tiden för att upprätthålla vår tjänsts höga tillgänglighet. Om din organisation kräver IP-baserade regler bör du läsa den här artikeln i Duo KB.

Walkthrough Video

Första stegen

För att gå vidare till installationsstegen är det en bra idé att bekanta sig med Duo-administrationsbegreppen och -funktionerna, t.ex. alternativ för program, tillgängliga metoder för registrering av Duo-användare, Duo-principinställningar och hur de ska tillämpas. Se all dokumentation om Duo Administrator.

Säkerställ att Duo är kompatibel med din Pulse Secure Access SSL VPN. Logga in på ditt Pulse-administratörsgränssnitt och kontrollera att din firmware är version 8.3, 9.0 eller senare.

Du bör också ha en fungerande konfiguration för primär autentisering för dina SSL VPN-användare, t.ex. LDAP-autentisering till Active Directory.

Därefter måste du:

- Registrera dig för ett Duo-konto.

- Logga in på Duos administratörspanel och navigera till Applikationer.

- Klicka på Skydda ett program och leta upp posten för Juniper SSL VPN i listan över program. Klicka på Skydda längst till höger för att konfigurera programmet och få din integrationsnyckel, hemliga nyckel och API-värdnamn. Du behöver den här informationen för att slutföra konfigurationen. Se Skydda program för mer information om att skydda program i Duo och ytterligare programalternativ.

- Hämta zip-filen för Duo Juniper 8.x-paketet för enhetens version av den inbyggda programvaran från Duo-administratorpanelen (även för Pulse v9.x-enheter). Filen är anpassad för ditt konto och har ditt Duo-konto-ID som tillägg till filnamnet (efter versionen). Du måste ladda upp den till din Pulse SSL VPN.

- Hämta DigiCert SHA2 High Assurance Server CA-certifikatet från DigiCert-webbplatsen för installation på enheten.

Säkerheten i din Duo-applikation är knuten till säkerheten för din hemliga nyckel (skey). Säkra den på samma sätt som du skulle göra med alla känsliga autentiseringsuppgifter. Dela den inte med obehöriga personer och mejla den inte till någon under några omständigheter!

Modifiera inloggningssidan

- Logga in på administratörens webbgränssnitt för Pulse Connect Secure SSL VPN.

-

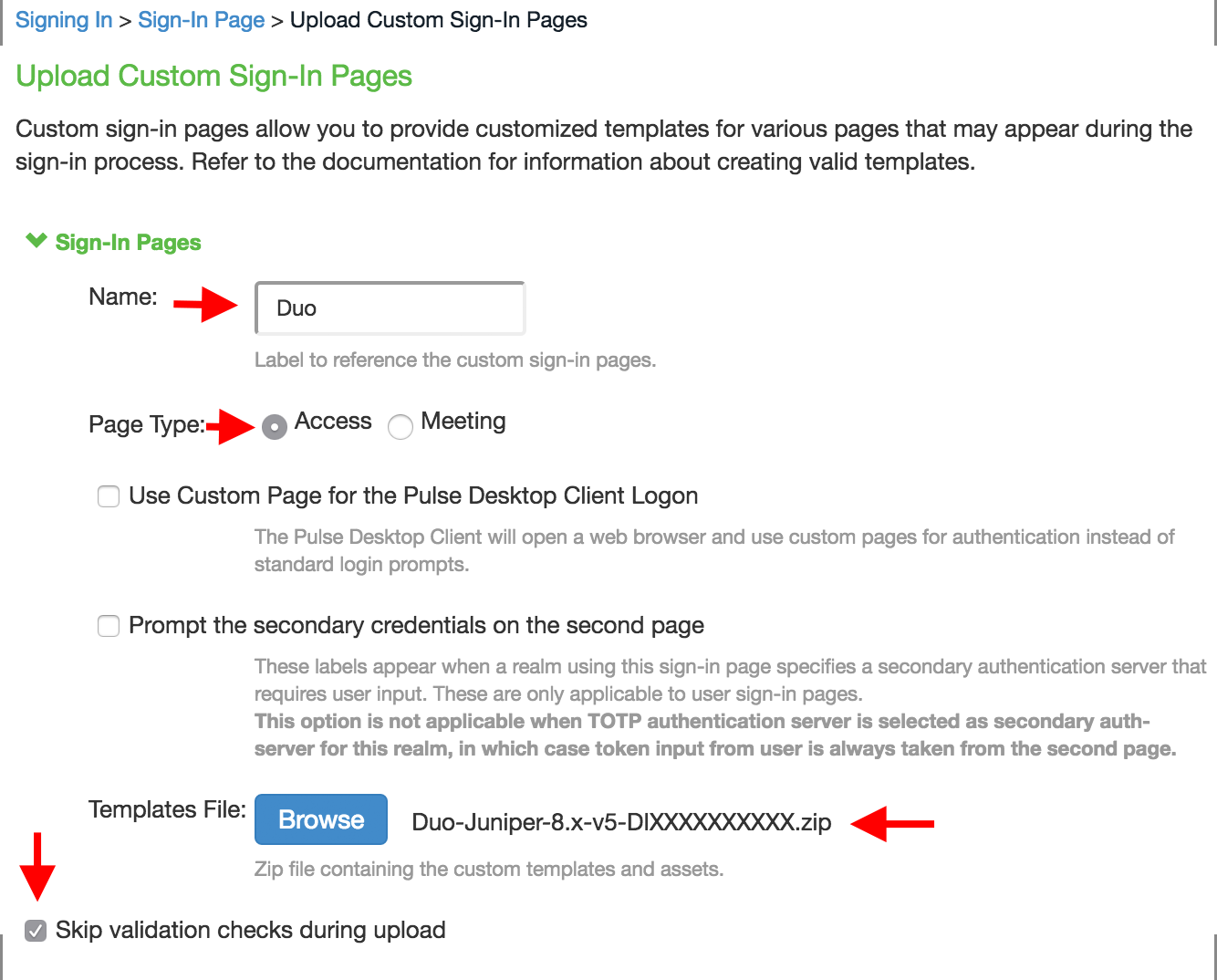

Navigera till Autentisering → Inloggning → Inloggningssidor, klicka på Ladda upp anpassade sidor…och fyll i formuläret:

Fält Värde Namn Duo Sidtyp .

Access Mallfil Ladda upp zip-filen för Duo Juniper-paketet som du hämtade från Duo-administratörspanelen tidigare. Filnamnet kommer att skilja sig från exempelbilden nedan, vilket återspeglar den faktiska versionen av Duo Juniper/Pulse-paketet och din organisations Duo-konto-ID (synligt på fliken Inställningar i Duo-administratorpanelen) som accountid, dvs. Duo-Juniper-8.x-v5-1234-5678-90.zip.Du måste använda det Duo-paket som är anpassat för ditt konto. Om du laddar upp Duo-paketet för fel konto kan det orsaka autentiseringsfel. -

Välj inte alternativen ”Använd anpassad sida för inloggning med Pulse Desktop Client” eller ”Fråga efter sekundära autentiseringsuppgifter på den andra sidan”, om de finns.

-

Kryssa för rutan Hoppa över valideringskontroller under uppladdning. Om du inte gör det kommer du att se några varningar efter uppladdningen av filen, som du kan ignorera.

-

Klicka på Ladda upp anpassade sidor. Du kan ignorera eventuella varningar.

Installera DigiCert CA-certifikatet

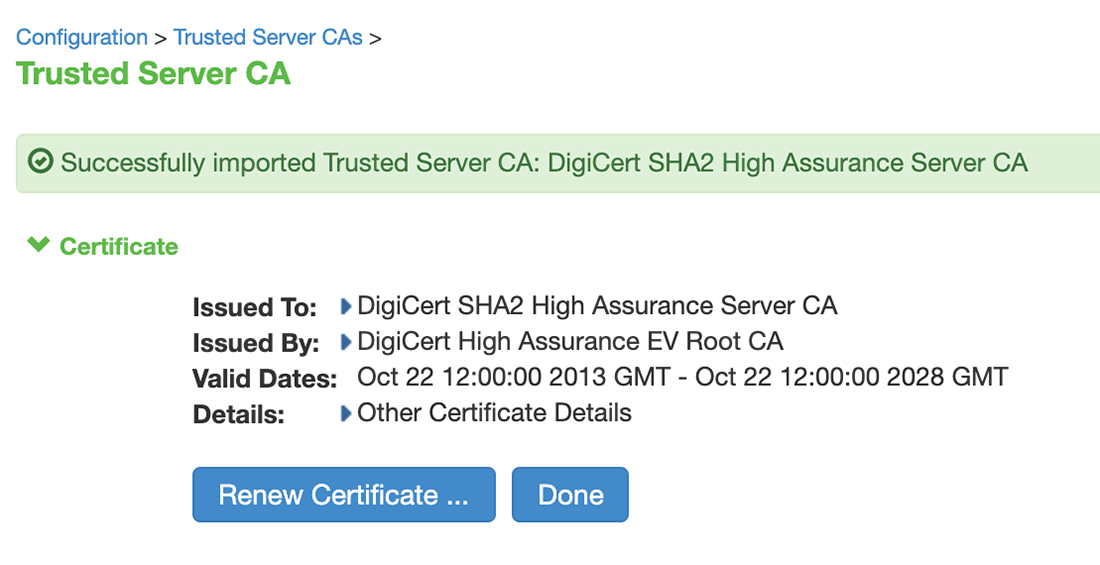

Duos molntjänst säkrar SSL-trafik med certifikat utfärdade av DigiCert. Du måste installera DigiCert CA-certifikatet på din SSL-VPN så att den kan upprätta den säkra LDAP-anslutningen till Duo med hjälp av certifikatvalidering.

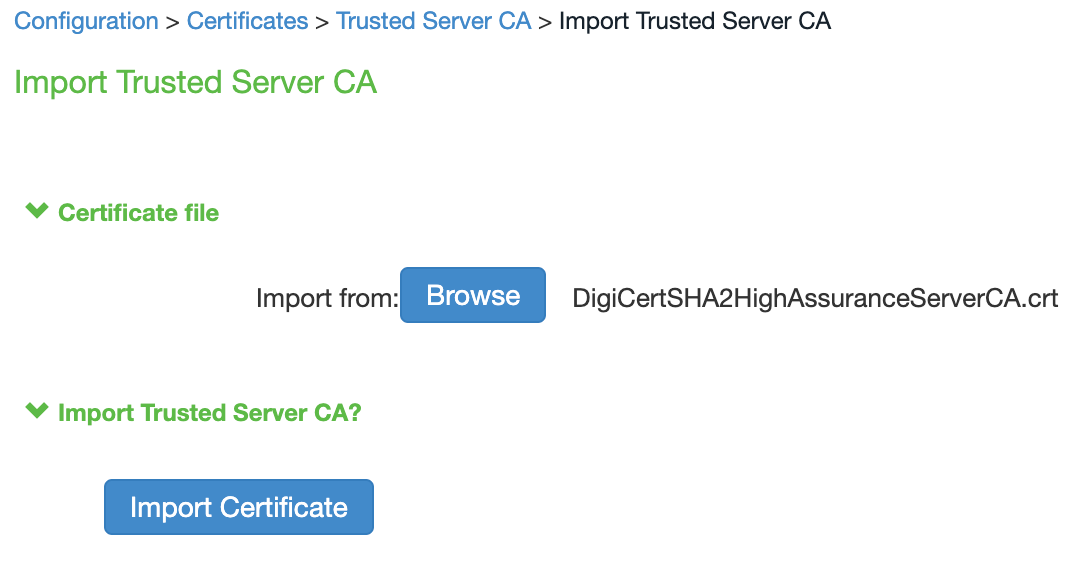

För att installera DigiCerts mellanliggande CA-certifikat som används av Duos tjänst:

-

Om du inte redan har gjort det laddar du ner DigiCert SHA2 High Assurance Server CA-certifikatet från DigiCert-webbplatsen för att installera det på din SSL-VPN-enhet.

-

Navigera till System → Konfigurering → Certifikat → Betrodda server-CA:er i administrationsgränssnittet Pulse Secure SSL VPN.

-

Klicka på Importera betrodd servercertifikat… och klicka sedan på knappen Bläddra på sidan ”Importera betrodd servercertifikat”.

-

Välj filen DigiCert SHA2 High Assurance Server CA som du hämtade från DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) och klicka på Importera certifikat.

-

När importen av DigiCert CA-certifikatet har lyckats klickar du på Klar.

Lägg till Duo LDAP-servern

-

Navigera till Autentisering → Auth. Servers.

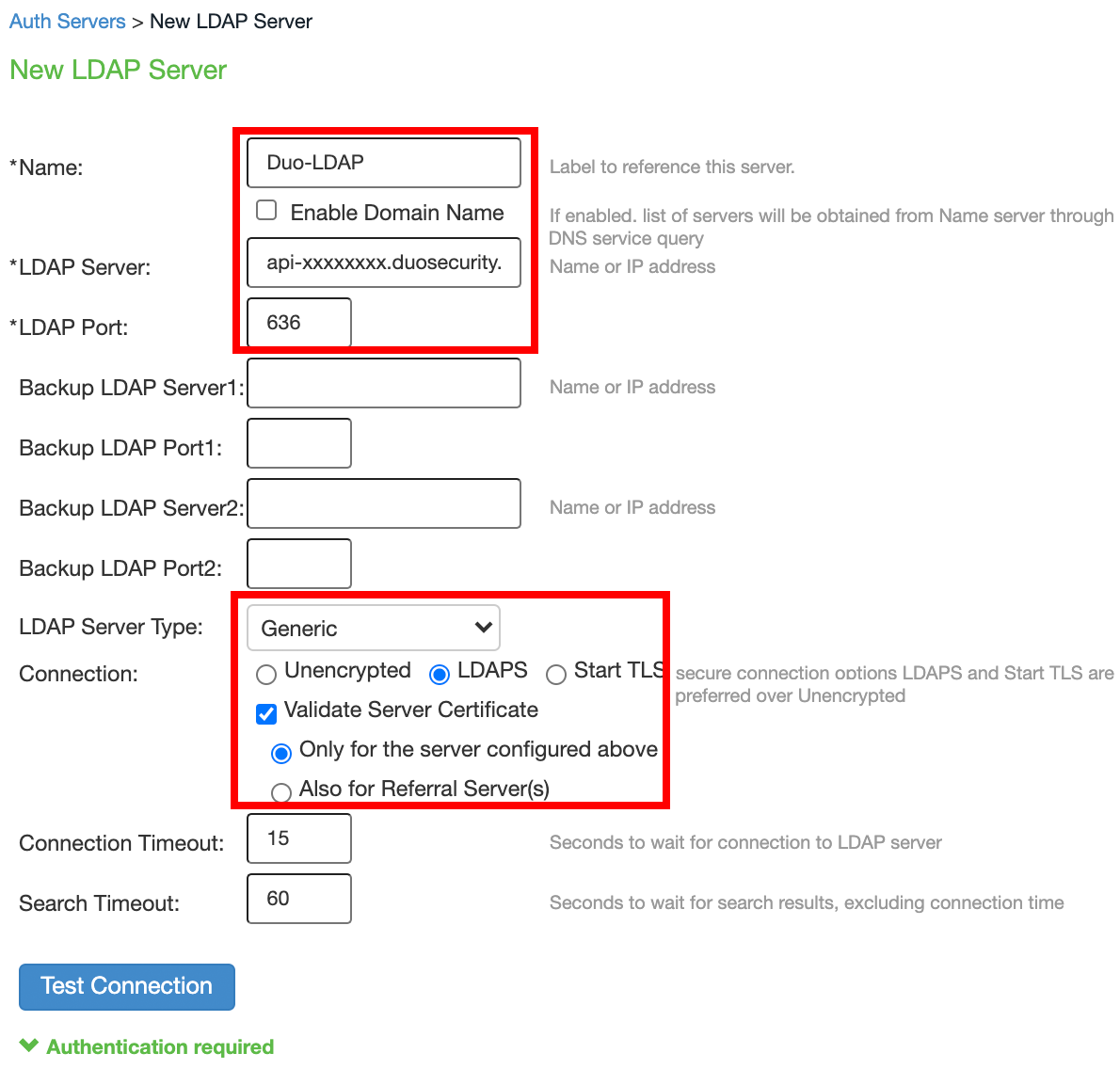

Välj LDAP Server i listan Auth Server Type (Typ av Auth-server), klicka på New Server (Ny server) och fyll i formuläret:

Fält Värde Namn Duo-LDAP LDAP-server Ditt API-värddatornamn (i.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS Validera servercertifikat Kryssa i den här rutan

-

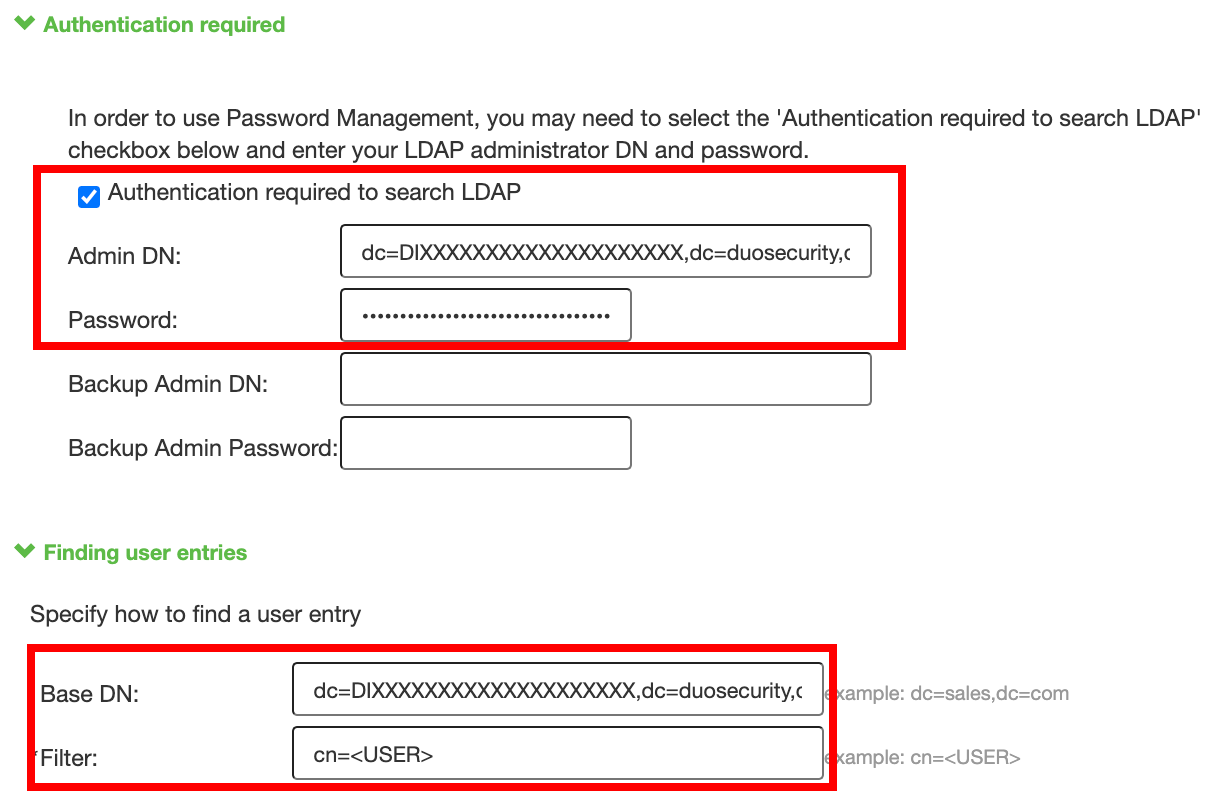

I rutan ”Authentication required?” markerar du rutan Autentisering krävs för att söka i LDAP och fyller i formuläret (ersätt INTEGRATION_KEY och SECRET_KEY med dina programspecifika nycklar).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

I avsnittet ”Hitta användarposter”:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Klicka på Spara ändringar. (När du har klickat på Save kan du få ett meddelande om att LDAP-servern inte går att nå. Du kan bortse från detta meddelande.)

Konfigurera ett användarområde

För att konfigurera ett användarområde för Duos LDAP-server kan du göra ett eller flera av följande:

- Skapa ett nytt område för testning

- Skapa ett område för att gradvis migrera användare till det nya systemet (till exempel genom att duplicera ett befintligt område)

- Använd standardområdet Användare

Om du skapar ett nytt område som en del av distributionen av Duo ska du se till att skapa regler för rollmappning för att lägga till användare till det nya området.

För att lägga till 2FA till ett användarområde:

- Navigera till Users → User Realms (Användare → Användarområden) och klicka på länken för det användarområde som du vill lägga till sekundär autentisering till (i vårt exempel använder vi ett område som heter ”Duo-Users”).

-

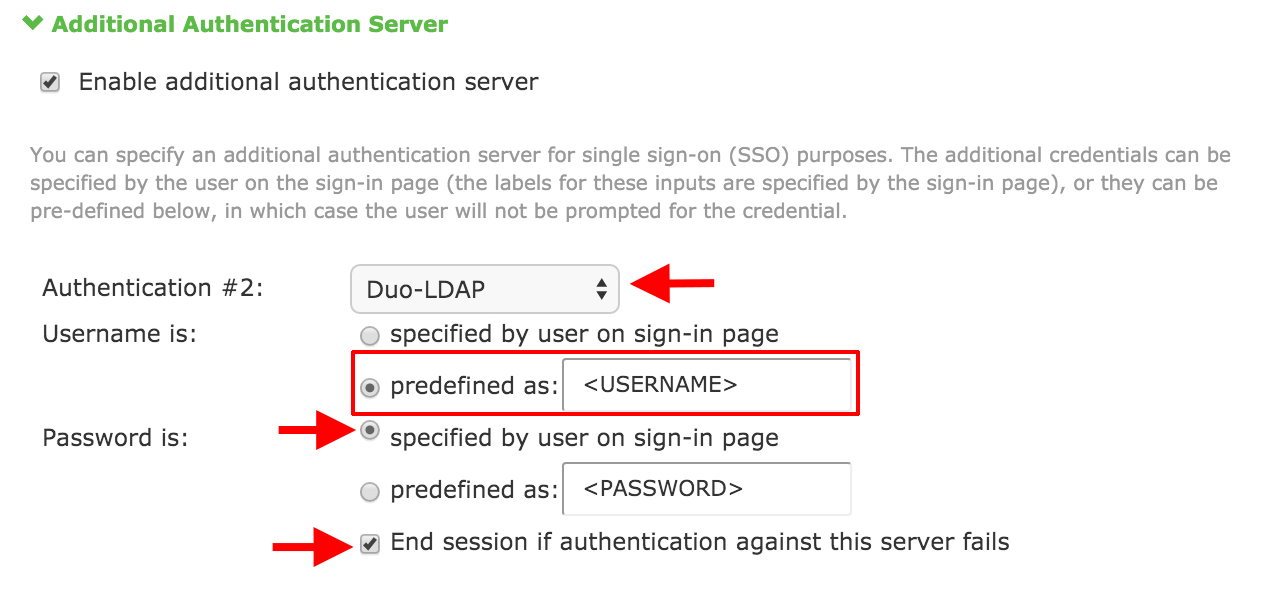

På fliken ”Allmänt” i användarområdet expanderar du avsnittet ”Additional Authentication Server” (ytterligare autentiseringsserver), markerar kryssrutan Enable additional authentication server (aktivera ytterligare autentiseringsserver) och fyller i formuläret:

Field Value Authentication #2 Duo-LDAP Användarnamn är fördefinierat som <USERNAME> Lösenord är specificerat av användaren på inloggningssidan -

Kryssa för rutan Avsluta sessionen om autentiseringen mot denna server misslyckas.

-

Klicka på Spara ändringar.

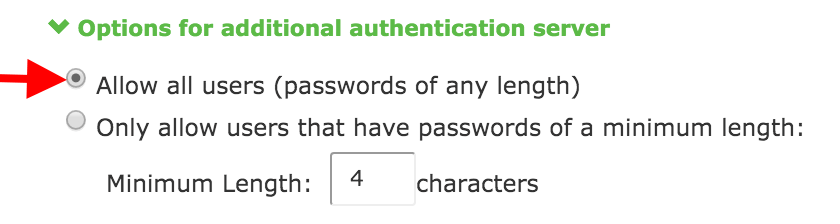

- Klicka på fliken Autentiseringsprincip högst upp på sidan och klicka sedan på Lösenord.

-

I avsnittet ”Alternativ för ytterligare autentiseringsserver” väljer du Tillåt alla användare.

-

Klicka på Spara ändringar.

Konfigurera signeringspolicy för sekundär autentisering

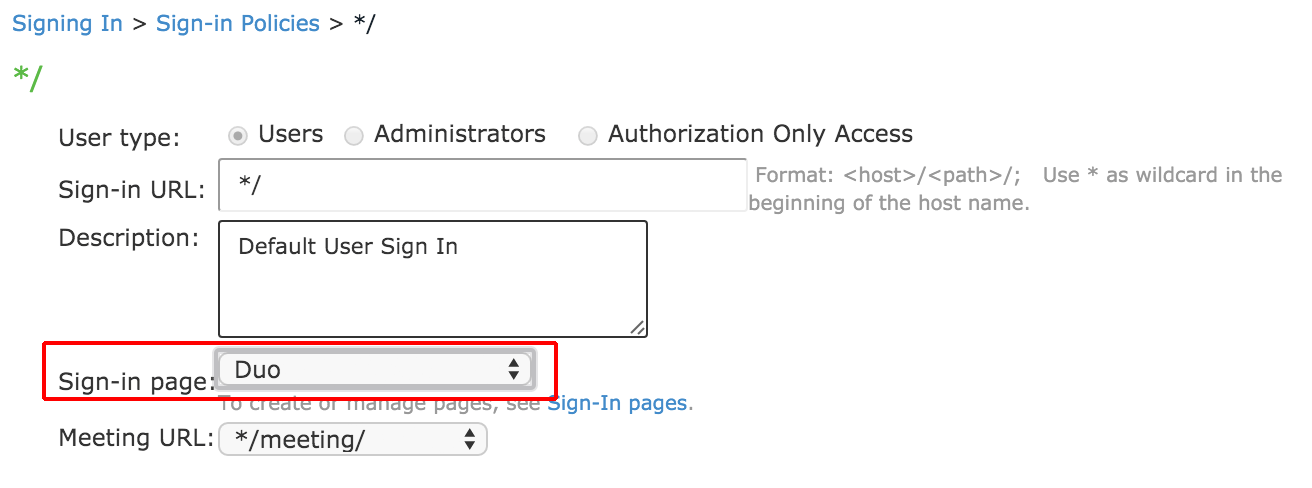

För att slutföra inställningen av integrationen konfigurerar du en signeringspolicy för sekundär autentisering. I det här exemplet använder vi standardpolicyn för URL */, men du kan konfigurera en ny inloggningspolicy på en anpassad URL (som */Duo-testing/) för testning.

- Navigera till Autentisering → Inloggning → fliken Inloggningspolicyer.

- Klicka på länken för den inloggningspolicy som du vill ändra.

-

Välj Duo från listan med inloggningssidor.

-

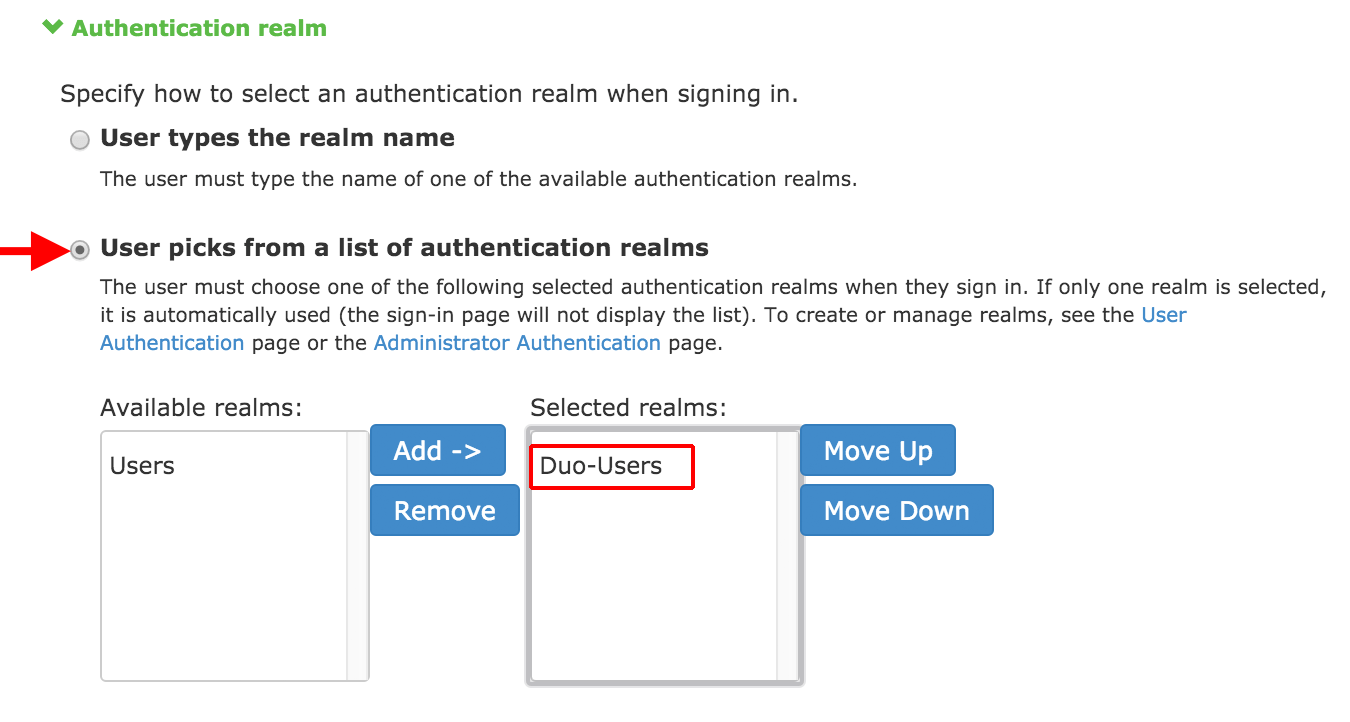

I avsnittet ”Authentication realm” (Autentiseringsområde) väljer du User picks (Användarval) från en lista med autentiseringsområden….

-

Välj det användarområde du konfigurerade tidigare och klicka på Add (Lägg till) för att flytta det till rutan Selected realms (Valda områden) till höger. Se till att detta är den enda valda realm för den här inloggningssidan.

-

Klicka på Spara ändringar.

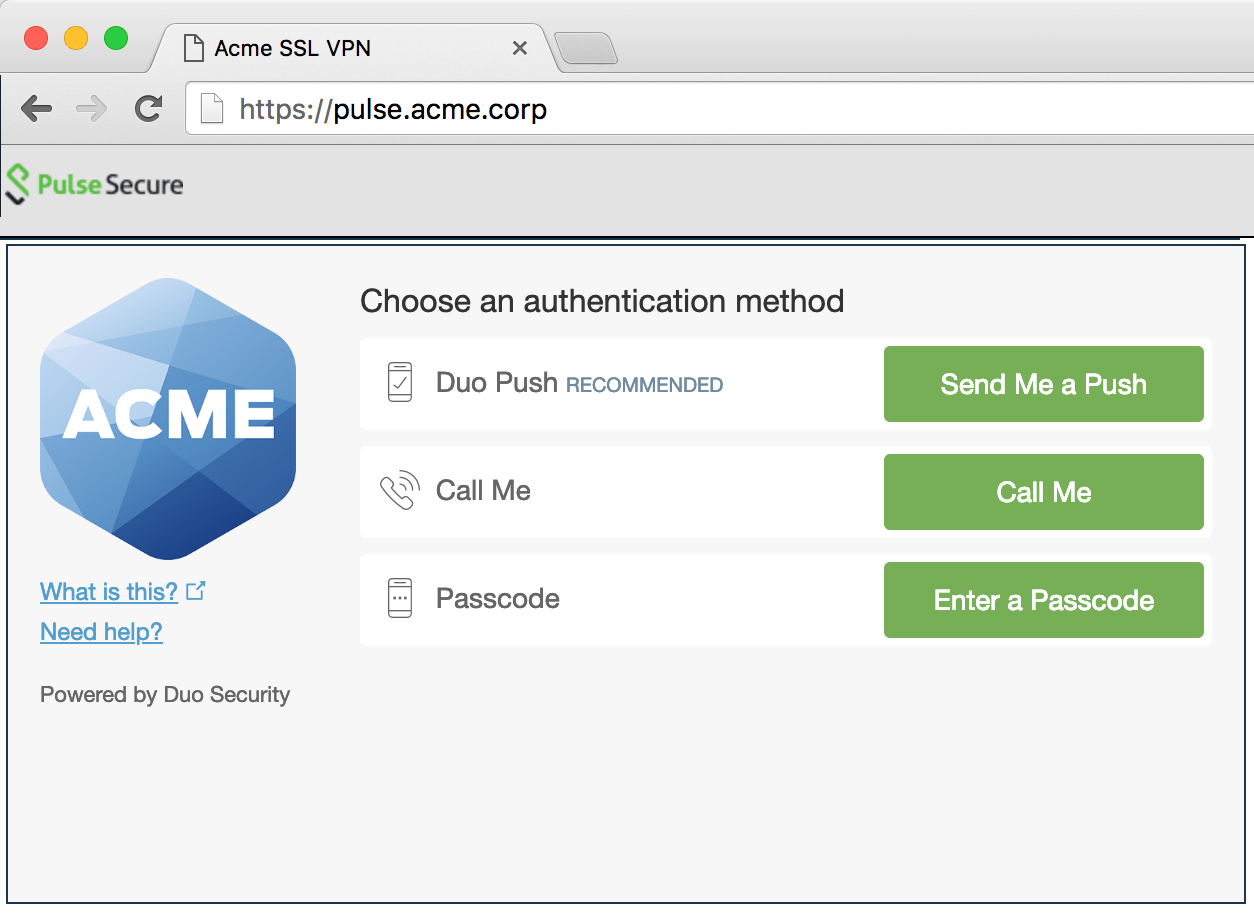

Testa din inställning

För att testa inställningen för Pulse Connect Secure-autentisering med två faktorer går du till den webbadress som du har definierat för din inloggningsprincip. När du har slutfört den primära autentiseringen visas Duo-registreringen/inloggningsprompten.

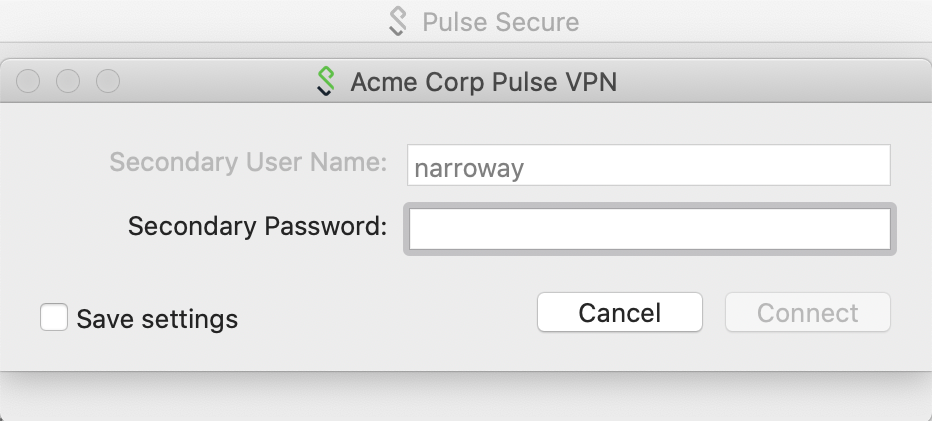

Om du använder Pulse VPN-klienten visas ett fält ”Secondary Password” (sekundärt lösenord) när du använder Pulse Connect-klienten.

Inför ett Duo-faktorsalternativ som det andra lösenordet. Välj mellan:

| push | Utför Duo Push-autentisering Du kan använda Duo Push om du har installerat och aktiverat Duo Mobile på din enhet. |

| phone | Uppför autentisering genom telefonåterkallelse. |

| sms | Sänd en ny omgång sms-lösenkoder. Ditt autentiseringsförsök kommer att nekas. Du kan sedan autentisera dig med en av de nyligen levererade lösenkoderna. |

| En numerisk lösenkod | Logga in med en lösenkod, antingen genererad med Duo Mobile, skickad via SMS, genererad av din hårdvarutoken eller tillhandahållen av en administratör. Exempel: ”Om du planerar att tillåta användning av WebAuthn-autentiseringsmetoder (säkerhetsnycklar, U2F-tokens eller Touch ID) rekommenderar Duo att du aktiverar värdnamnshistorik för den här applikationen och alla andra som visar inline-Duo-prompten innan du startar dina slutanvändare.

FelsökningBehövs hjälp? Ta en titt på sidan med vanliga frågor (FAQ) för Pulse Connect Secure eller försök att söka i våra artiklar i kunskapsbasen för Pulse Connect Secure eller i diskussionerna i gemenskapen. Om du behöver mer hjälp kan du kontakta supporten. Nätverksdiagram

|