Feedback

A fost această pagină utilă? Spuneți-ne cum putem să o îmbunătățim.

Duo se integrează cu Pulse Secure Connect Secure SSL VPN pentru a adăuga autentificarea cu doi factori la orice conectare la VPN, cu înscriere self-service în linie și Duo Prompt.

Vezi instrucțiunile noastre alternative RADIUS dacă dorești să controlezi „failmode” (modul în care sistemul va acționa dacă este întreruptă comunicarea rețelei cu Duo) sau să integrezi Duo într-un singur URL de conectare Connect Secure cu mai multe domenii de autentificare.

Dacă încă executați Juniper v8.2 sau un firmware inferior, vă rugăm să consultați instrucțiunile Juniper SSL VPN.

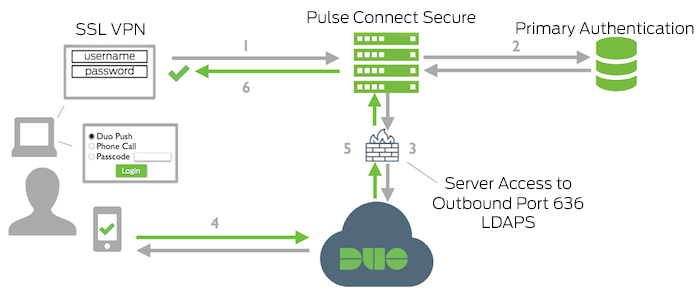

Această aplicație comunică cu serviciul Duo pe portul TCP 636. Nu sunt recomandate configurațiile de firewall care restricționează accesul de ieșire la serviciul Duo cu reguli care utilizează adrese IP de destinație sau intervale de adrese IP, deoarece acestea se pot schimba în timp pentru a menține disponibilitatea ridicată a serviciului nostru. Dacă organizația dvs. are nevoie de reguli bazate pe IP, vă rugăm să consultați acest articol Duo KB.

Walkthrough Video

Primii pași

Înainte de a trece la pașii de implementare, este o idee bună să vă familiarizați cu conceptele și caracteristicile de administrare Duo, cum ar fi opțiunile pentru aplicații, metodele disponibile pentru înscrierea utilizatorilor Duo și setările politicilor Duo și modul de aplicare a acestora. Consultați toată documentația Duo Administrator.

Asigurați-vă că Duo este compatibil cu Pulse Secure Access SSL VPN. Conectați-vă la interfața dvs. de administrator Pulse și verificați dacă firmware-ul dvs. este versiunea 8.3, 9.0 sau o versiune ulterioară.

De asemenea, trebuie să aveți o configurație de autentificare primară funcțională pentru utilizatorii dvs. SSL VPN, de exemplu autentificarea LDAP la Active Directory.

Apoi va trebui să:

- Înscrieți-vă pentru un cont Duo.

- Intrați în panoul de administrare Duo și navigați la Applications.

- Faceți clic pe Protect an Application (Protejați o aplicație) și localizați intrarea pentru Juniper SSL VPN în lista de aplicații. Faceți clic pe Protect (Protejați) în extrema dreaptă pentru a configura aplicația și pentru a obține cheia de integrare, cheia secretă și numele de gazdă API. Veți avea nevoie de aceste informații pentru a finaliza configurarea. Consultați Protecting Applications (Protejarea aplicațiilor) pentru mai multe informații despre protejarea aplicațiilor în Duo și opțiuni suplimentare pentru aplicații.

- Download the Duo Juniper 8.x package zip file for your device’s firmware version from the Duo Admin Panel (chiar și pentru dispozitivele Pulse v9.x). Acest fișier este personalizat pentru contul dvs. și are ID-ul contului dvs. Duo anexat la numele fișierului (după versiune). Va trebui să îl încărcați în Pulse SSL VPN.

- Descărcați certificatul DigiCert SHA2 High Assurance Server CA de pe site-ul DigiCert pentru a-l instala pe dispozitiv.

Securitatea aplicației Duo este legată de securitatea cheii dvs. secrete (skey). Protejați-o așa cum ați face cu orice credențială sensibilă. Nu o partajați cu persoane neautorizate și nu o trimiteți prin e-mail nimănui, în nicio circumstanță!

Modificați pagina de conectare

- Conectați-vă la interfața web a administratorului Pulse Connect Secure SSL VPN.

-

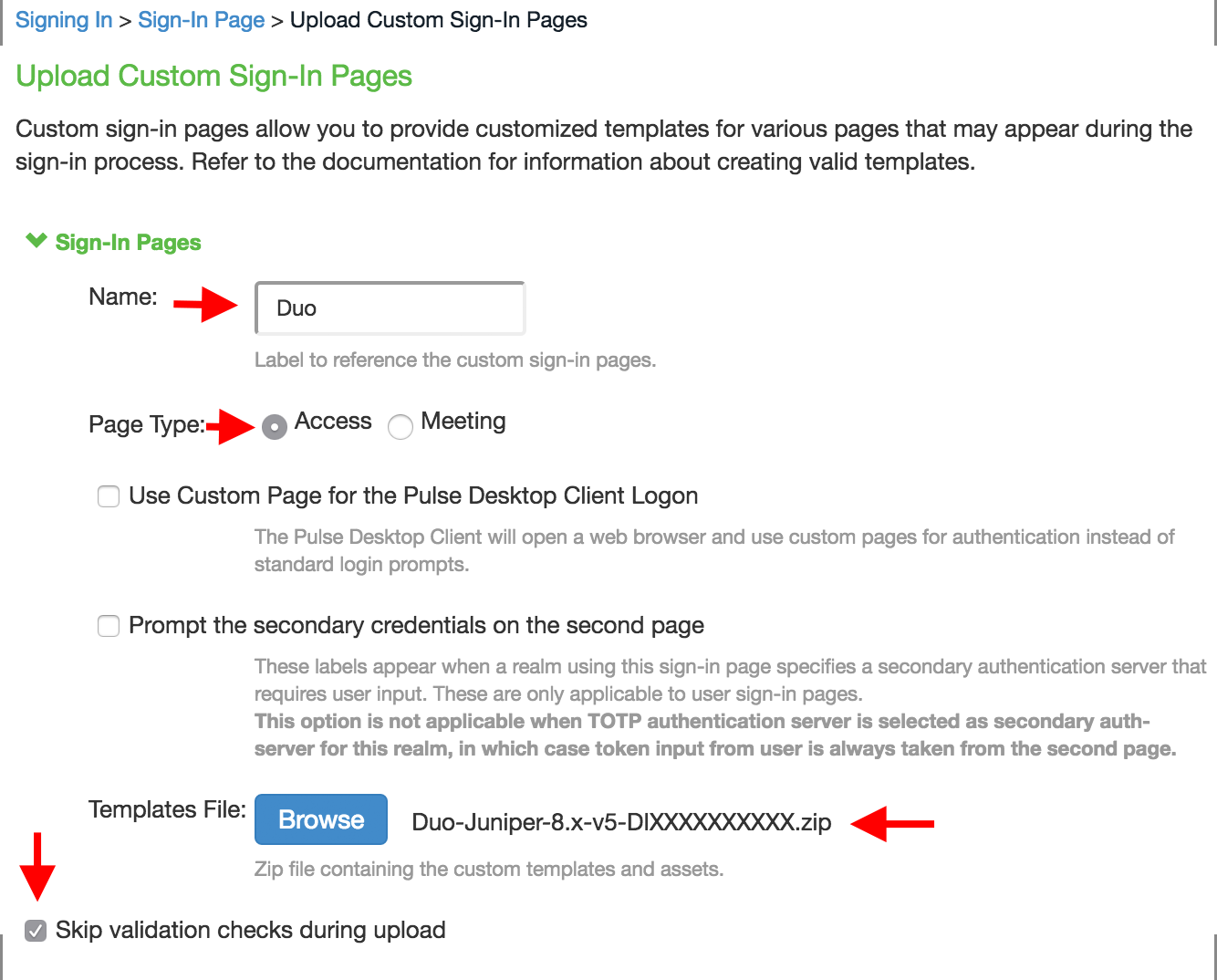

Navigați la Authentication → Signing In → Sign-in Pages, faceți clic pe Upload Custom Pages…, și completați formularul:

Field Value Name Duo Tip pagină .

Acces Fișier template Încărcați fișierul zip al pachetului Duo Juniper descărcat mai devreme din panoul de administrare Duo. Numele fișierului dvs. va fi diferit de exemplul din imaginea de mai jos, reflectând versiunea reală a pachetului Duo Juniper/Pulse și ID-ul contului Duo al organizației dvs. (vizibil în fila Settings (Setări) din Duo Admin Panel (Panoul de administrare Duo)) ca accountid, adică Duo-Juniper-8.x-v5-1234-5678-90.zip.zip.Trebuie să utilizați pachetul Duo personalizat pentru contul dvs. Încărcarea pachetului Duo pentru un cont greșit poate cauza eșecuri de autentificare. -

Nu selectați opțiunile „Use Custom Page for Pulse Desktop Client Logon” (Utilizează pagina personalizată pentru conectarea la Pulse Desktop Client) sau „Prompt the secondary credentials on the second page” (Solicită acreditările secundare pe a doua pagină), dacă sunt prezente.

-

Blocați caseta Skip validation checks during upload (Ignoră verificările de validare în timpul încărcării). Dacă nu o faceți, veți vedea câteva avertismente după încărcarea fișierului, pe care le puteți ignora.

-

Click Upload Custom Pages. Puteți ignora orice avertismente.

Instalați certificatul DigiCert CA

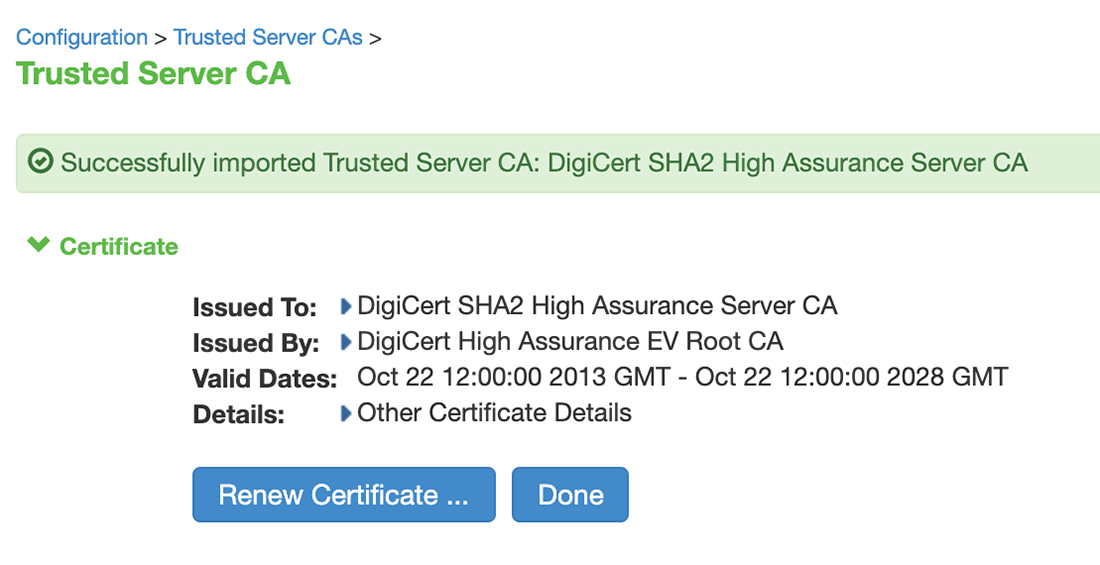

Serviciul cloud de la Duo securizează traficul SSL cu certificate emise de DigiCert. Va trebui să instalați certificatul DigiCert CA pe VPN-ul dvs. SSL pentru ca acesta să poată stabili conexiunea LDAP securizată cu Duo utilizând validarea certificatului.

Pentru a instala certificatul CA intermediar DigiCert utilizat de serviciul Duo:

-

Dacă nu ați făcut deja acest lucru, descărcați certificatul DigiCert SHA2 High Assurance Server CA de pe site-ul DigiCert pentru a-l instala pe dispozitivul dvs. SSL VPN.

-

Navigați la System → Configuration → Certificates → Trusted Server CAs în interfața administrativă Pulse Secure SSL VPN.

-

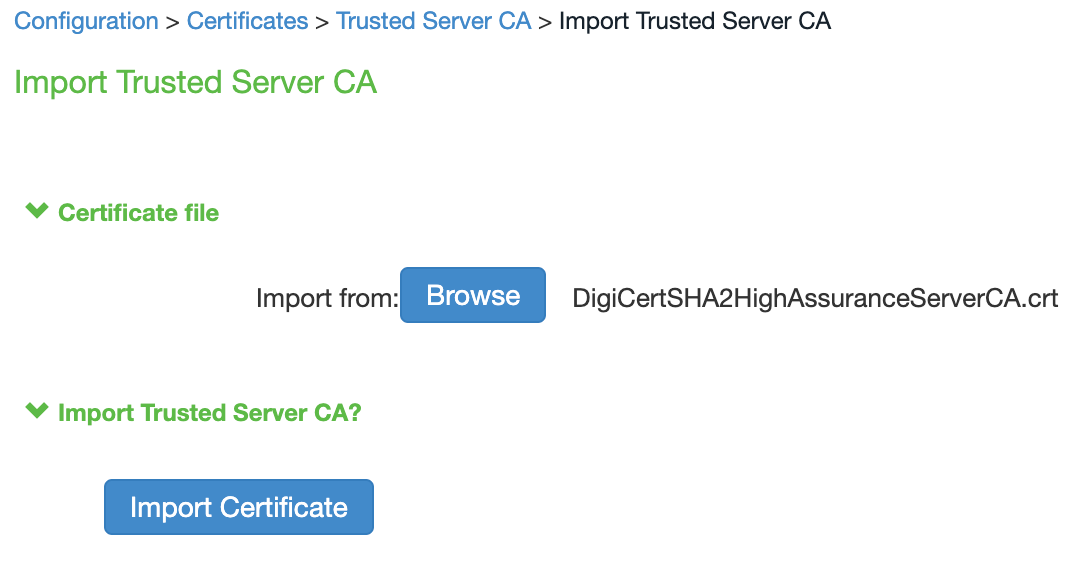

Click Import Trusted Server CA… apoi faceți clic pe butonul Browse din pagina „Import Trusted Server CA”.

-

Selectați fișierul DigiCert SHA2 High Assurance Server CA pe care l-ați descărcat de la DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) și faceți clic pe Import Certificate.

-

După importarea cu succes a certificatului DigiCert CA, faceți clic pe Done.

Adaugați serverul Duo LDAP

-

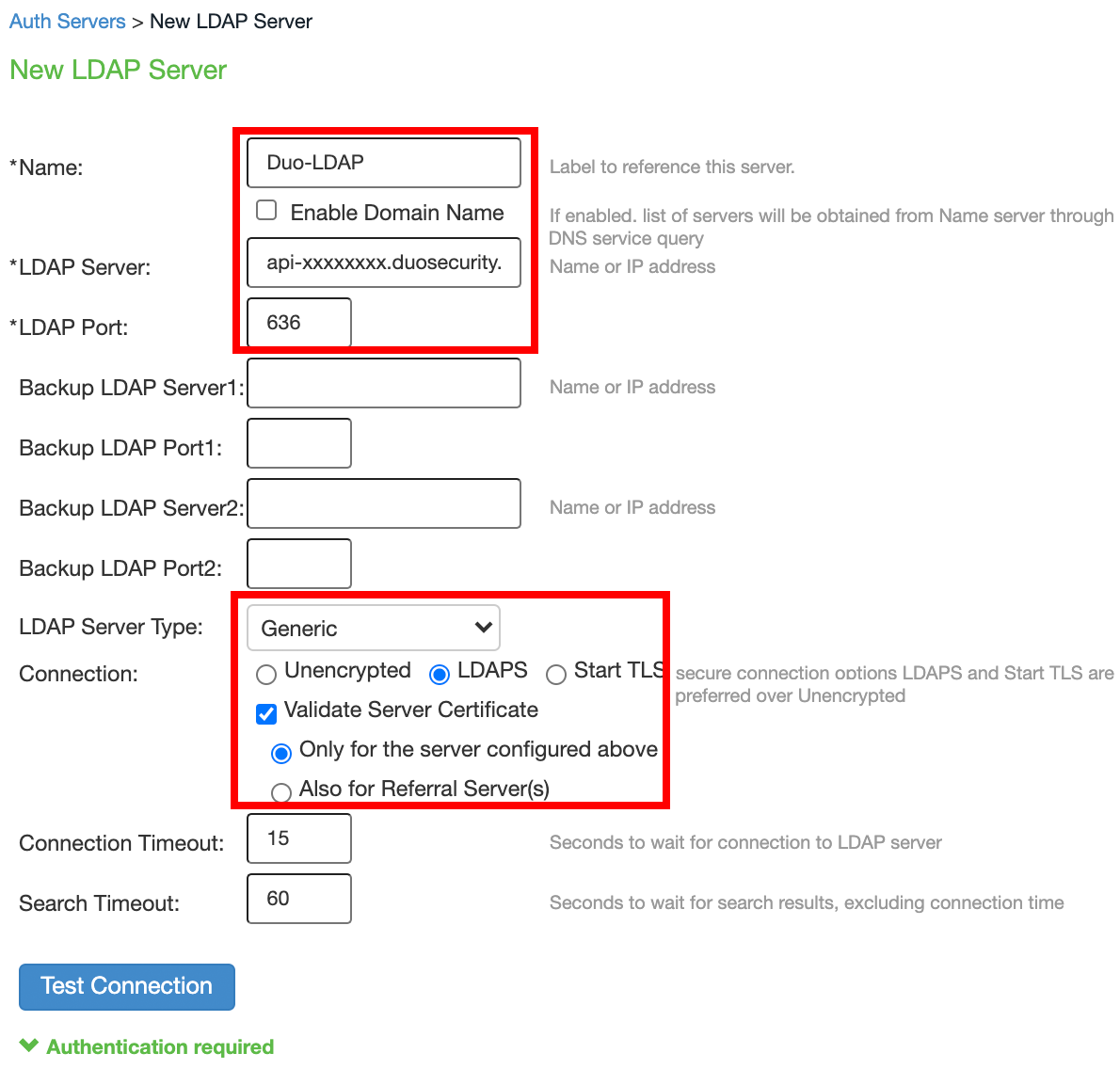

Navigați la Authentication → Auth. Servere.

Selectați LDAP Server din lista Auth Server Type, faceți clic pe New Server și completați formularul:

Field Value Name Duo-LDAP LDAP Server Your API hostname (i.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS .

Validate Server Certificate Verificați această casetă

-

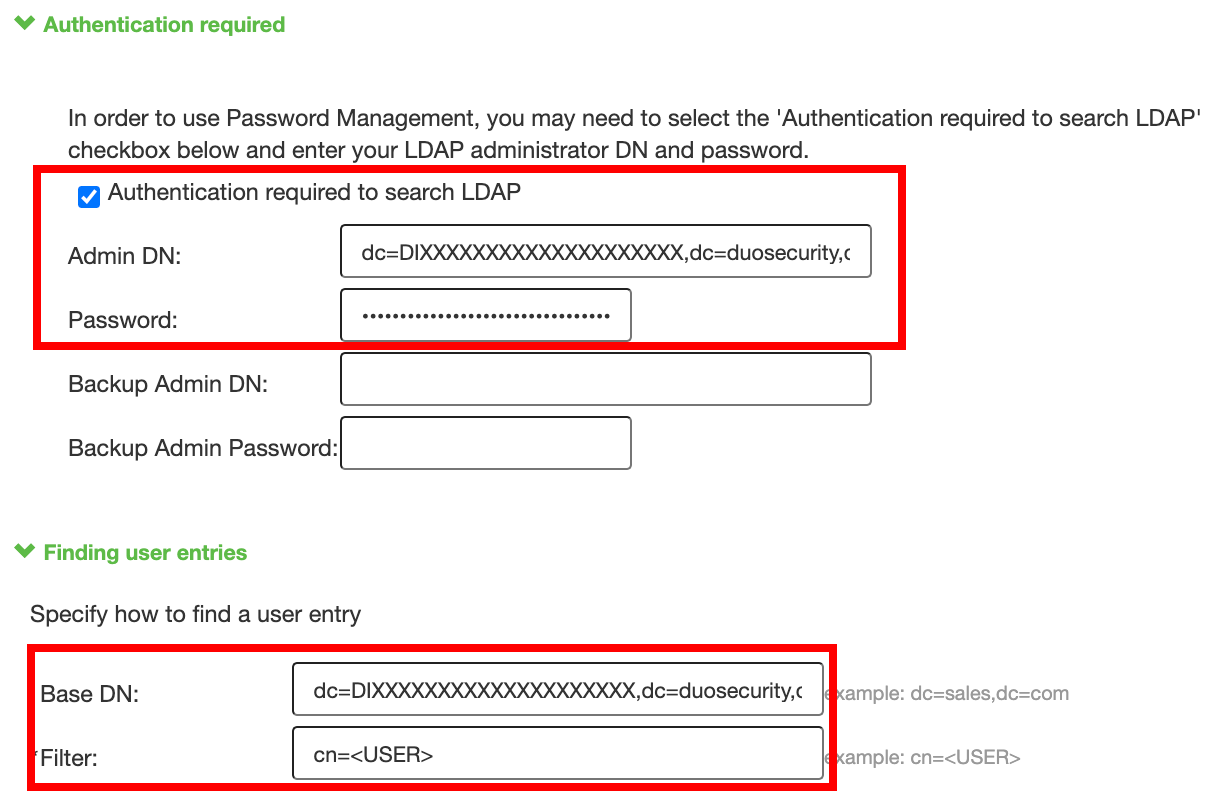

În rubrica „Authentication required?”, bifați caseta Authentication required to search LDAP (Autentificare necesară pentru a căuta în LDAP) și completați formularul (înlocuind INTEGRATION_KEY și SECRET_KEY cu cheile specifice aplicației dumneavoastră).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

În secțiunea „Finding user entries”:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Click Save Changes. (După ce faceți clic pe Save (Salvare), este posibil să primiți un mesaj care indică faptul că serverul LDAP este inaccesibil. Puteți să nu luați în considerare acest mesaj.)

Configurarea unui domeniu de utilizator

Pentru a configura un domeniu de utilizator pentru serverul Duo LDAP, puteți efectua una sau mai multe dintre următoarele acțiuni:

- Crearea unui nou domeniu pentru testare

- Crearea unui domeniu pentru a migra treptat utilizatorii către noul sistem (de exemplu, prin duplicarea unui domeniu existent)

- Utilizați domeniul implicit Users

Dacă creați un nou domeniu ca parte a implementării Duo, asigurați-vă că creați reguli de cartografiere a rolurilor pentru a adăuga utilizatori în noul domeniu.

Pentru a adăuga 2FA la un domeniu de utilizatori:

- Navigați la Users → User Realms (Utilizatori → domenii de utilizatori) și faceți clic pe linkul pentru domeniul de utilizatori la care doriți să adăugați autentificarea secundară (în exemplul nostru folosim un domeniu numit „Duo-Users”).

-

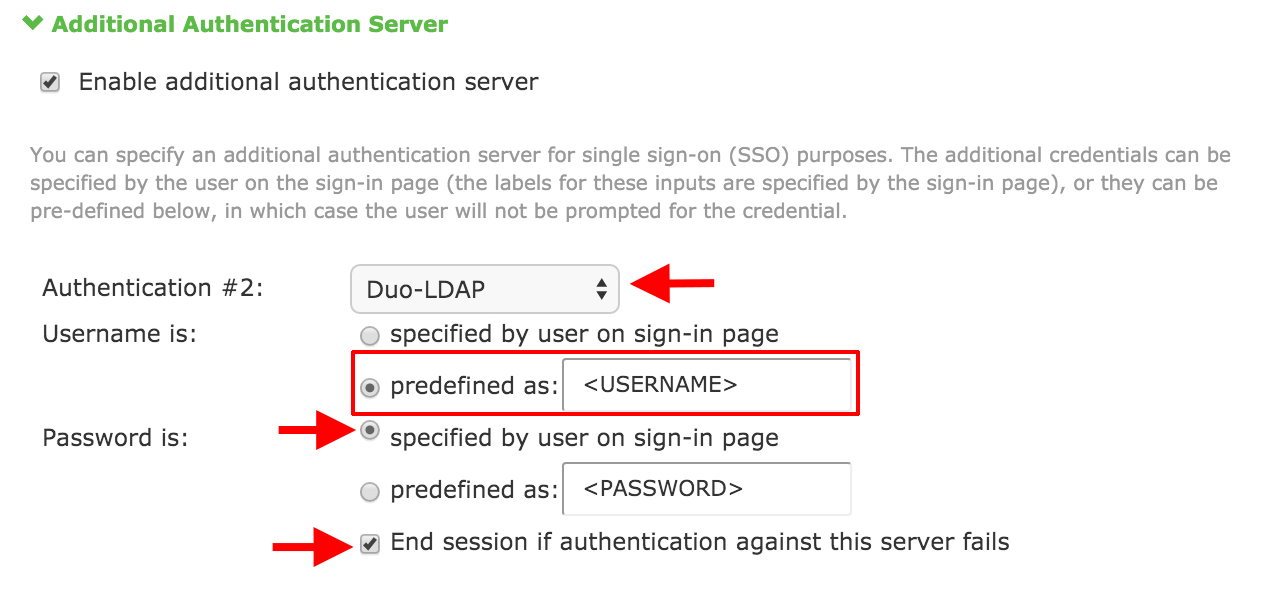

În timp ce vă aflați în fila „General” a tărâmului de utilizator, extindeți secțiunea „Additional Authentication Server” (Server de autentificare suplimentar), bifați caseta Enable additional authentication server (Activare server de autentificare suplimentar) și completați formularul:

Field Value Authentication #2 Duo-LDAP Username is predefined as <USERNAME> Password is specified by user on sign-in page -

Verificați caseta End session if authentication against this server fails.

-

Clic pe Save Changes.

- Clic pe fila Authentication Policy din partea de sus a paginii și apoi pe Password.

-

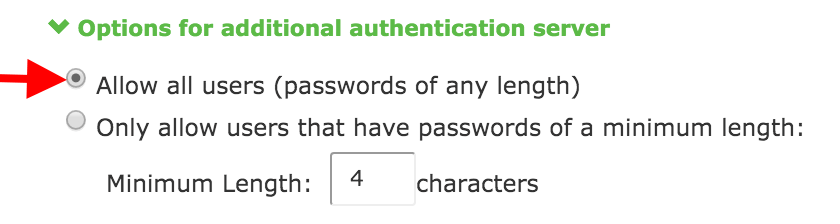

În secțiunea „Options for additional authentication server”, selectați Allow all users.

-

Clic pe Save Changes.

Configurați Sign-In Policy for Secondary Authentication

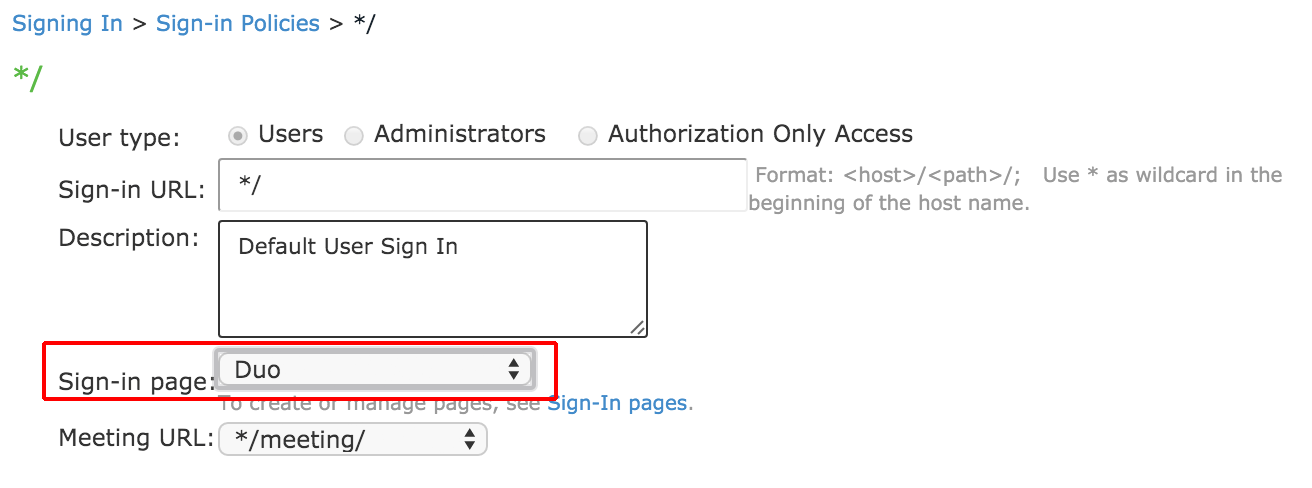

Pentru a finaliza configurarea integrării, configurați o politică de conectare pentru autentificarea secundară. În acest exemplu vom folosi politica URL implicită */, dar puteți configura o nouă politică de conectare la un URL personalizat (cum ar fi */Duo-testing/) pentru testare.

- Navigați la Authentication → Signing In → tab Sign-in Policies.

- Click pe linkul pentru politica de conectare pe care doriți să o modificați.

-

Selectați Duo din lista Paginii de conectare.

-

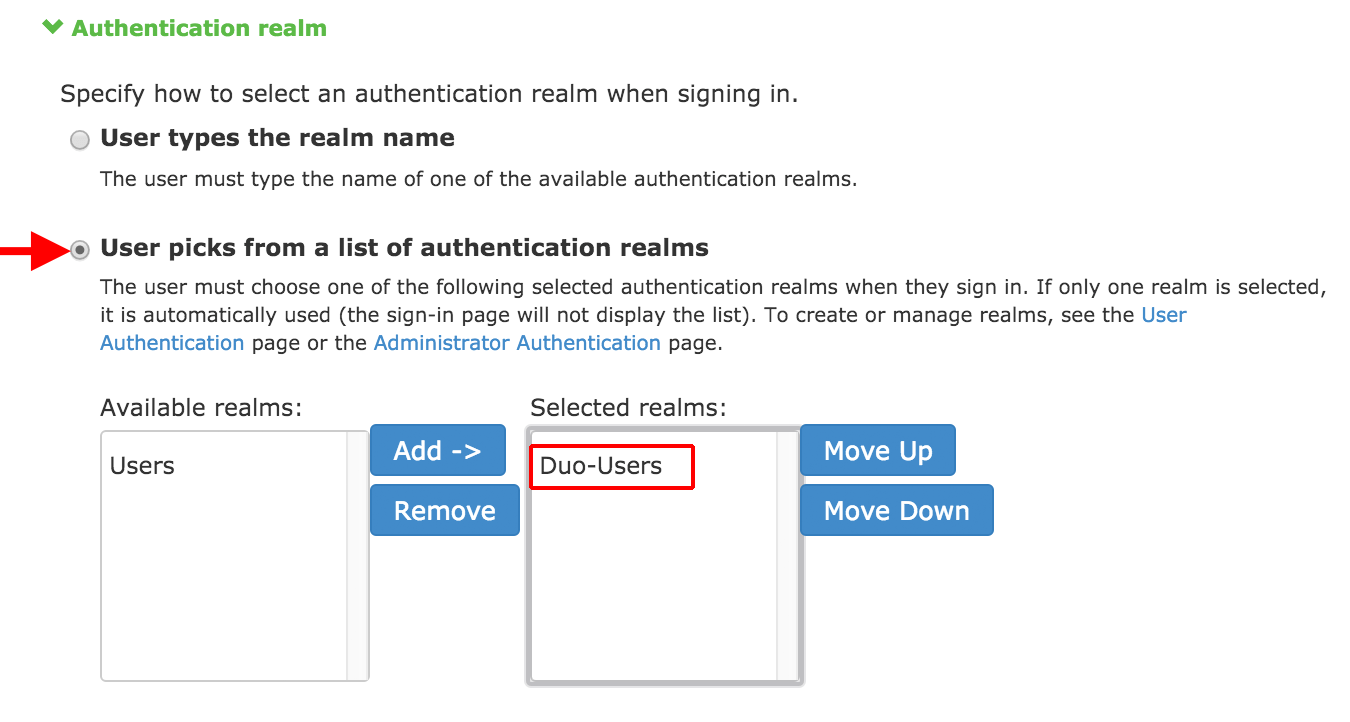

În secțiunea „Authentication realm”, alegeți User picks dintr-o listă de domenii de autentificare….

-

Alegeți domeniul de utilizator pe care l-ați configurat mai devreme și faceți clic pe Add (Adăugare) pentru a-l muta în caseta Selected realms (Domenii selectate) din dreapta. Asigurați-vă că acesta este singurul domeniu selectat pentru această pagină de conectare.

-

Click Save Changes.

Test Your Setup

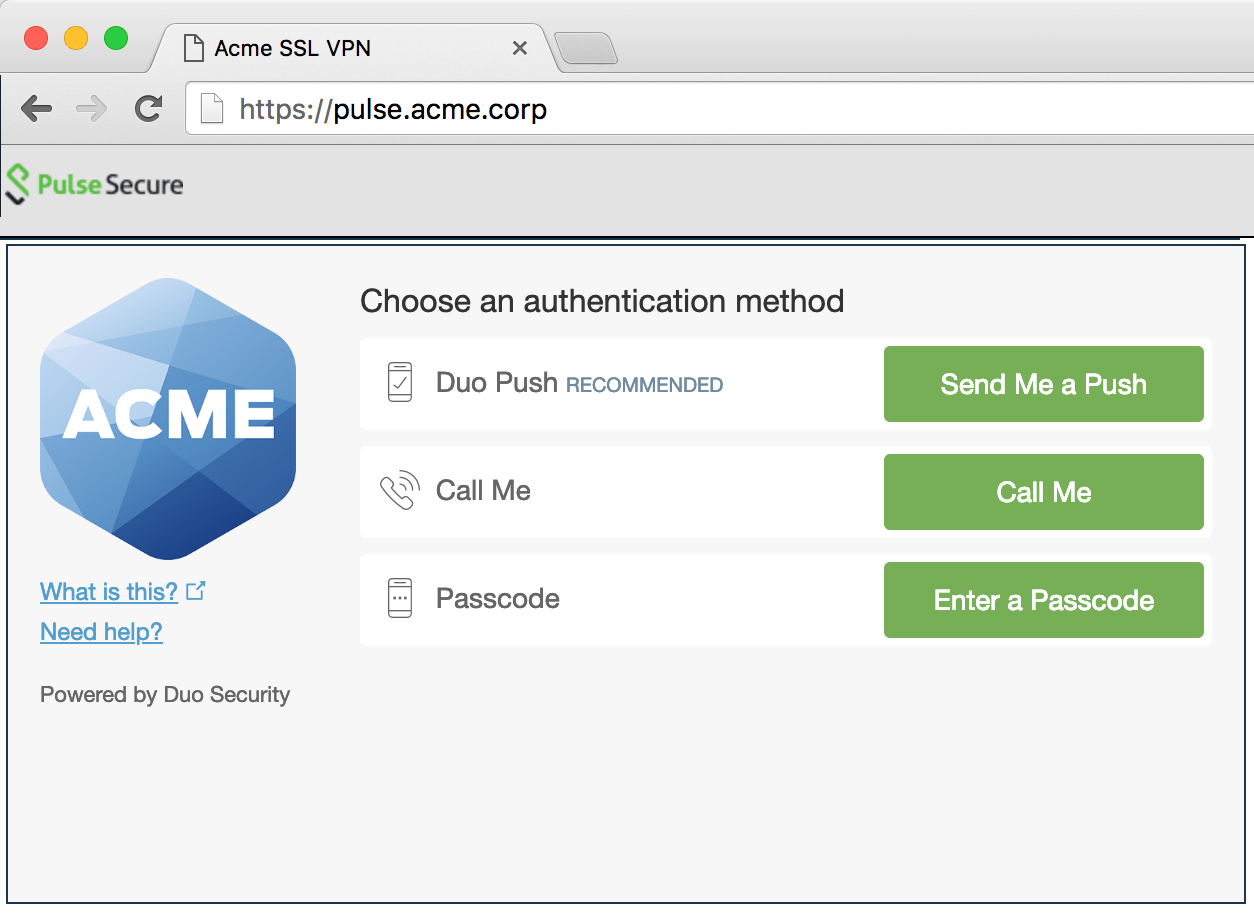

Pentru a testa configurația de autentificare cu doi factori Pulse Connect Secure, mergeți la URL-ul pe care l-ați definit pentru politica de conectare. După ce ați finalizat autentificarea primară, apare solicitarea de înscriere/login Duo.

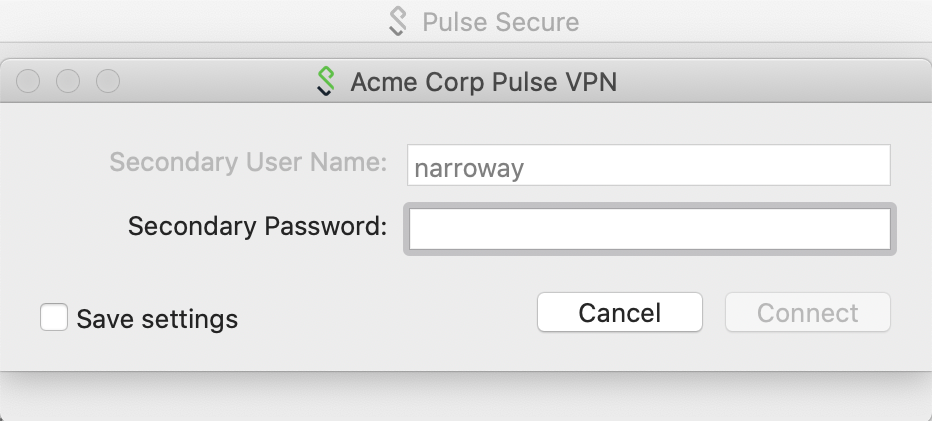

Dacă utilizați clientul Pulse VPN, veți vedea un câmp „Secondary Password” (Parolă secundară) atunci când utilizați clientul Pulse Connect.

Introduceți o opțiune cu factor Duo ca a doua parolă. Alegeți dintre:

| push | Efectuați autentificarea Duo Push Puteți utiliza Duo Push dacă ați instalat și activat Duo Mobile pe dispozitivul dvs. |

| telefon | Realizați autentificarea prin apelare telefonică. |

| sms | Trimiteți un nou lot de coduri de acces prin SMS. Tentativa dvs. de autentificare va fi refuzată. Puteți apoi să vă autentificați cu unul dintre codurile de acces nou trimise. |

| Un cod de acces numeric | Autentificați-vă folosind un cod de acces, fie generat cu Duo Mobile, trimis prin SMS, generat de tokenul dvs. hardware sau furnizat de un administrator. Exemple: „123456” sau „2345678” |

Dacă intenționați să permiteți utilizarea metodelor de autentificare WebAuthn (chei de securitate, token-uri U2F sau Touch ID), Duo vă recomandă să activați lista albă a numelui de gazdă pentru această aplicație și pentru oricare altele care afișează Promptul Duo inline înainte de a vă îmbarca utilizatorii finali.

Soluționarea problemelor

Ai nevoie de ajutor? Aruncați o privire la pagina Întrebări frecvente (FAQ) Pulse Connect Secure sau încercați să căutați în articolele din Baza de cunoștințe Pulse Connect Secure sau în discuțiile din Comunitate. Pentru asistență suplimentară, contactați Serviciul de asistență.

Schema rețelei

- Conectare VPN SSL inițiată

- Autentificare primară

- Conectare Pulse Connect Secure stabilită la Duo Security prin portul TCP 636

- Autentificare secundară prin serviciul Duo Security

- Pulse Connect Secure primește răspunsul de autentificare

- Conectare SSL VPN stabilită

.