Feedback

Esta página foi útil? Deixe-nos saber como podemos torná-la melhor.

Duo integra-se com o seu Pulse Secure Connect Secure SSL VPN para adicionar autenticação de dois factores a qualquer login VPN, completo com inscrição de auto-atendimento em linha e Duo Prompt.

Veja as nossas instruções RADIUS alternativas se quiser controlar o “failmode” (como o sistema actuará se a comunicação de rede com o Duo for interrompida) ou integrar o Duo numa única URL de login Connect Secure com múltiplos domínios de autenticação.

Se ainda estiver a correr Juniper v8.2 ou firmware inferior, consulte as instruções Juniper SSL VPN.

Esta aplicação comunica com o serviço do Duo na porta TCP 636. Configurações de firewall que restringem o acesso de saída ao serviço do Duo com regras que utilizam endereços IP de destino ou intervalos de endereços IP não são recomendados, uma vez que estes podem mudar com o tempo para manter a alta disponibilidade do nosso serviço. Se a sua organização requer regras baseadas em IP, por favor leia este artigo do Duo KB.

Walkthrough Video

Primeiro Passo

Antes de passar aos passos de implantação, é uma boa idéia familiarizar-se com os conceitos e recursos de administração do Duo, como opções para aplicativos, métodos disponíveis para inscrição de usuários Duo e configurações de políticas do Duo e como aplicá-las. Veja toda a documentação do Duo Administrator.

Certifique-se de que o Duo é compatível com o seu Pulse Secure Access SSL VPN. Entre na sua interface de administrador Pulse e verifique se o seu firmware é a versão 8.3, 9.0, ou posterior.

Você também deve ter uma configuração de autenticação primária funcional para os seus usuários SSL VPN, por exemplo, autenticação LDAP para Active Directory.

Então você precisará:

- Inscrever-se para uma conta Duo.

- Entrar no Painel de Administração Duo e navegar para Aplicativos.

- Clique em Proteger um Aplicativo e localize a entrada para Juniper SSL VPN na lista de aplicativos. Clique em Proteja até a extrema direita para configurar o aplicativo e obter sua chave de integração, chave secreta e hostname API. Você precisará dessas informações para completar sua configuração. Consulte Protegendo aplicativos para obter mais informações sobre como proteger aplicativos no Duo e opções adicionais de aplicativos.

- Download do arquivo zip do pacote Duo Juniper 8.x para a versão de firmware do seu dispositivo a partir do Painel de administração do Duo (mesmo para dispositivos Pulse v9.x). Este arquivo é personalizado para sua conta e tem seu ID de conta Duo anexado ao nome do arquivo (após a versão). Terá de carregar isto no seu dispositivo Pulse SSL VPN.

- Download do certificado do DigiCert SHA2 High Assurance Server CA do site DigiCert para instalação no seu dispositivo.

A segurança da sua aplicação Duo está ligada à segurança da sua chave secreta (skey). Proteja-a como se fosse uma credencial sensível. Não a partilhe com indivíduos não autorizados ou envie-a por e-mail a ninguém em nenhuma circunstância!

Modifique a página de login

- Log on to your Pulse Connect Secure SSL VPN administrator web interface.

-

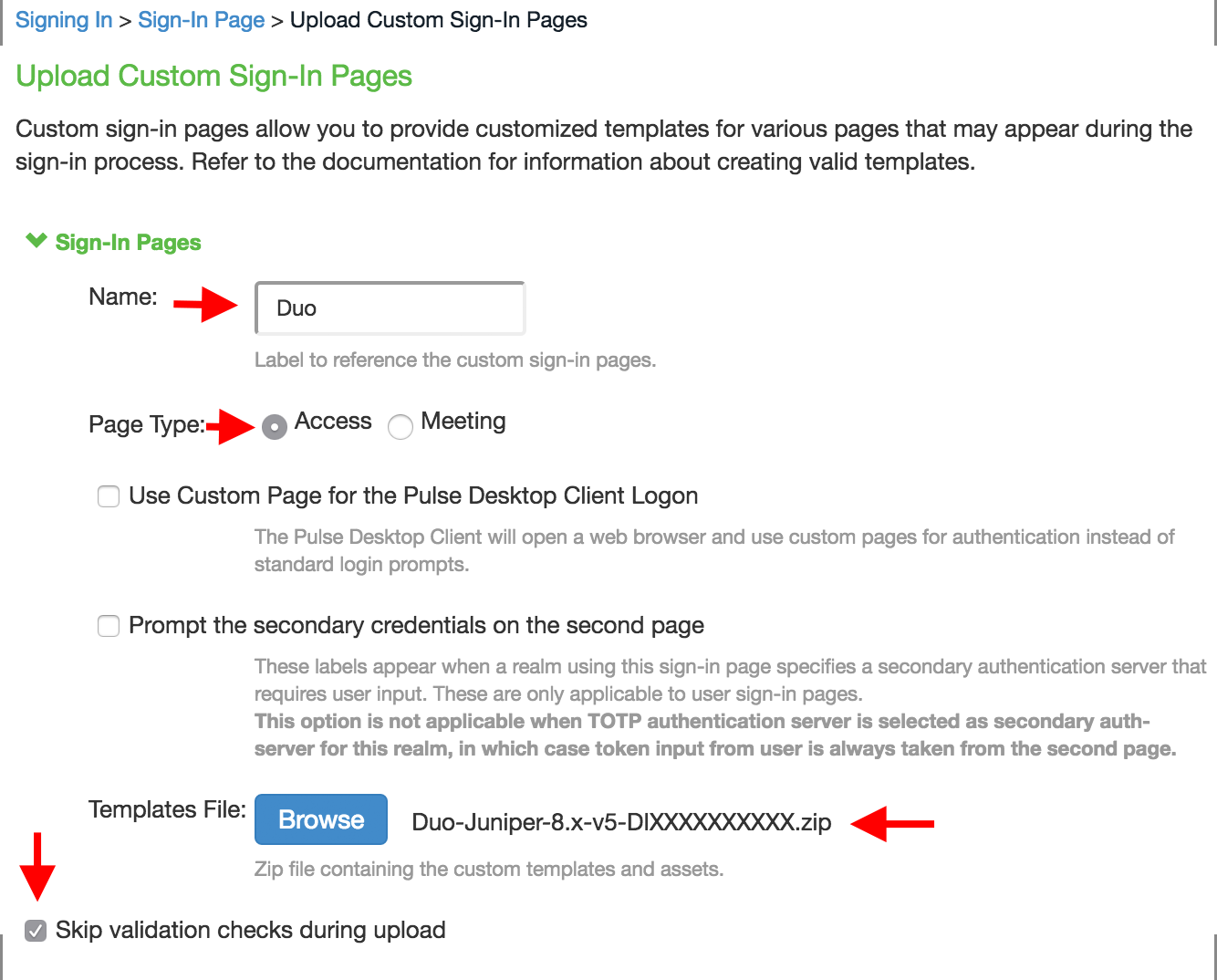

Navigate to Authentication → Entrar em → Páginas de login, clique em Upload Custom Páginas Personalizadas…… e preencha o formulário:

Field Valor Nome Duo Tipo de página Acesso Arquivo de templates Upload do arquivo zip do pacote Duo Juniper baixado anteriormente do Painel de Administração do Duo. Seu nome de arquivo será diferente da imagem de exemplo abaixo, refletindo a versão real do pacote Duo Juniper/Pulse e o Duo Account ID da sua organização (visível na aba Configurações do Painel de Admin do Duo) como a conta, ou seja, Duo-Juniper-8.x-v5-1234-5678-90.zip.Você deve usar o pacote Duo personalizado para a sua conta. Carregar o pacote Duo para a conta errada pode causar falhas de autenticação. -

Não selecione as opções “Use Custom Page for Pulse Desktop Client Logon” ou “Prompt the secondary credentials on the second page”, se presente.

-

Cheque as verificações de validação de Saltar durante a caixa de carregamento. Se não o fizer verá alguns avisos após carregar o ficheiro, que poderá ignorar.

-

Clicar em Upload Custom Pages. Pode ignorar quaisquer avisos.

Instalar o Certificado DigiCert CA

O serviço em nuvem da DigiCert assegura o tráfego SSL com certificados emitidos pela DigiCert. Você precisará instalar o certificado DigiCert CA no seu SSL VPN para que ele possa estabelecer a conexão segura LDAP com o Duo usando a validação do certificado.

Para instalar o certificado CA intermediário DigiCert utilizado pelo serviço Duo:

-

Se ainda não o fez, faça o download do certificado do DigiCert SHA2 High Assurance Server CA no site DigiCert para instalação no seu dispositivo SSL VPN.

-

Navigate to System → Configuration → Certificados → CAs de Servidor Confiável na interface administrativa Pulse Secure SSL VPN.

-

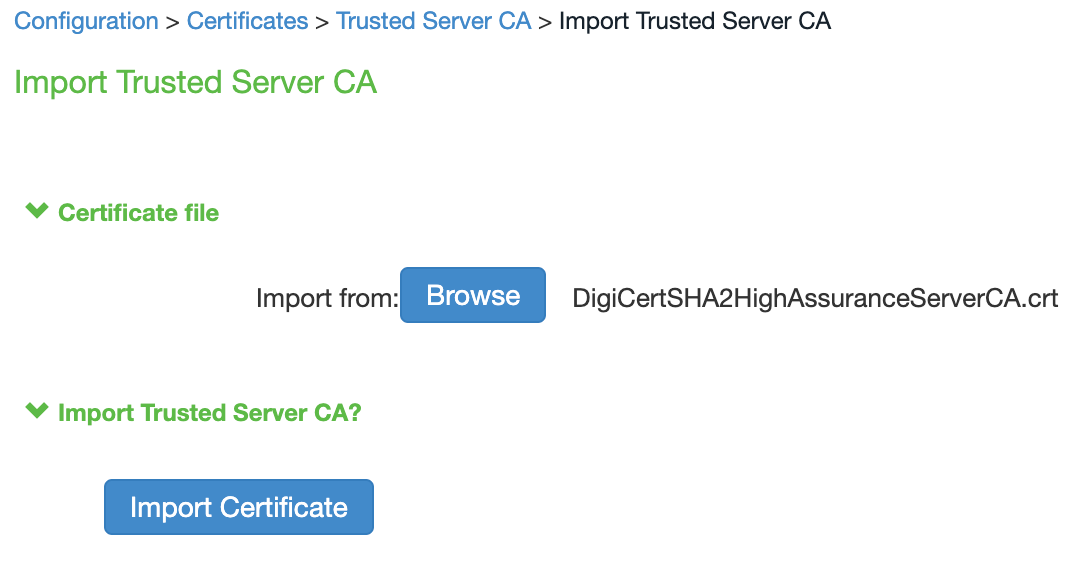

Clique Importar CA de Servidor Confiável… depois clique no botão Procurar na página “Importar CA de Servidor Confiável”.

-

Selecione o arquivo CA do DigiCert SHA2 High Assurance Server que você baixou do DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) e clique em Importar Certificado.>

-

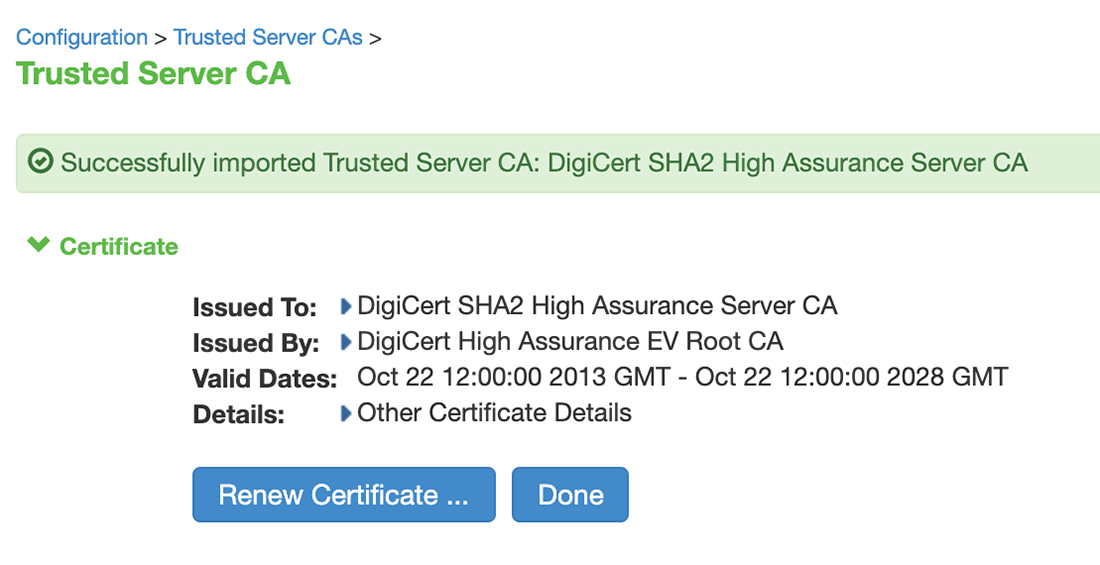

Após a importação bem sucedida do certificado DigiCert CA, clique em Done.

>

>

Adicionar o Duo LDAP Server

-

Navigate to Authentication → Auth. Servidores.

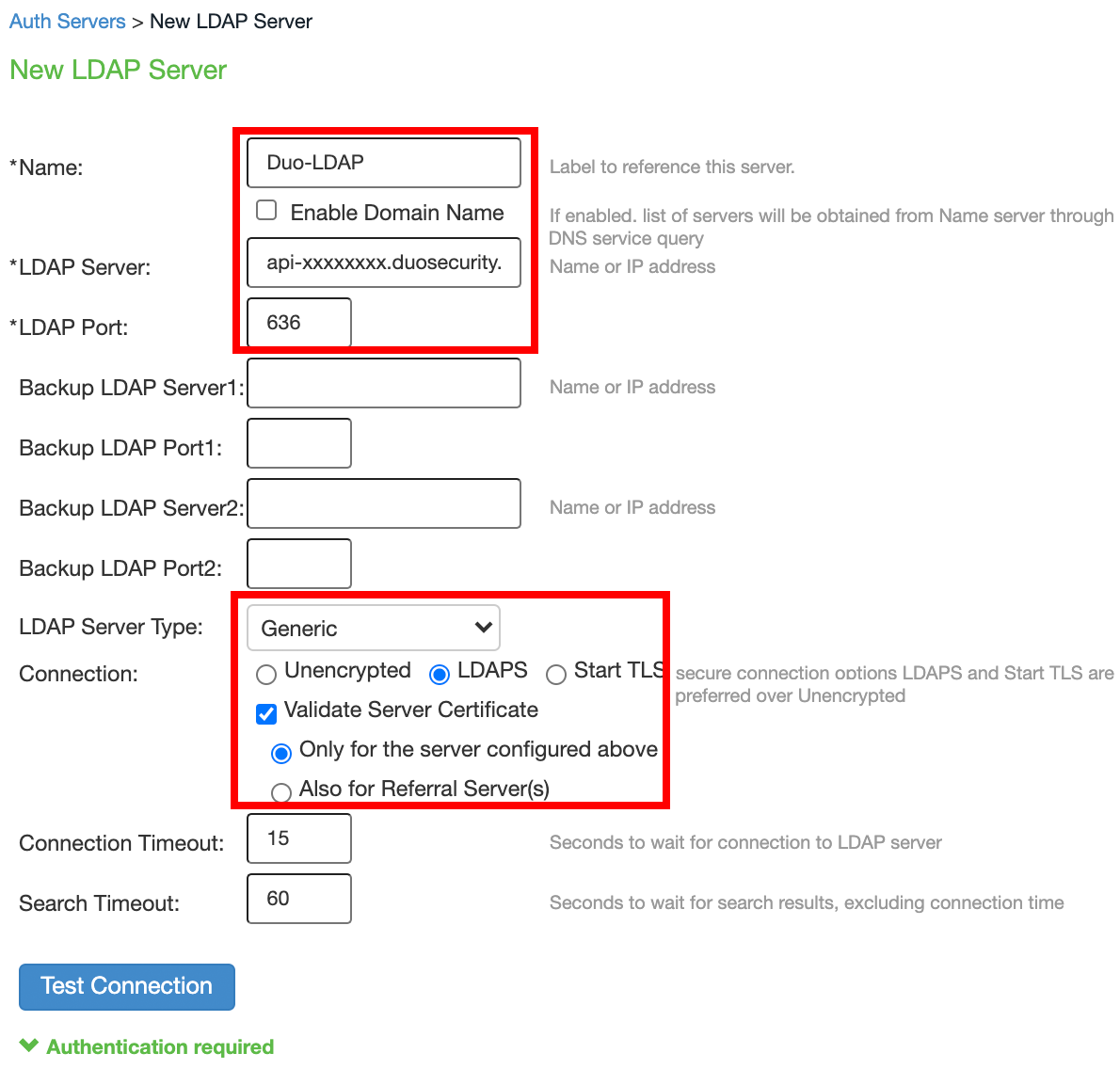

Seleccionar Servidor LDAP a partir da lista Tipo de Servidor Auth, clique em Novo Servidor, e preencha o formulário:

Field Valor Nome Duo-LDAP ServidorLDAP Seu nome de anfitrião API (i.e. api-XXXXXXXX.duosecurity.com)PortaLDAP 636 ServidorLDAP Tipo Genérico Conexão LDAPS Validar Certificado de Servidor Cheque esta caixa

-

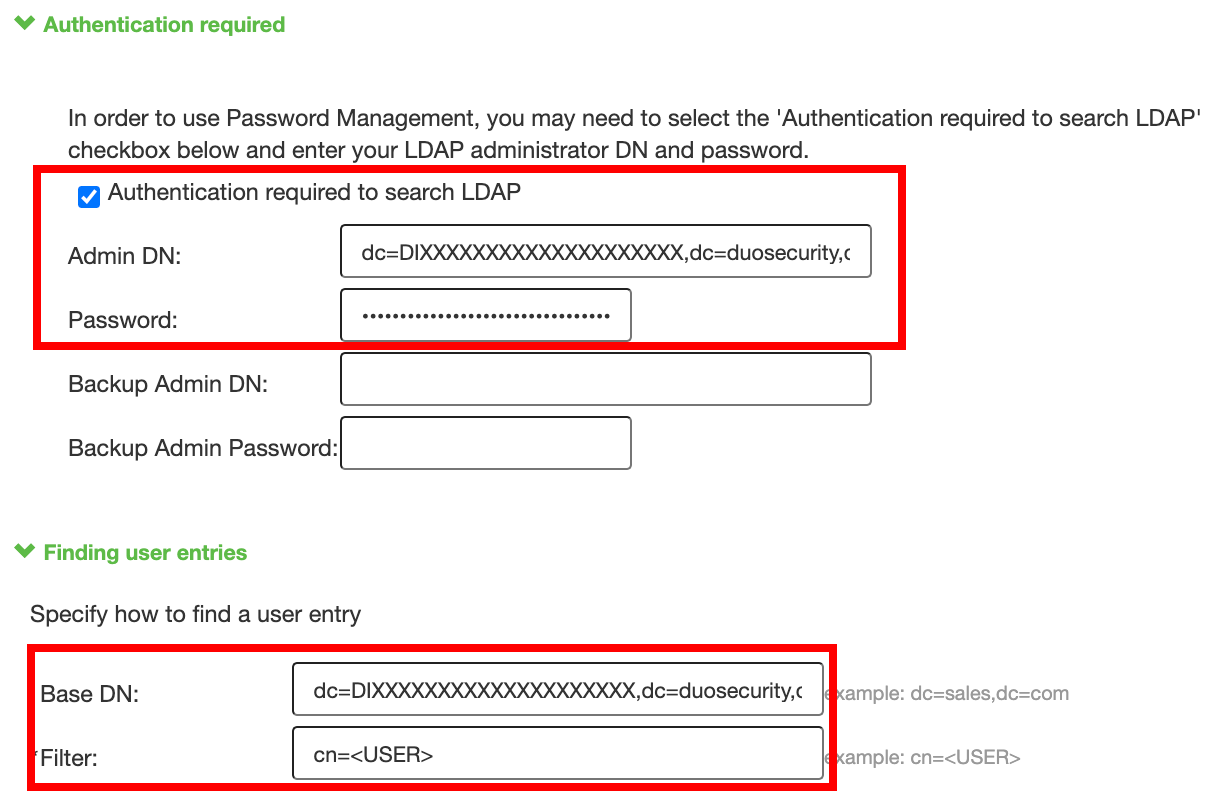

Na “Autenticação necessária?”, assinale a caixa “Autenticação necessária para procurar LDAP e preencha o formulário (substituindo INTEGRATION_KEY e SECRET_KEY pelas chaves específicas da sua aplicação).

Field Valor Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Senha SECRET_KEY -

Na secção “Encontrar entradas do utilizador”:

Campo Valor Base DN dc=INTEGRAÇÃO_KEY,dc=duosegurança,dc=com Filtro cn=<USER>

-

Click Save Changes. (Depois de clicar em Save você pode receber uma mensagem indicando que o servidor LDAP é inalcançável. Você pode desconsiderar esta mensagem.)

Configure a User Realm

Para configurar um domínio de utilizador para o servidor Duo LDAP, pode fazer uma ou mais das seguintes opções:

- Criar um novo reino para testes

- Criar um reino para migrar gradualmente usuários para o novo sistema (por exemplo, duplicando um reino existente)

- Utilizar o reino padrão de usuários

Se você criar um novo reino como parte da implantação do Duo, certifique-se de criar regras de mapeamento de funções para adicionar usuários ao novo reino.

Para adicionar 2FA a um domínio do utilizador:

- Navigate to Users → User Realms e clique no link para o domínio do utilizador ao qual pretende adicionar autenticação secundária (no nosso exemplo estamos a usar um domínio chamado “Duo-Users”).

-

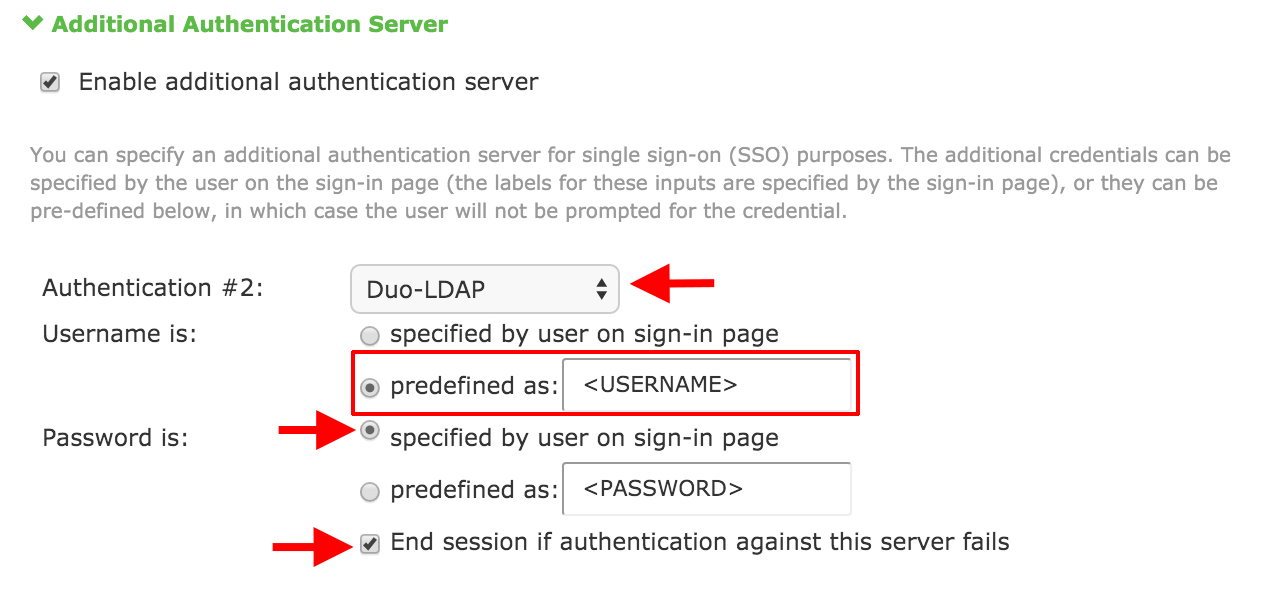

Alterar o separador “General” do domínio do utilizador, expandir a secção “Additional Authentication Server”, seleccionar a caixa de verificação “Enable additional authentication server”, e preencher o formulário:

Campo Valor Autenticação #2 Duo-LDAP Nome do usuário é predefinido como <USERNAME> Senha é especificado pelo usuário na página de login -

Cheque a caixa Fim da sessão se a autenticação contra este servidor falhar.

-

Click Save Changes.

- Click no separador Política de autenticação no topo da página e depois clique em Password.

-

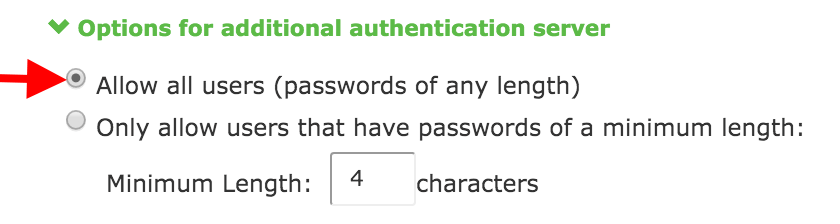

Na secção “Options for additional authentication server”, seleccione Allow all users.

-

Click Save Changes.

Configure a Política de Autenticação Secundária

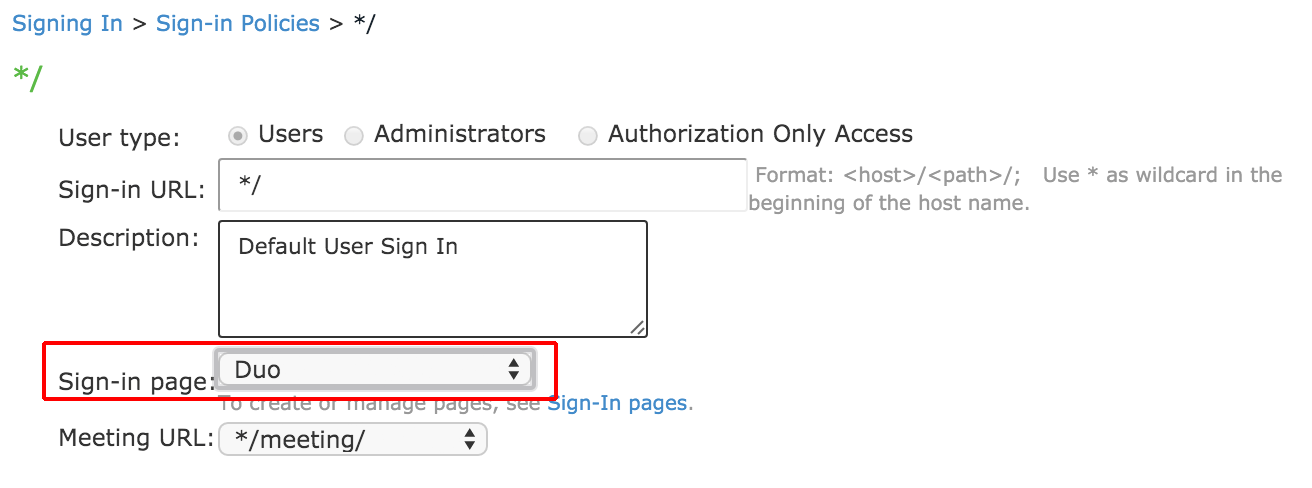

Para terminar de configurar a sua integração, configure uma política de login para autenticação secundária. Neste exemplo vamos usar o padrão */ Política de URL, mas você pode configurar uma nova política de autenticação em uma URL personalizada (como */Duo-testing/) para testar.

- Navigate to Authentication → Registro em → Políticas de Registro.

- Clique no link para a política de autenticação que você deseja modificar.

-

Selecione o Duo a partir da lista de páginas de Login.

-

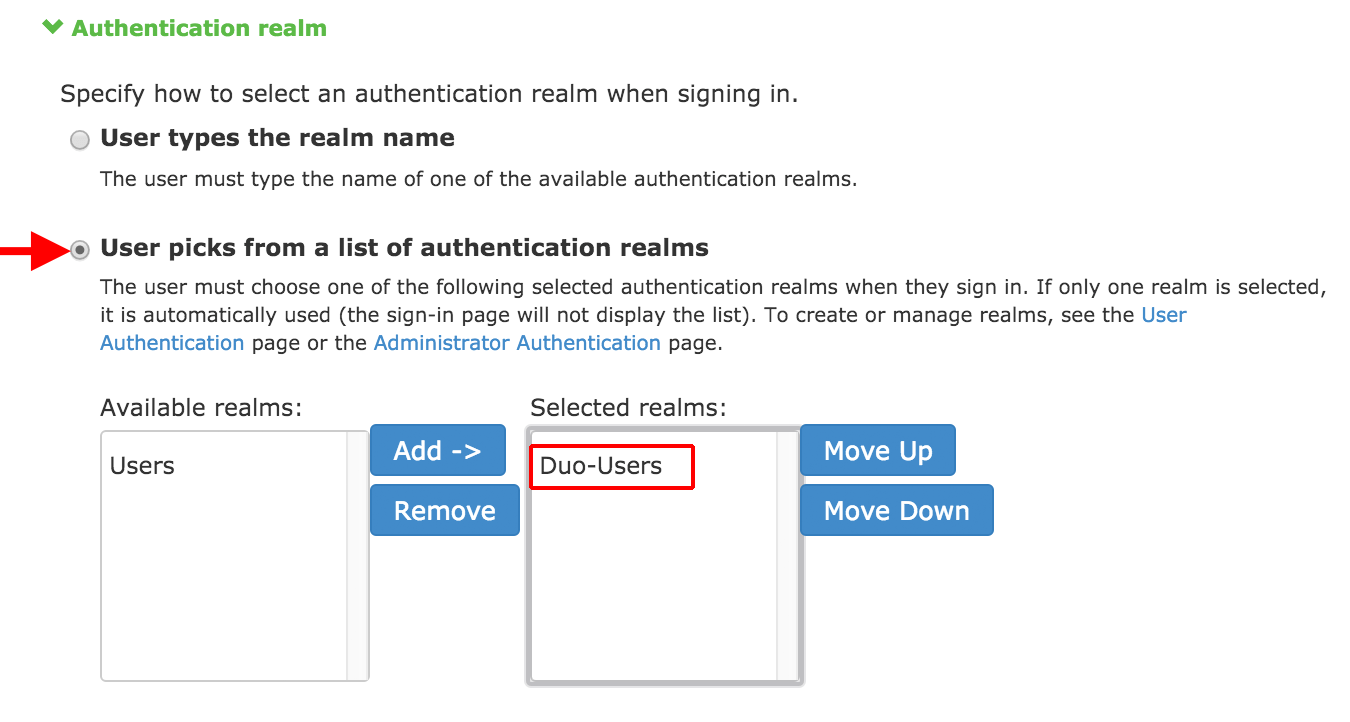

Na seção “Domínio de autenticação”, escolha User pickks from a list of authentication realms….

-

Selecione o domínio do usuário que você configurou anteriormente, e clique em Add para movê-lo para a caixa Selected realms à direita. Certifique-se de que este é o único reino selecionado para esta página de login.

-

Click Save Changes.

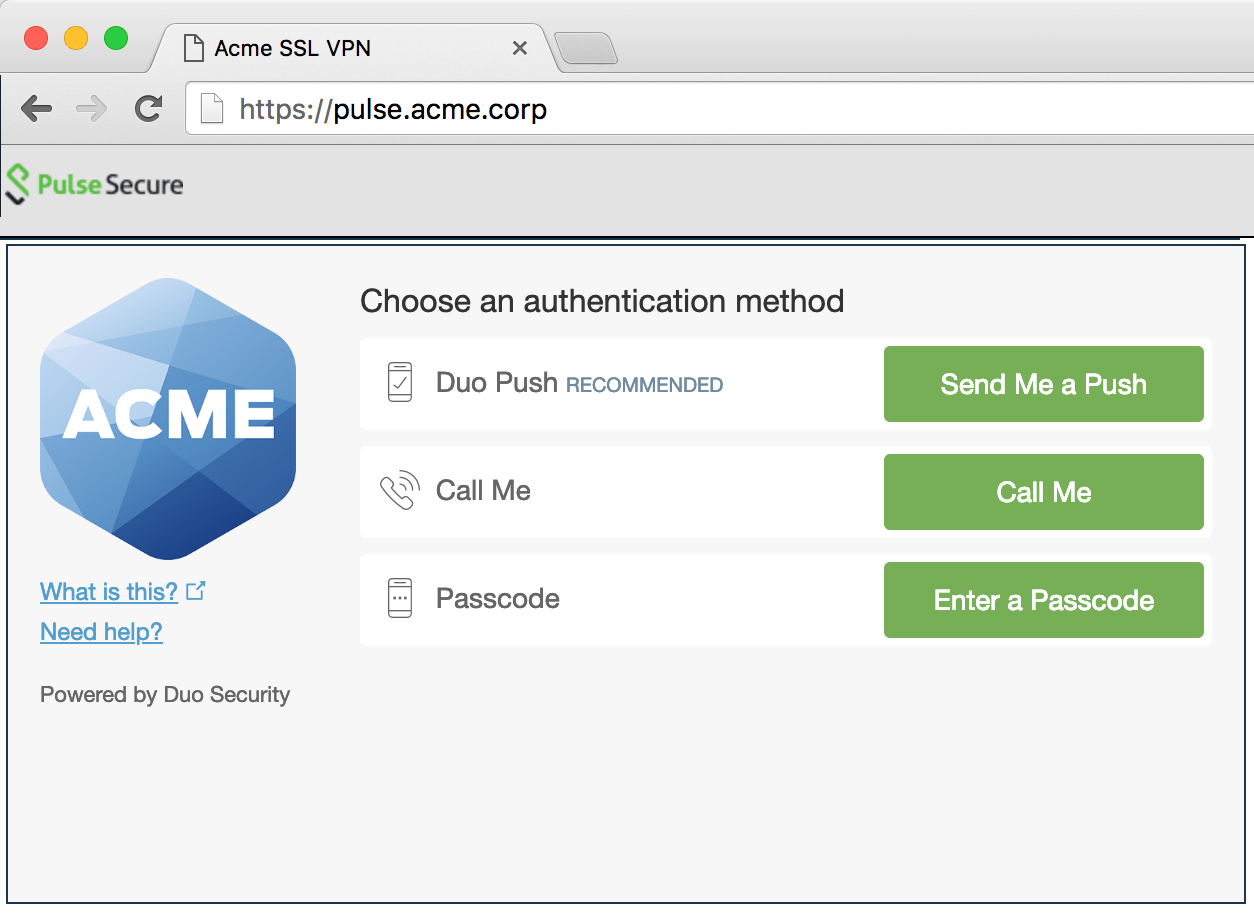

Test Your Setup

Para testar sua configuração de autenticação Pulse Connect Secure dois fatores, vá para a URL que você definiu para sua política de login. Após completar a autenticação primária, aparece o prompt de inscrição/login Duo.

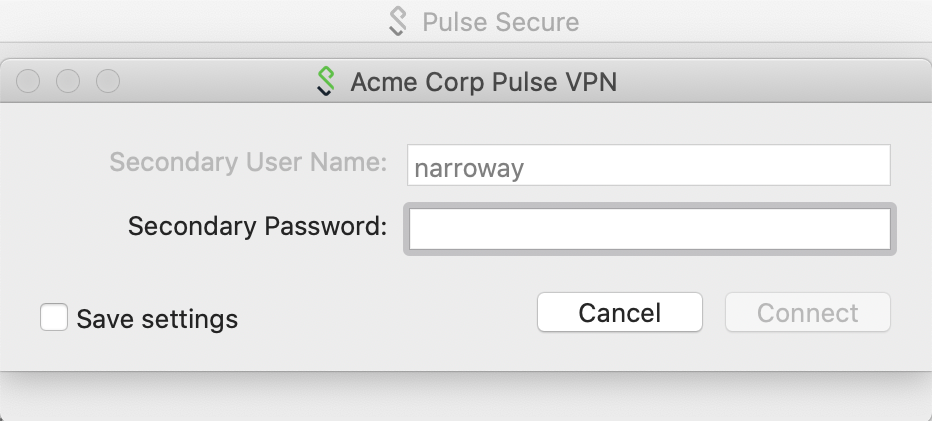

Se você estiver usando o cliente Pulse VPN, você verá um campo “Secondary Password” quando usar o cliente Pulse Connect.

Entrar uma opção de fator Duo como a segunda senha. Escolha de:

| push | Realizar autenticação Duo Push Pode usar o Duo Push se tiver instalado e activado o Duo Mobile no seu dispositivo. |

| phone | Executar autenticação de chamada de retorno do telefone. |

| sms | Enviar um novo lote de senhas de SMS. Sua tentativa de autenticação será negada. Você pode então autenticar com uma das senhas recém-entregues. |

| Uma senha numérica | Log in using a passcode, seja gerada com o Duo Mobile, enviada via SMS, gerada pelo seu token de hardware, ou fornecida por um administrador. Exemplos: “123456” ou “2345678” |

Se você pretende permitir o uso de métodos de autenticação WebAuthn (chaves de segurança, tokens U2F ou Touch ID), Duo recomenda ativar a lista branca de nomes de host para este aplicativo e qualquer outro que mostre o prompt inline do Duo antes de embarcar seus usuários finais.

Solução de problemas

Agenda alguma ajuda? Dê uma olhada na página de Perguntas Frequentes (FAQ) do Pulse Connect Secure ou tente pesquisar nossos artigos da Pulse Connect Secure Knowledge Base ou discussões da Comunidade. Para obter mais assistência, entre em contato com o Suporte.

>

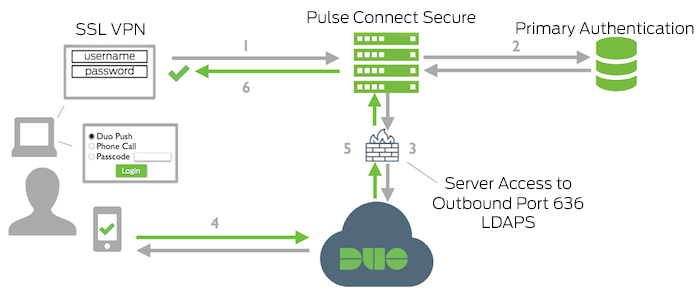

Diagrama de rede

>

- >

- Conexão VPN SSL iniciada

- Autenticação primária

- Conexão segura Pulse Connect estabelecida com o Duo Security sobre a porta TCP 636

- A autenticação secundária via serviço Duo Security

- Pulse Connect Secure recebe resposta de autenticação

- Conexão VPNSSL estabelecida

>