Feedback

Was this page helpful? Daj nam znać, jak możemy ją ulepszyć.

Duo integruje się z Twoim Pulse Secure Connect Secure SSL VPN, aby dodać uwierzytelnianie dwuskładnikowe do każdego logowania VPN, w komplecie z samoobsługową rejestracją inline i Duo Prompt.

Zobacz nasze alternatywne instrukcje RADIUS, jeśli chcesz kontrolować „tryb awaryjny” (jak system zachowa się, jeśli komunikacja sieciowa z Duo zostanie przerwana) lub zintegrować Duo z pojedynczym adresem URL logowania Connect Secure z wieloma obszarami uwierzytelniania.

Jeśli nadal korzystasz z oprogramowania Juniper v8.2 lub niższego, prosimy zapoznać się z instrukcjami Juniper SSL VPN.

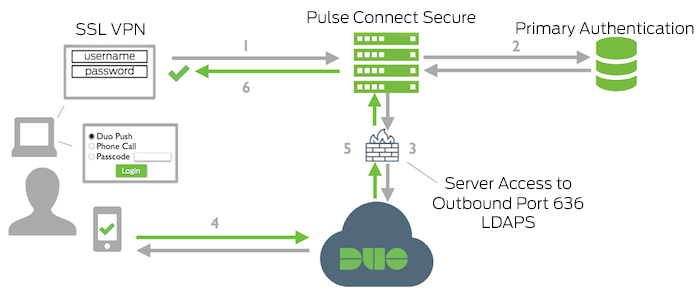

Ta aplikacja komunikuje się z usługą Duo na porcie TCP 636. Nie zaleca się konfiguracji zapór ogniowych, które ograniczają dostęp wychodzący do usługi Duo za pomocą reguł wykorzystujących docelowe adresy IP lub zakresy adresów IP, ponieważ mogą one z czasem ulec zmianie w celu utrzymania wysokiej dostępności naszej usługi. Jeśli organizacja wymaga reguł opartych na adresach IP, należy zapoznać się z tym artykułem KB Duo.

Walkthrough Video

Pierwsze kroki

Przed przejściem do kroków wdrażania warto zapoznać się z koncepcjami i funkcjami administracyjnymi Duo, takimi jak opcje aplikacji, dostępne metody rejestrowania użytkowników Duo oraz ustawienia polityki Duo i sposób ich stosowania. Zobacz całą dokumentację Duo Administrator.

Upewnij się, że Duo jest kompatybilne z Twoim Pulse Secure Access SSL VPN. Zaloguj się do interfejsu administratora Pulse i sprawdź, czy Twoje oprogramowanie sprzętowe jest w wersji 8.3, 9.0 lub nowszej.

Powinieneś również mieć działającą konfigurację uwierzytelniania podstawowego dla użytkowników SSL VPN, np. uwierzytelnianie LDAP do Active Directory.

Wtedy będziesz musiał:

- Założyć konto Duo.

- Zalogować się do Panelu Administracyjnego Duo i przejść do Aplikacji.

- Kliknąć Chroń Aplikację i zlokalizować wpis dla Juniper SSL VPN na liście aplikacji. Kliknij przycisk Chroń po prawej stronie, aby skonfigurować aplikację i uzyskać klucz integracyjny, klucz tajny oraz nazwę hosta API. Informacje te będą potrzebne do zakończenia konfiguracji. Więcej informacji na temat ochrony aplikacji w Duo i dodatkowych opcji aplikacji znajduje się w rozdziale Ochrona aplikacji.

- Pobierz plik zip pakietu Duo Juniper 8.x dla wersji oprogramowania sprzętowego twojego urządzenia z Panelu administratora Duo (nawet dla urządzeń Pulse v9.x). Plik ten jest dostosowany do Twojego konta i posiada Twój identyfikator konta Duo dołączony do nazwy pliku (po wersji). Będziesz musiał przesłać go do swojego Pulse SSL VPN.

- Pobierz certyfikat DigiCert SHA2 High Assurance Server CA ze strony DigiCert w celu zainstalowania go na swoim urządzeniu.

Bezpieczeństwo aplikacji Duo jest związane z bezpieczeństwem twojego tajnego klucza (skey). Zabezpiecz go tak, jak każde poufne dane uwierzytelniające. W żadnym wypadku nie udostępniaj go osobom nieupoważnionym ani nie wysyłaj go nikomu pocztą elektroniczną!

Modyfikuj stronę logowania

- Zaloguj się do swojego interfejsu internetowego administratora Pulse Connect Secure SSL VPN.

-

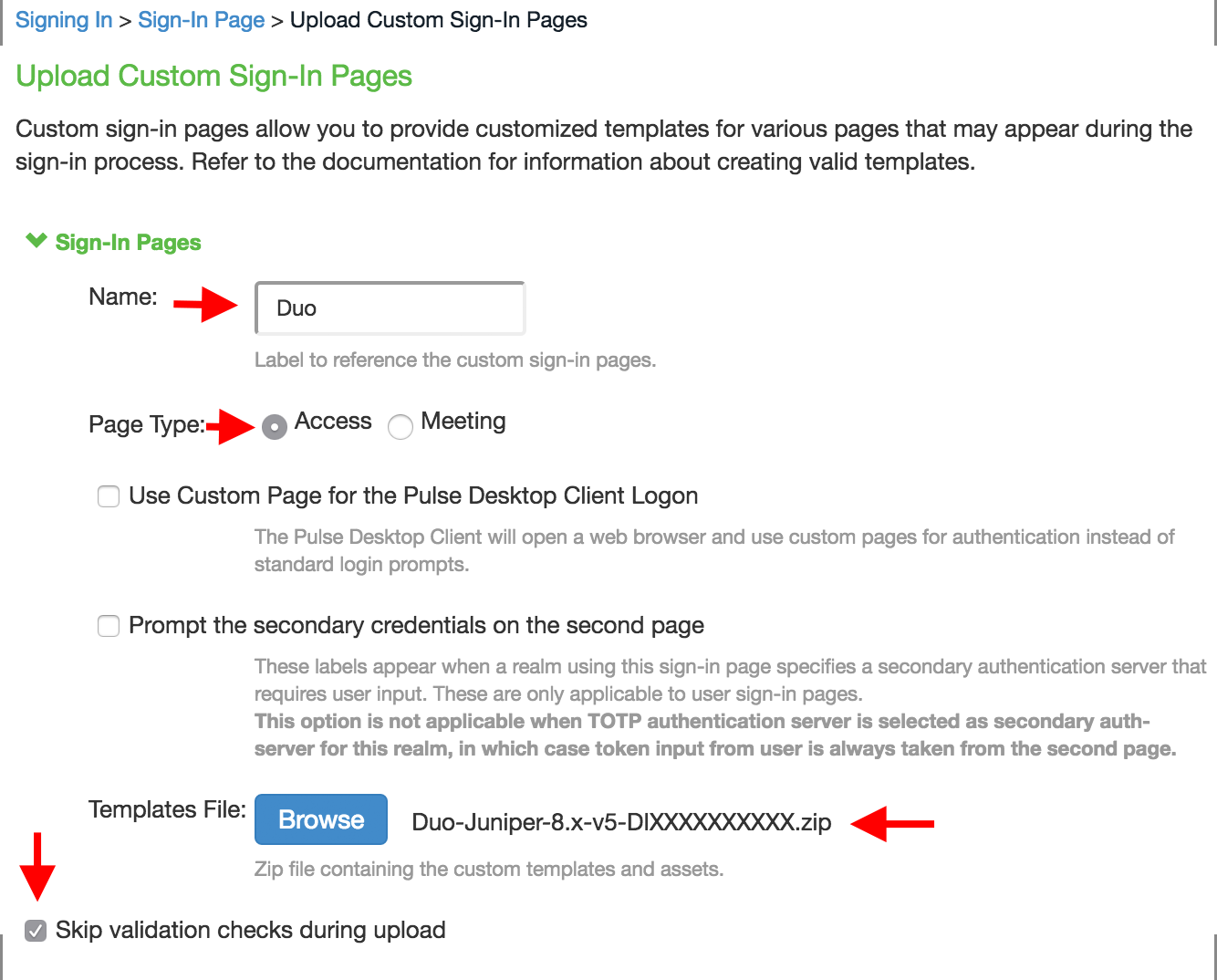

Przejdź do sekcji Uwierzytelnianie → Logowanie → Strony logowania, kliknij Prześlij strony niestandardowe…i wypełnij formularz:

Field Value Name Duo Typ strony .

Access Plik szablonów Wgraj plik zip pakietu Duo Juniper pobrany wcześniej z Panelu Administracyjnego Duo. Nazwa pliku będzie różnić się od przykładowego obrazu poniżej, odzwierciedlając rzeczywistą wersję pakietu Duo Juniper/Pulse i identyfikator konta Duo organizacji (widoczny w zakładce Ustawienia w Panelu administratora Duo) jako accountid, np. Duo-Juniper-8.x-v5-1234-5678-90.zip.Musisz użyć pakietu Duo dostosowanego do Twojego konta. Wgranie pakietu Duo dla niewłaściwego konta może spowodować błędy uwierzytelniania. -

Nie zaznaczaj opcji „Użyj niestandardowej strony do logowania klienta Pulse Desktop” lub „Pytaj o dodatkowe dane uwierzytelniające na drugiej stronie”, jeśli są obecne.

-

Zaznacz pole Pomiń sprawdzanie poprawności podczas wgrywania. Jeśli tego nie zrobisz, po przesłaniu pliku zobaczysz kilka ostrzeżeń, które możesz zignorować.

-

Kliknij przycisk Prześlij strony niestandardowe. Możesz zignorować wszelkie ostrzeżenia.

Instalacja certyfikatu DigiCert CA

Usługa w chmurze firmy Duo zabezpiecza ruch SSL za pomocą certyfikatów wydanych przez firmę DigiCert. Będziesz musiał zainstalować certyfikat DigiCert CA na swojej sieci SSL VPN, aby mogła ona ustanowić bezpieczne połączenie LDAP z Duo przy użyciu walidacji certyfikatów.

Aby zainstalować pośredni certyfikat CA DigiCert używany przez usługę Duo:

-

Jeśli jeszcze tego nie zrobiłeś, pobierz certyfikat DigiCert SHA2 High Assurance Server CA ze strony DigiCert w celu zainstalowania go na urządzeniu SSL VPN.

-

Przejdź do System → Konfiguracja → Certyfikaty → Trusted Server CAs w interfejsie administracyjnym Pulse Secure SSL VPN.

-

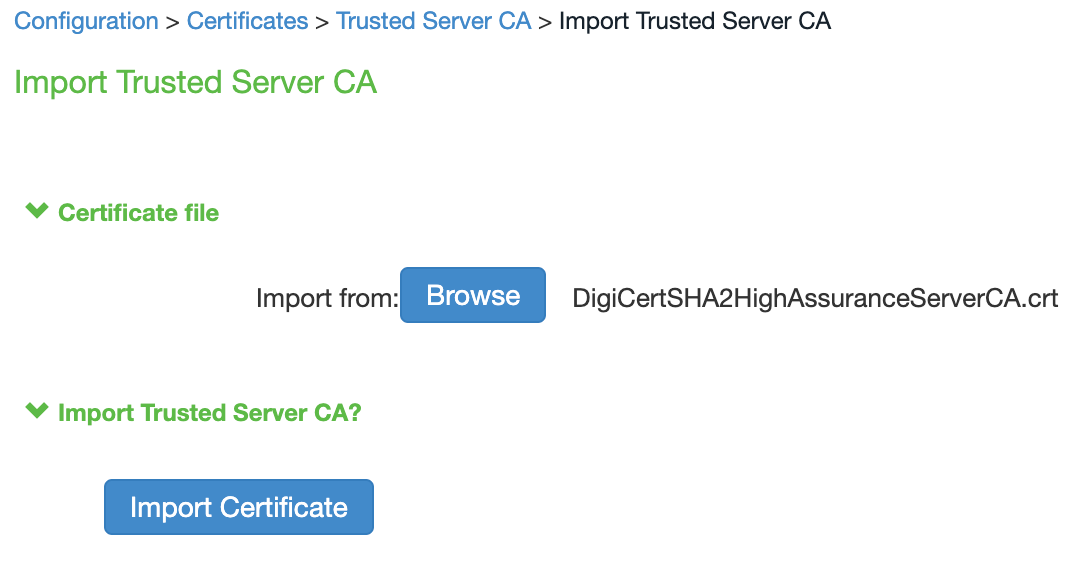

Kliknij Import Trusted Server CA…, a następnie kliknij przycisk Browse na stronie „Import Trusted Server CA”.

-

Wybierz plik DigiCert SHA2 High Assurance Server CA pobrany z DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) i kliknij przycisk Import Certificate.

-

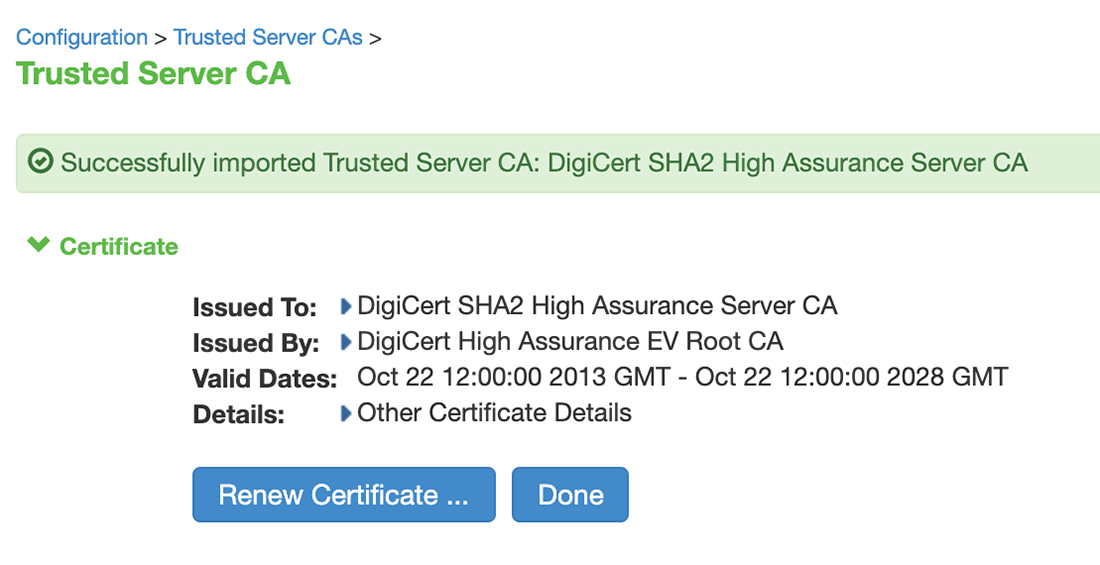

Po pomyślnym zaimportowaniu certyfikatu DigiCert CA kliknij przycisk Gotowe.

Dodaj serwer Duo LDAP

-

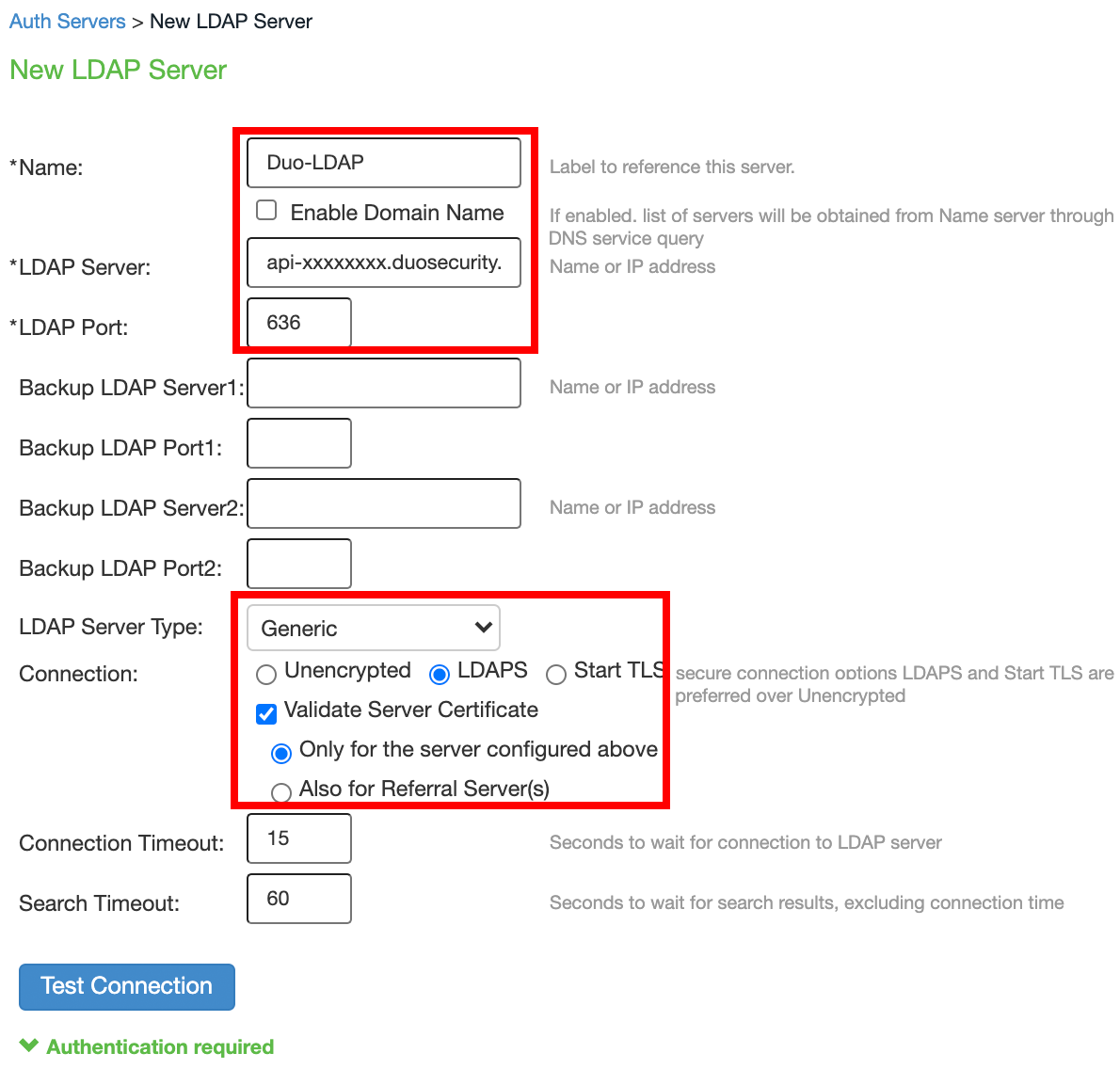

Nawiguj do Uwierzytelnianie → Auth. Servers.

Wybierz LDAP Server z listy Auth Server Type, kliknij New Server, a następnie wypełnij formularz:

Field Value Name Duo-LDAP LDAP Server Twoja nazwa hosta API (i.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 Typ serweraLDAP Generic Connection LDAPS .

Validate Server Certificate Check this box

-

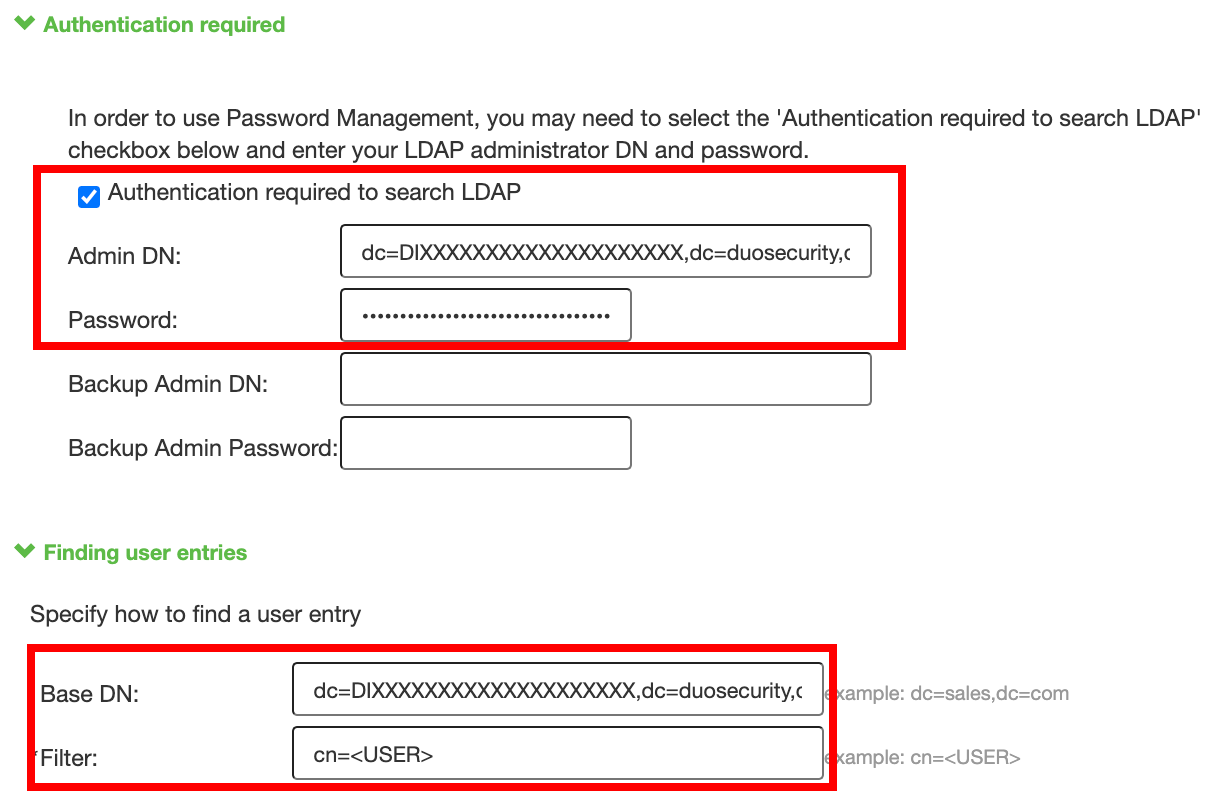

W sekcji „Authentication required?” zaznacz pole Authentication required to search LDAP i wypełnij formularz (zastępując INTEGRATION_KEY i SECRET_KEY kluczami specyficznymi dla Twojej aplikacji).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Hasło SECRET_KEY -

W sekcji „Znajdowanie wpisów użytkowników”:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Kliknij przycisk Zapisz zmiany. (Po kliknięciu przycisku Zapisz może zostać wyświetlony komunikat informujący, że serwer LDAP jest nieosiągalny. Możesz zignorować ten komunikat.)

Konfigurowanie sfery użytkownika

Aby skonfigurować sferę użytkownika dla serwera Duo LDAP, możesz wykonać jedną lub więcej z następujących czynności:

- Utworzyć nową sferę do testowania

- Utworzyć sferę w celu stopniowej migracji użytkowników do nowego systemu (na przykład poprzez powielenie istniejącej sfery)

- Użyć domyślnej sfery Users

Jeśli utworzysz nową sferę w ramach wdrażania Duo, pamiętaj o utworzeniu reguł mapowania ról w celu dodania użytkowników do nowej sfery.

Aby dodać 2FA do sfery użytkownika:

- Przejdź do Użytkownicy → Sfery użytkowników i kliknij łącze sfery użytkownika, do której chcesz dodać uwierzytelnianie wtórne (w naszym przykładzie używamy sfery o nazwie „Duo-Users”).

-

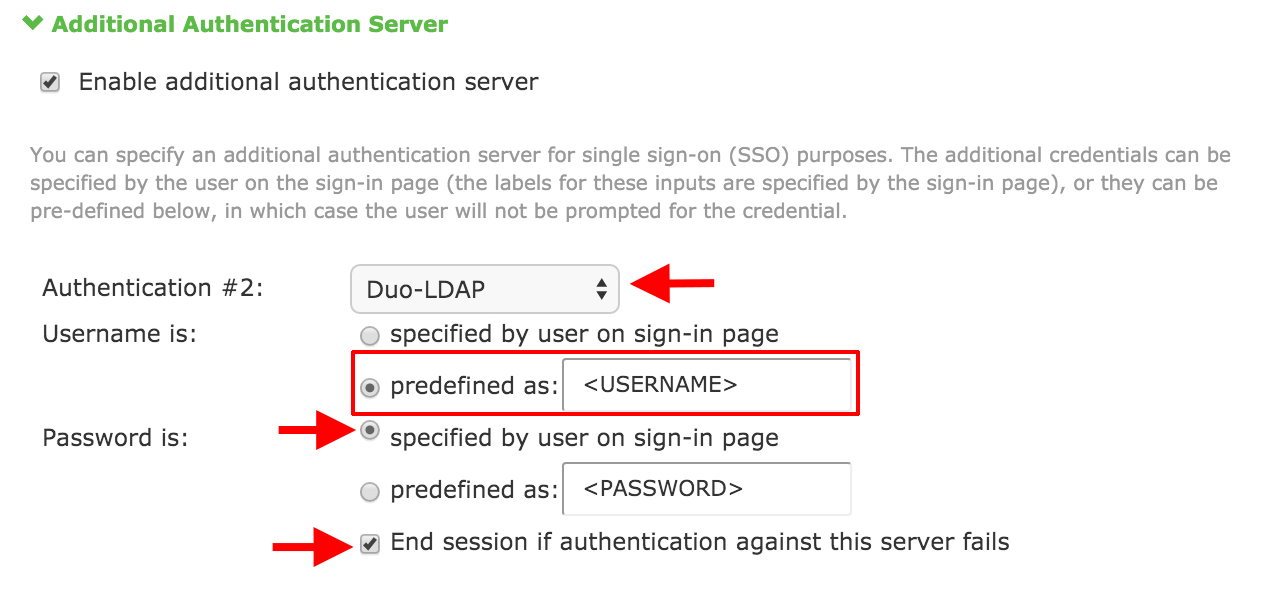

W zakładce „Ogólne” w sferze użytkownika rozwiń sekcję „Dodatkowy serwer uwierzytelniania”, zaznacz pole wyboru Włącz dodatkowy serwer uwierzytelniania i wypełnij formularz:

Field Value Authentication #2 Duo-.LDAP Username is predefined as <USERNAME> Password is specified by user on sign-in page -

Check the End session if authentication against this server fails box.

-

Kliknij Zapisz zmiany.

- Kliknij kartę Polityka uwierzytelniania u góry strony, a następnie kliknij pozycję Hasło.

-

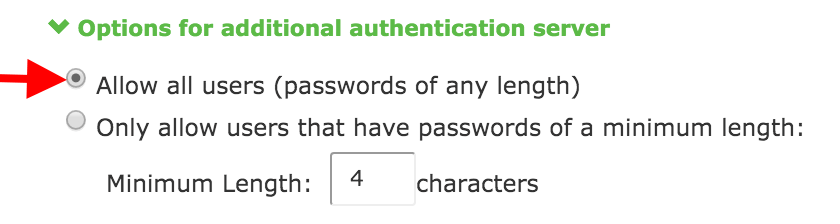

W sekcji „Opcje dla dodatkowego serwera uwierzytelniania” wybierz opcję Zezwalaj wszystkim użytkownikom.

-

Kliknij Zapisz zmiany.

Konfigurowanie polityki logowania dla uwierzytelniania wtórnego

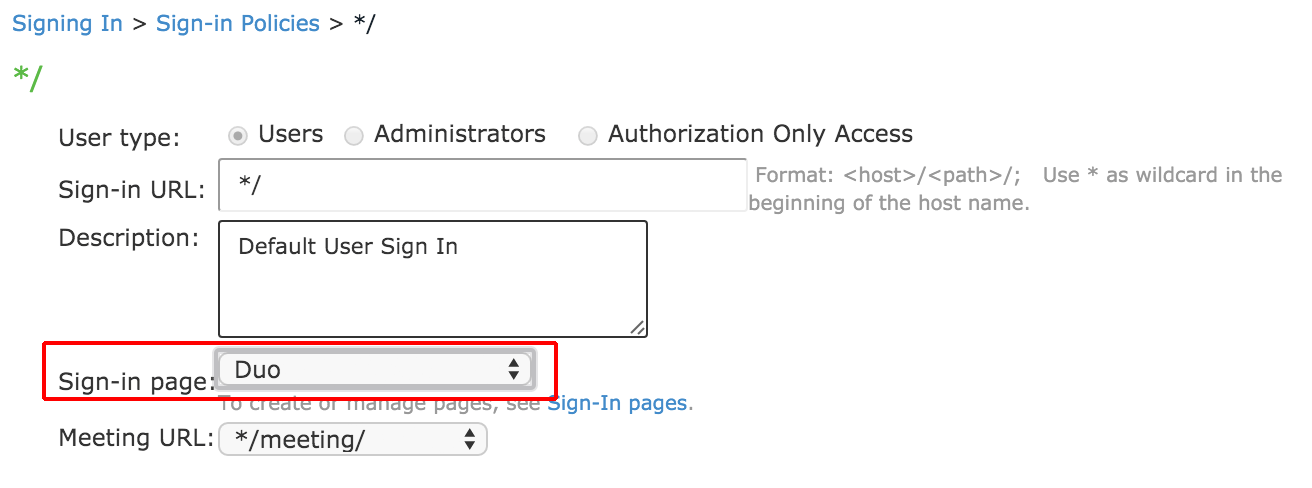

Aby zakończyć konfigurowanie integracji, skonfiguruj politykę logowania dla uwierzytelniania wtórnego. W tym przykładzie użyjemy domyślnej polityki URL */, ale możesz skonfigurować nową politykę logowania pod niestandardowym adresem URL (jak */Duo-testing/) do testowania.

- Przejdź do Authentication → Signing In → Sign-in Policies tab.

- Kliknij link dla polityki logowania, którą chcesz zmodyfikować.

-

Wybierz Duo z listy stron logowania.

-

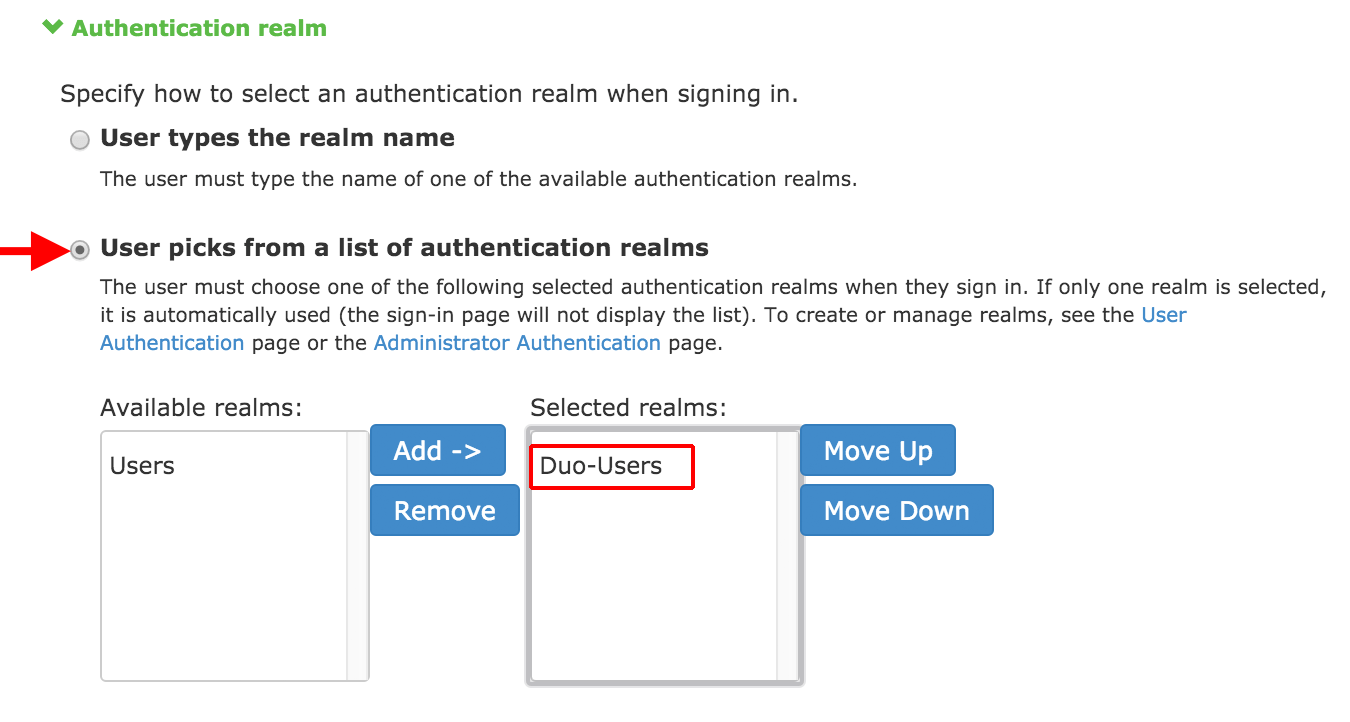

W sekcji „Authentication realm”, wybierz User picks z listy authentication realms….

-

Wybierz user realm, które skonfigurowałeś wcześniej i kliknij Add, aby przenieść je do pola Selected realms po prawej stronie. Upewnij się, że jest to jedyna wybrana sfera dla tej strony logowania.

-

Kliknij Zapisz zmiany.

Testuj konfigurację

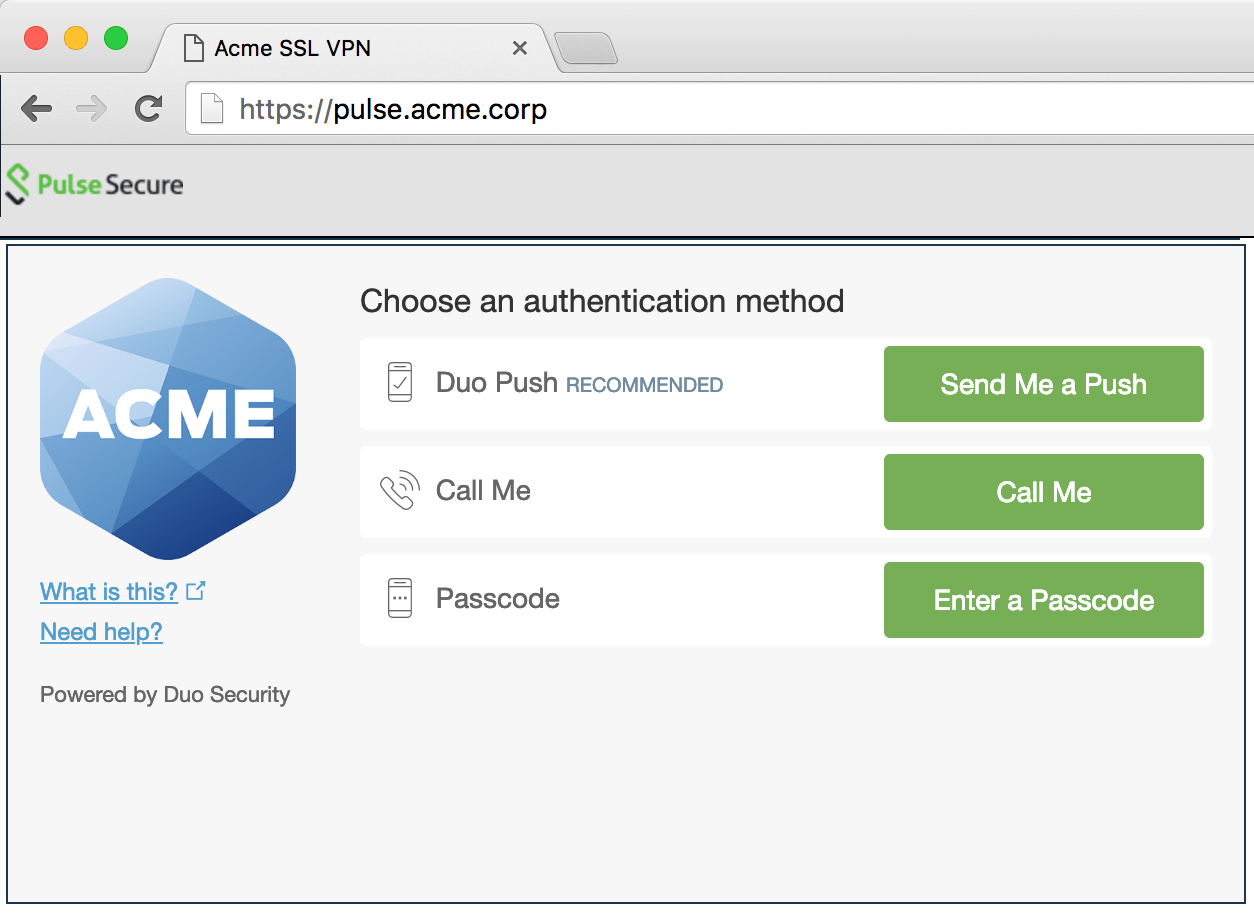

Aby przetestować konfigurację uwierzytelniania dwuskładnikowego Pulse Connect Secure, przejdź do adresu URL, który został zdefiniowany dla polityki logowania. Po zakończeniu uwierzytelniania podstawowego pojawi się monit Duo enrollment/login.

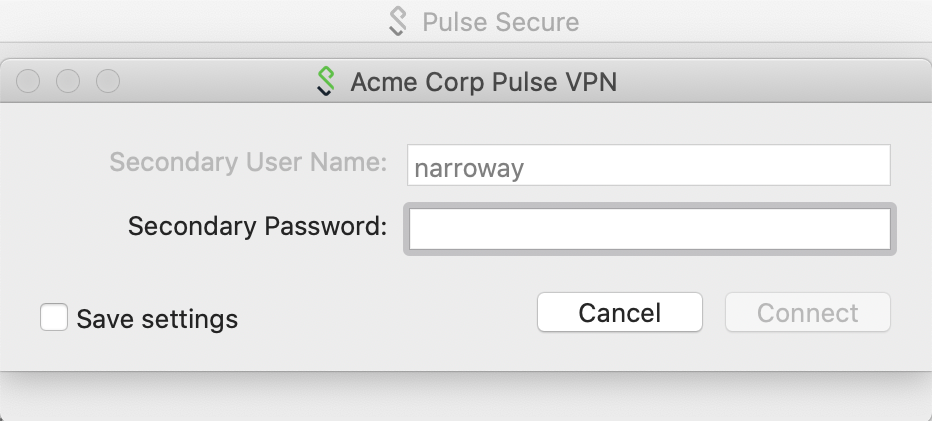

Jeśli korzystasz z klienta Pulse VPN, podczas korzystania z klienta Pulse Connect zobaczysz pole „Drugie hasło”.

Wprowadź opcję czynnika Duo jako drugie hasło. Wybierz spośród:

| push | Wykonaj uwierzytelnianie Duo Push Możesz użyć Duo Push, jeśli zainstalowałeś i aktywowałeś Duo Mobile na swoim urządzeniu. |

| phone | Wykonaj uwierzytelnianie przez oddzwonienie na telefon. |

| sms | Wyślij nową partię haseł SMS. Twoja próba uwierzytelnienia zostanie odrzucona. Następnie można uwierzytelnić się za pomocą jednego z nowo dostarczonych kodów. |

| Kod numeryczny | Zaloguj się przy użyciu kodu dostępu wygenerowanego za pomocą aplikacji Duo Mobile, wysłanego za pośrednictwem wiadomości SMS, wygenerowanego przez token sprzętowy lub dostarczonego przez administratora. Przykłady: „123456” lub „2345678” |

Jeśli planujesz zezwolić na korzystanie z metod uwierzytelniania WebAuthn (kluczy bezpieczeństwa, tokenów U2F lub Touch ID), Duo zaleca włączenie funkcji hostname whitelisting dla tej aplikacji i wszystkich innych, które wyświetlają inline Duo Prompt przed wprowadzeniem użytkowników końcowych.

Rozwiązywanie problemów

Potrzebujesz pomocy? Zapoznaj się ze stroną Pulse Connect Secure z często zadawanymi pytaniami (FAQ) lub przeszukaj artykuły Bazy Wiedzy Pulse Connect Secure lub dyskusje w społeczności. Aby uzyskać dalszą pomoc, skontaktuj się z działem pomocy technicznej.

Schemat sieci

- Połączenie SSL VPN zainicjowane

- Pierwotne uwierzytelnianie

- Połączenie Pulse Connect Secure nawiązane z Duo Security przez port TCP 636

- Secondary authentication via Duo Security’s service

- Pulse Connect Secure receives authentication response

- SSL VPN connection established