Feedback

Was deze pagina nuttig? Laat ons weten hoe we deze pagina kunnen verbeteren.

Duo integreert met uw Pulse Secure Connect Secure SSL VPN om authenticatie op basis van twee factoren toe te voegen aan elke VPN-aanmelding, compleet met inline selfservice-aanmelding en Duo Prompt.

Zie onze alternatieve RADIUS-instructies als u de “failmode” (hoe het systeem reageert als de netwerkcommunicatie met Duo wordt onderbroken) wilt regelen of als u Duo wilt integreren in een enkele Connect Secure-aanmeldings-URL met meerdere verificatierealtimes.

Als u nog Juniper v8.2 of lagere firmware gebruikt, raadpleeg dan de Juniper SSL VPN instructies.

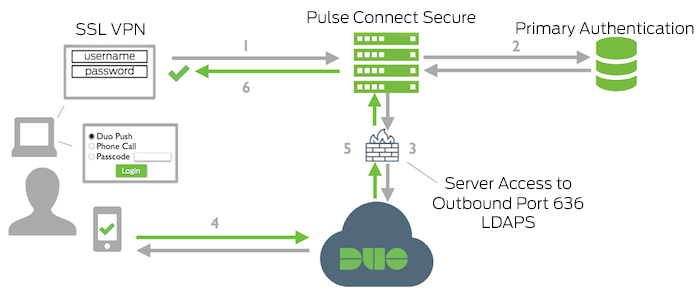

Deze applicatie communiceert met Duo’s service op TCP poort 636. Firewall configuraties die uitgaande toegang tot Duo’s service beperken met regels die gebruik maken van bestemmings-IP-adressen of IP-adresreeksen worden niet aanbevolen, aangezien deze in de loop der tijd kunnen veranderen om de hoge beschikbaarheid van onze service te handhaven. Als uw organisatie IP-gebaseerde regels vereist, raadpleeg dan dit Duo KB-artikel.

Walkthrough Video

Eerste stappen

Voordat u verdergaat met de implementatiestappen, is het een goed idee om uzelf vertrouwd te maken met concepten en functies van Duobeheer, zoals opties voor toepassingen, beschikbare methoden voor het aanmelden van Duo-gebruikers, en instellingen voor Duo-beleid en hoe u deze kunt toepassen. Bekijk alle documentatie over Duobeheer.

Zorg ervoor dat Duo compatibel is met uw Pulse Secure Access SSL VPN. Log in op uw Pulse beheerdersinterface en controleer of uw firmware versie 8.3, 9.0, of later is.

U moet ook een werkende primaire authenticatieconfiguratie hebben voor uw SSL VPN-gebruikers, bijvoorbeeld LDAP-authenticatie naar Active Directory.

Dan moet u:

- Teken in voor een Duo account.

- Log in op het Duo Admin Panel en navigeer naar Toepassingen.

- Klik op Bescherm een Toepassing en zoek de vermelding voor Juniper SSL VPN in de toepassingen lijst. Klik helemaal rechts op Beschermen om de toepassing te configureren en uw integratiesleutel, geheime sleutel en API-hostnaam op te vragen. U zult deze informatie nodig hebben om uw setup te voltooien. Zie Toepassingen beveiligen voor meer informatie over het beveiligen van toepassingen in Duo en extra toepassingsopties.

- Download het Duo Juniper 8.x package zip-bestand voor de firmwareversie van uw apparaat vanuit het Duo Admin Panel (zelfs voor Pulse v9.x-apparaten). Dit bestand is aangepast voor uw account en heeft uw Duo account ID toegevoegd aan de bestandsnaam (na de versie). U moet dit uploaden naar uw Pulse SSL VPN.

- Download het DigiCert SHA2 High Assurance Server CA-certificaat van de DigiCert-site voor installatie op uw apparaat.

De beveiliging van uw Duo-applicatie is gekoppeld aan de beveiliging van uw geheime sleutel (skey). Beveilig deze zoals u elke andere gevoelige referentie zou beveiligen. Deel deze niet met onbevoegden en e-mail deze onder geen enkele omstandigheid!

Wijzig de aanmeldpagina

- Log in op uw Pulse Connect Secure SSL VPN-beheerders webinterface.

-

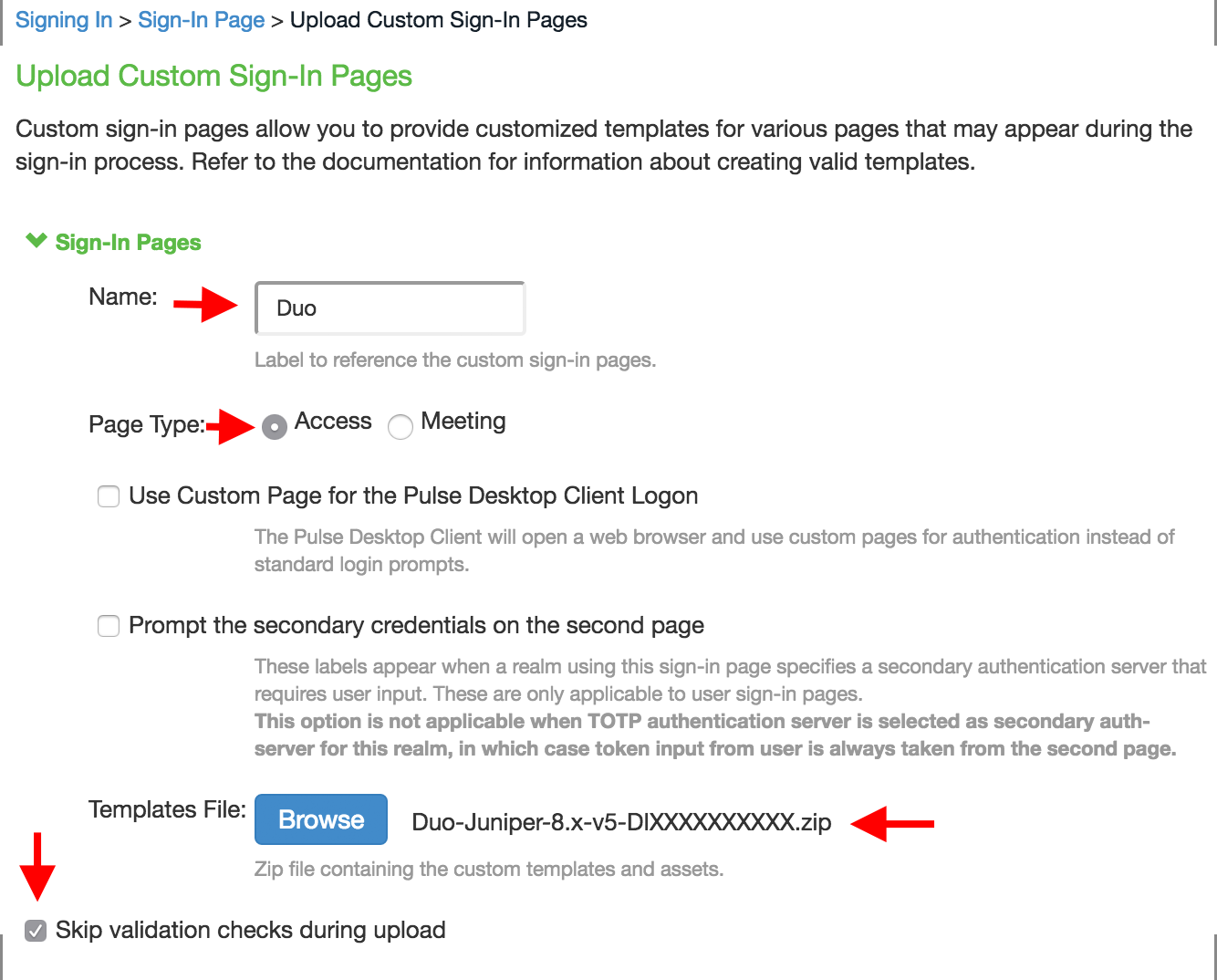

Navigeer naar Authenticatie → Aanmelden → Aanmeldpagina’s, klik op Aangepaste pagina’s uploaden…, en vul het formulier in:

Field Value Name Duo Page type Toegang Templates bestand Upload het Duo Juniper pakket zip bestand dat u eerder heeft gedownload van het Duo Admin Panel. Uw bestandsnaam zal afwijken van de onderstaande voorbeeldafbeelding en de werkelijke versie van het Duo Juniper/Pulse-pakket en het Duo Account ID van uw organisatie (zichtbaar op het tabblad Instellingen van het Duo Admin Panel) als het accountid weergeven, d.w.z. Duo-Juniper-8.x-v5-1234-5678-90.zip. U moet het Duo-pakket gebruiken dat voor uw account is aangepast. Als u het Duo-pakket voor de verkeerde account uploadt, kan de verificatie mislukken. -

Selecteer niet de opties “Gebruik aangepaste pagina voor aanmelding bij Pulse Desktop Client” of “Vraag om de secundaire aanmeldgegevens op de tweede pagina”, indien aanwezig.

-

Vink het vakje “Validatiecontroles overslaan tijdens uploaden” aan. Als u dit niet doet, krijgt u na het uploaden van het bestand enkele waarschuwingen te zien, die u kunt negeren.

-

Klik op Aangepaste pagina’s uploaden. U kunt eventuele waarschuwingen negeren.

Installeer het DigiCert CA-certificaat

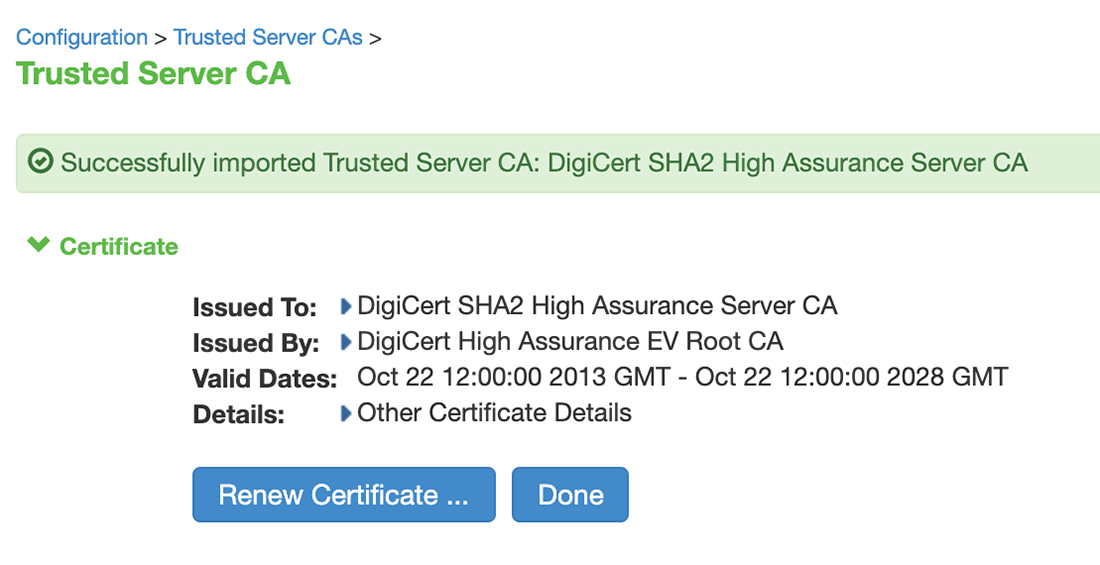

De cloudservice van Duo beveiligt SSL-verkeer met certificaten die zijn uitgegeven door DigiCert. U moet het DigiCert CA-certificaat op uw SSL VPN installeren, zodat het de beveiligde LDAP-verbinding met Duo tot stand kan brengen met behulp van certificaatvalidatie.

Om het DigiCert intermediate CA-certificaat te installeren dat door de service van Duo wordt gebruikt:

-

Als u dit nog niet hebt gedaan, downloadt u het DigiCert SHA2 High Assurance Server CA-certificaat van de DigiCert-site voor installatie op uw SSL VPN-apparaat.

-

Navigeer naar Systeem → Configuratie → Certificaten → Vertrouwde server-CA’s in de Pulse Secure SSL VPN-beheerinterface.

-

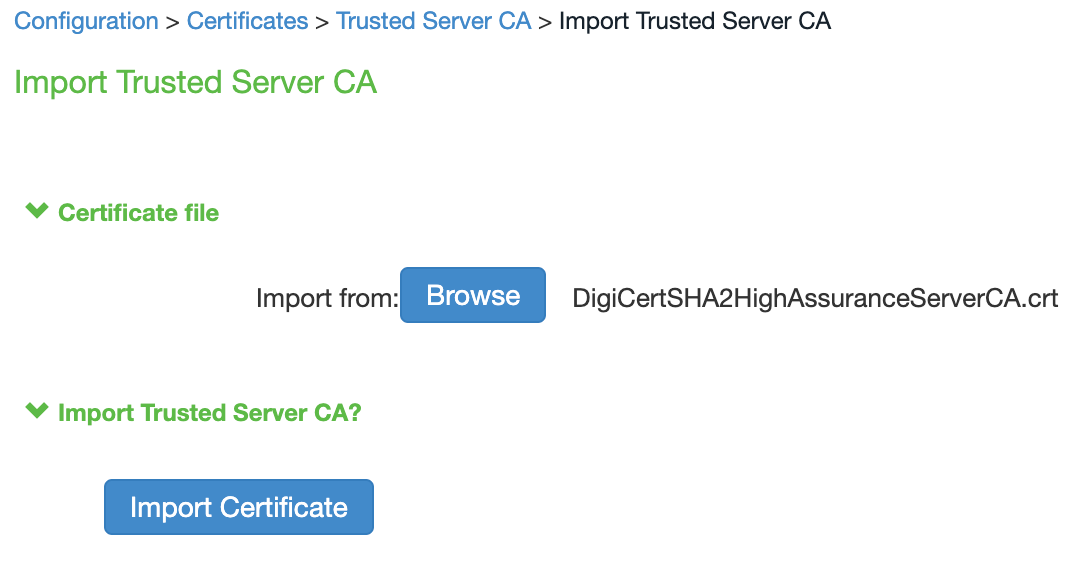

Klik op Vertrouwde server-CA importeren… en klik vervolgens op de knop Bladeren op de pagina “Vertrouwde server-CA importeren”.

-

Selecteer het DigiCert SHA2 High Assurance Server-CA-bestand dat u hebt gedownload van DigiCert (

DigiCertSHA2HighAssuranceServerCA.crt) en klik op Certificaat importeren.

-

Als het importeren van het DigiCert CA-certificaat is gelukt, klikt u op Gereed.

Voeg de Duo LDAP Server toe

-

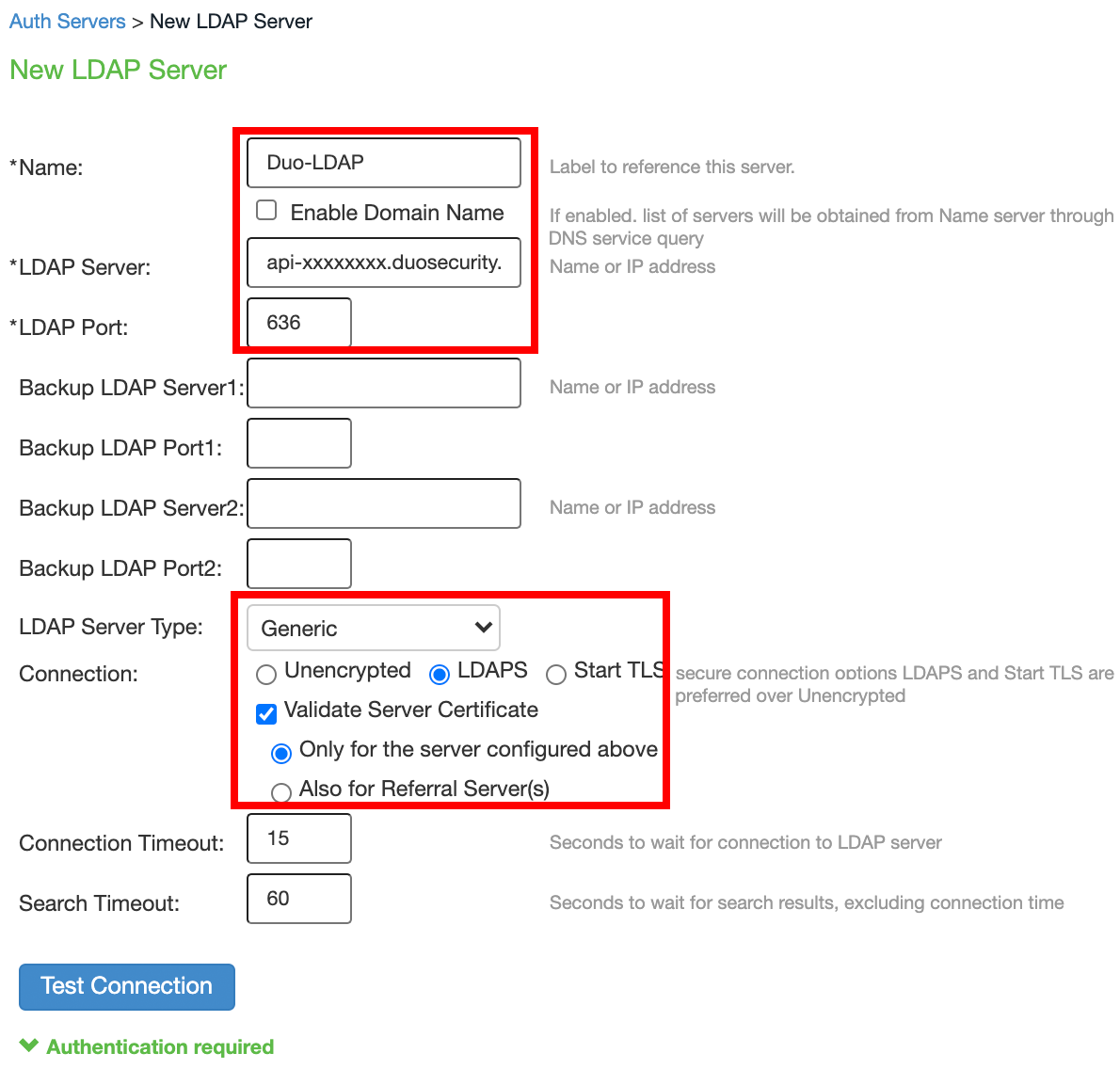

Navigeer naar Authenticatie → Auth. Servers.

Selecteer LDAP Server uit de Auth Server Type lijst, klik Nieuwe Server, en vul het formulier in:

Field Value Name Duo-LDAP LDAP Server Uw API-hostnaam (d.w.z.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS Validate Server Certificate Vink dit vakje aan

-

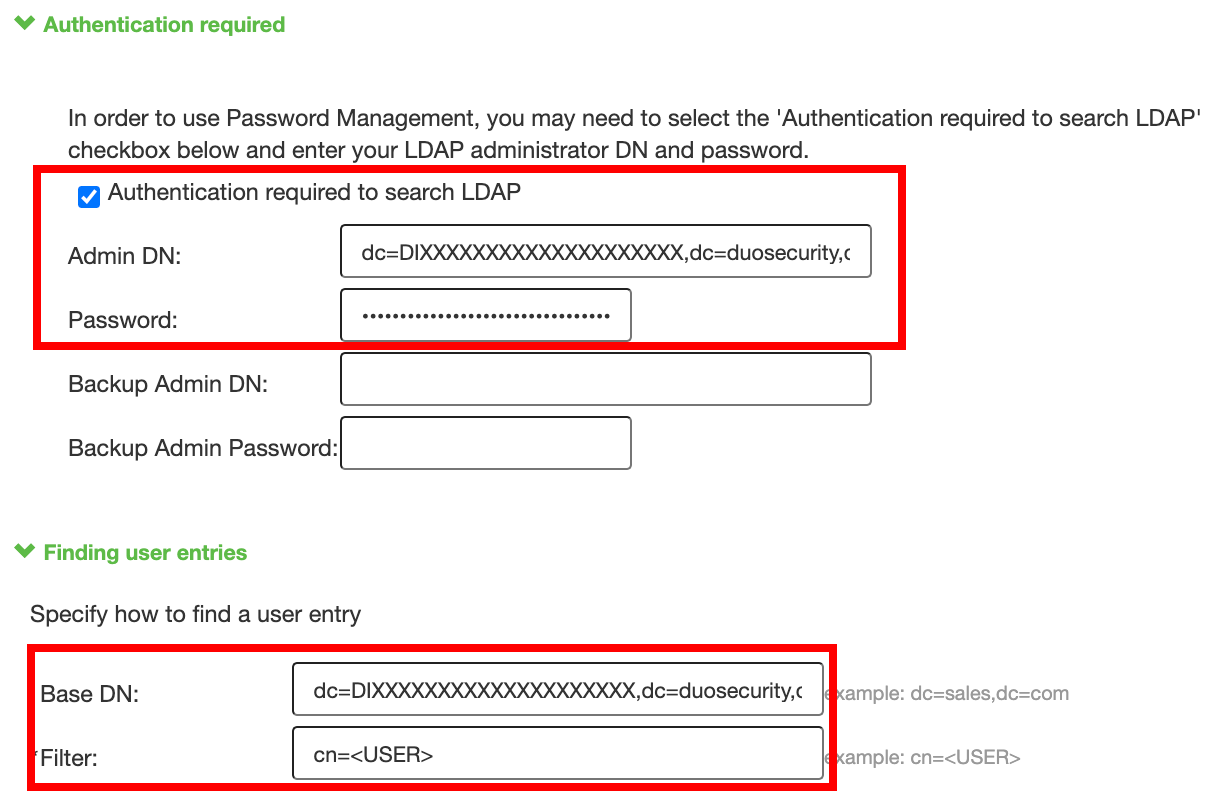

In de sectie “Authenticatie vereist?” vinkt u het vakje Authentication required to search LDAP aan en vult u het formulier in (waarbij u INTEGRATION_KEY en SECRET_KEY vervangt door uw applicatiespecifieke sleutels).

Field Value Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Password SECRET_KEY -

In de sectie “Gebruikersingangen zoeken”:

Field Value Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Klik op Wijzigingen opslaan. (Nadat u op Opslaan hebt geklikt, kan er een bericht worden weergegeven dat de LDAP-server niet bereikbaar is. U kunt deze melding negeren.)

Een gebruikersrealm configureren

Om een gebruikersrealm voor de Duo LDAP-server te configureren, kunt u een of meer van de volgende handelingen uitvoeren:

- Maak een nieuwe realm voor testen

- Maak een realm om geleidelijk gebruikers naar het nieuwe systeem te migreren (bijvoorbeeld door een bestaande realm te dupliceren)

- Gebruik de standaard Users realm

Als u een nieuwe realm maakt als onderdeel van het implementeren van Duo, zorg er dan voor dat u role mapping regels maakt om gebruikers aan de nieuwe realm toe te voegen.

Om 2FA aan een gebruikersgebied toe te voegen:

- Navigeer naar Gebruikers → Gebruikersgebieden en klik op de link voor het gebruikersgebied waaraan u secundaire authenticatie wilt toevoegen (in ons voorbeeld gebruiken we een gebied met de naam “Duo-Users”).

-

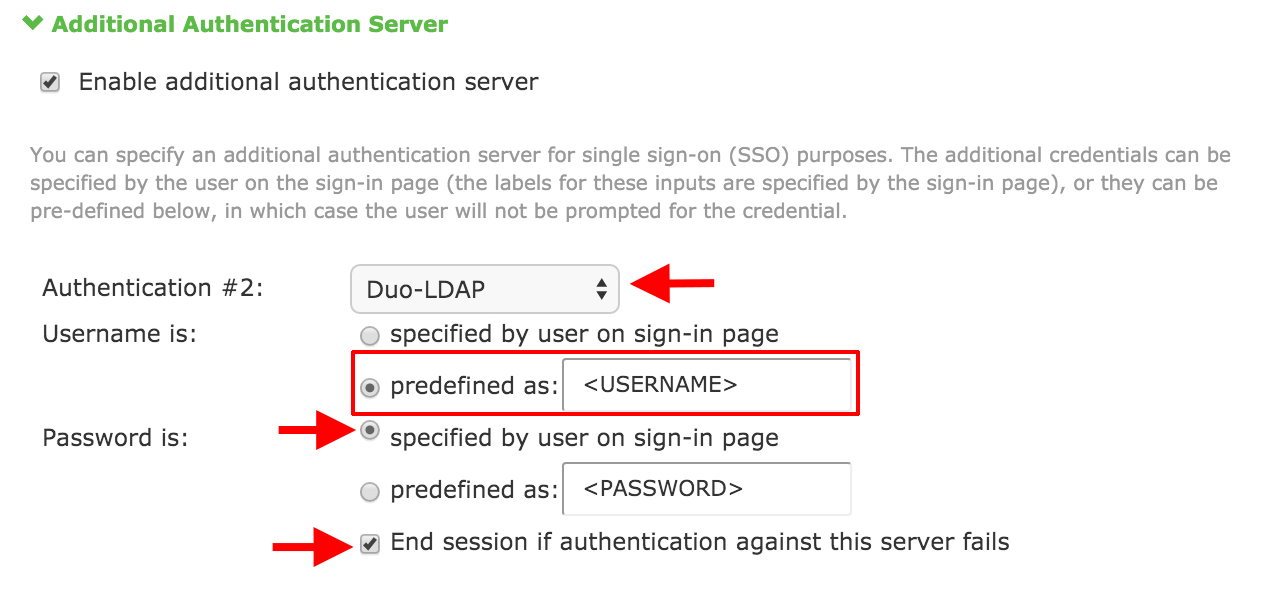

Wanneer u op het tabblad “Algemeen” van de gebruikerswereld bent, vouw dan de sectie “Extra Authenticatieserver” uit, schakel het selectievakje Extra Authenticatieserver inschakelen in, en vul het formulier in:

Field Value Authentication #2 Duo-LDAP Gebruikersnaam is voorgedefinieerd als <USERNAME> Wachtwoord is gespecificeerd door gebruiker op aanmeldingspagina -

Vink het vakje Sessie beëindigen als authenticatie tegen deze server mislukt aan.

-

Klik op Wijzigingen opslaan.

- Klik op het tabblad Authenticatiebeleid boven aan de pagina en klik vervolgens op Wachtwoord.

-

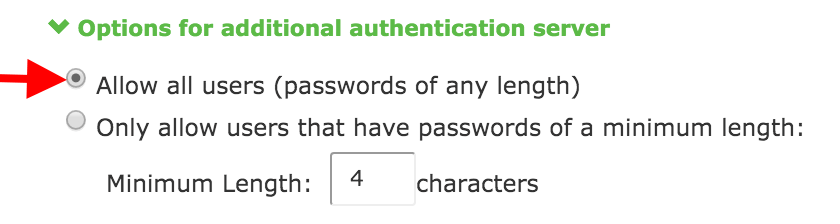

Selecteer in de sectie “Opties voor extra authenticatieserver” de optie Alle gebruikers toestaan.

-

Klik op Wijzigingen opslaan.

Configureer het aanmeldingsbeleid voor secundaire verificatie

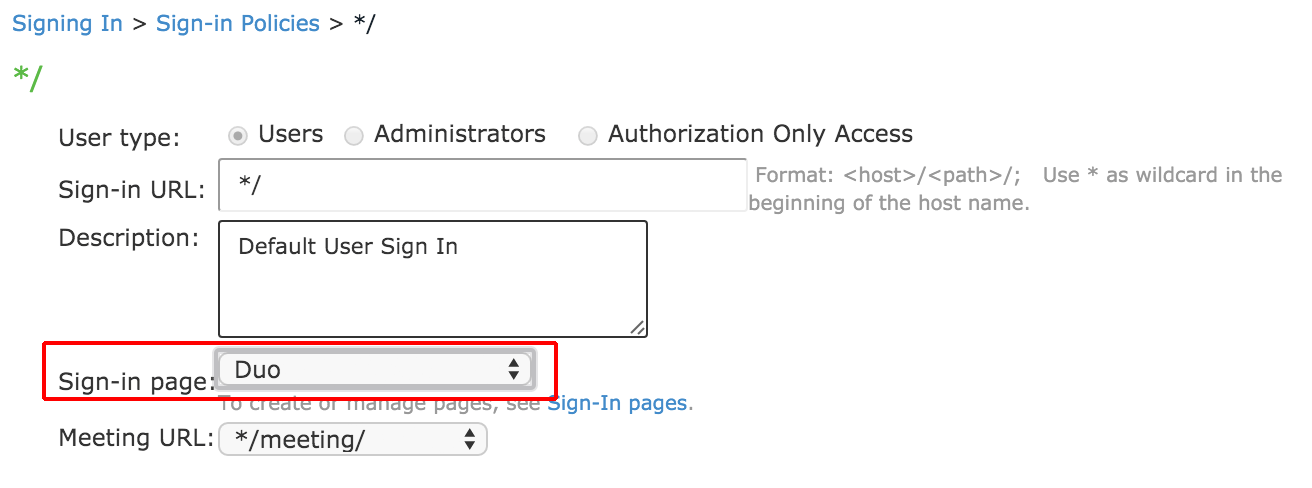

Ter voltooiing van het instellen van uw integratie, configureert u een aanmeldingsbeleid voor secundaire verificatie. In dit voorbeeld gebruiken we de standaard */ URL policy, maar u kunt een nieuwe sign-in policy instellen op een aangepaste URL (zoals */Duo-testing/) om te testen.

- Navigeer naar Authentication → Signing In → Sign-in Policies tab.

- Klik op de link voor de sign-in policy die u wilt wijzigen.

-

Selecteer Duo in de lijst met aanmeldingspagina’s.

-

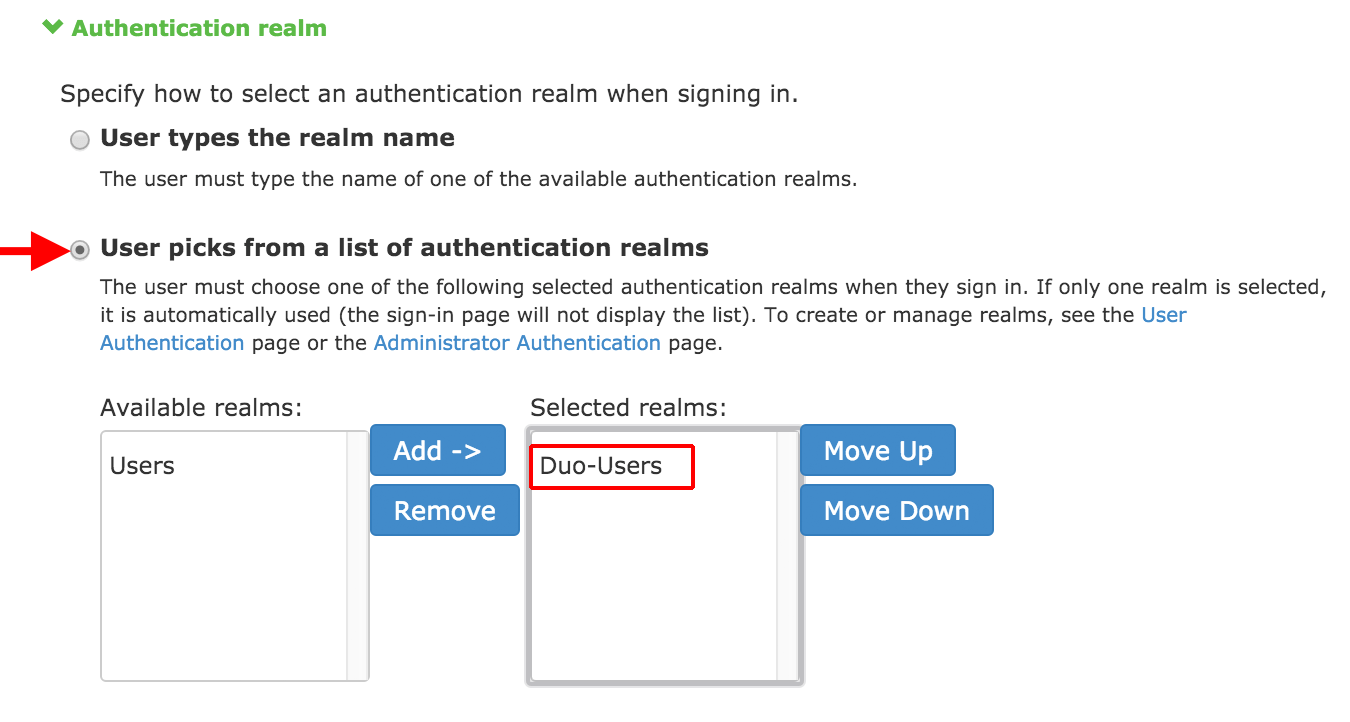

Kies in de sectie “Authenticatiereal” Gebruikerspalmen uit een lijst met authenticatierealmen….

-

Kies het eerder geconfigureerde gebruikersrealüm en klik op Toevoegen om dit naar het vak Geselecteerde realms aan de rechterkant te verplaatsen. Zorg ervoor dat dit de enige geselecteerde realm is voor deze aanmeldingspagina.

-

Klik op Wijzigingen opslaan.

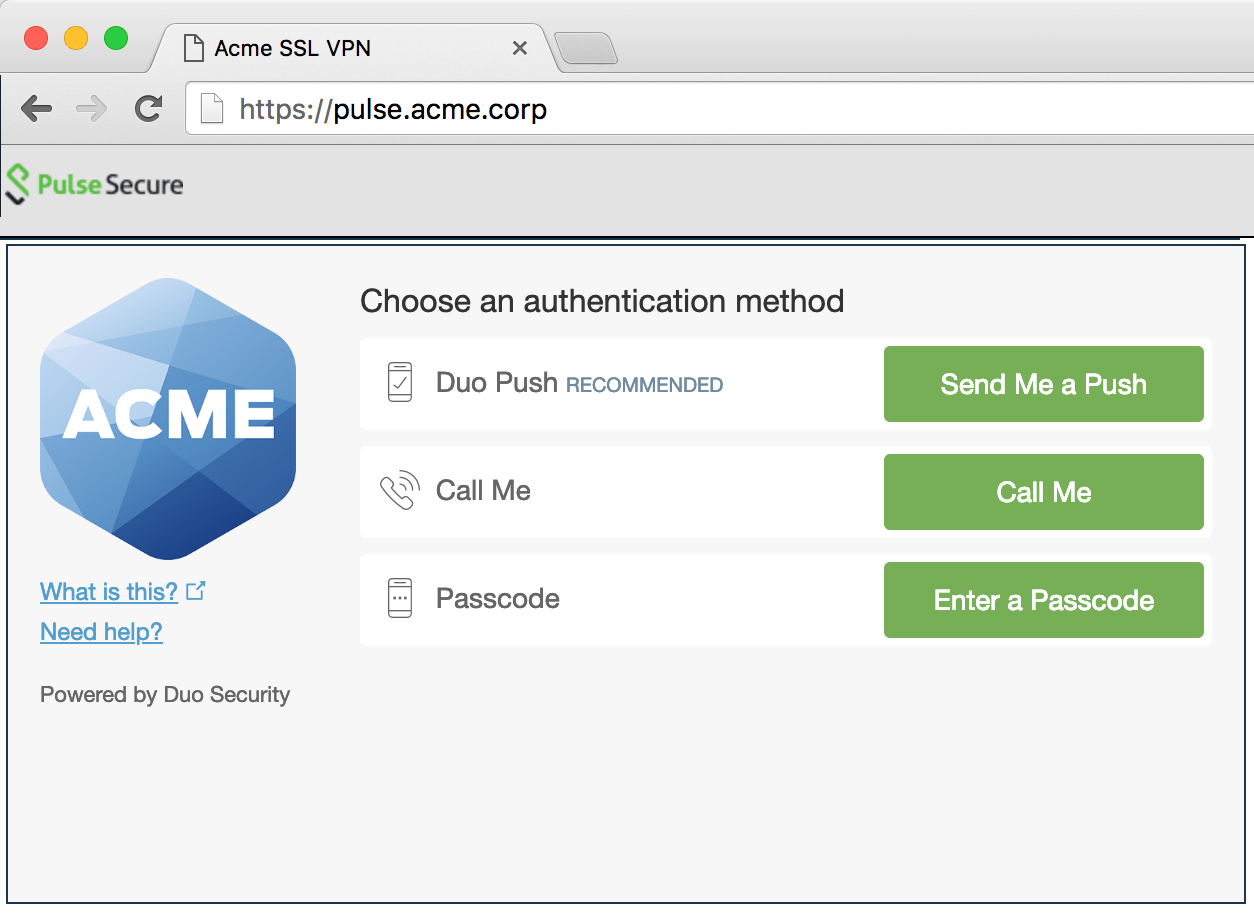

Test uw installatie

Om uw Pulse Connect Secure twee-factorauthenticatie-installatie te testen, gaat u naar de URL die u voor uw aanmeldingsbeleid hebt gedefinieerd. Nadat u de primaire verificatie hebt voltooid, verschijnt de Duo aanmelding/inlogprompt.

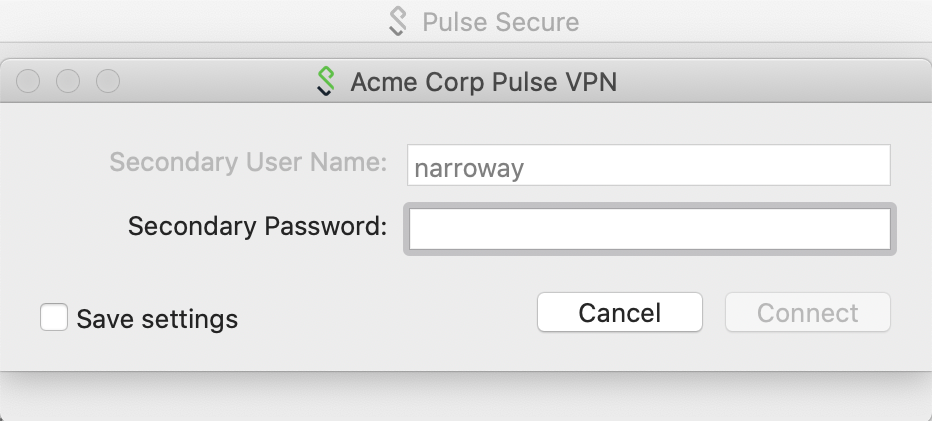

Als u de Pulse VPN-client gebruikt, ziet u een veld “Tweede wachtwoord” wanneer u de Pulse Connect-client gebruikt.

Voer een Duo factor optie in als tweede wachtwoord. Kies uit:

| push | Duo Push-verificatie uitvoeren U kunt Duo Push gebruiken als u Duo Mobile op uw apparaat hebt geïnstalleerd en geactiveerd. |

| phone | Voer authenticatie via telefoongesprek uit. |

| sms | Verstuur een nieuwe reeks sms-pascodes. Uw authenticatiepoging wordt geweigerd. U kunt dan authenticeren met een van de nieuw geleverde passcodes. |

| Een numerieke passcode | Inloggen met een passcode, ofwel gegenereerd met Duo Mobile, verzonden via SMS, gegenereerd door uw hardware token, of verstrekt door een beheerder. Voorbeelden: “123456” of “2345678” |

Als u van plan bent het gebruik van WebAuthn-verificatiemethoden (beveiligingssleutels, U2F-tokens of Touch ID) toe te staan, raadt Duo aan hostname whitelisting in te schakelen voor deze toepassing en alle andere die de inline Duo Prompt tonen voordat u uw eindgebruikers onboardt.

Troubleshooting

Hebt u hulp nodig? Kijk op de pagina Veelgestelde vragen (FAQ) van Pulse Connect Secure of doorzoek onze Pulse Connect Secure Knowledge Base-artikelen of discussies in de community. Voor verdere hulp kunt u contact opnemen met Support.

Netwerkdiagram

- SSL VPN-verbinding gestart

- Primaire verificatie

- Pulse Connect Secure-verbinding met Duo Security tot stand gebracht over TCP-poort 636

- Tweede authenticatie via de dienst van Duo Security

- Pulse Connect Secure ontvangt authenticatierespons

- SSL VPN-verbinding tot stand gebracht