- Feedback

- Walkthrough Video

- Erste Schritte

- Ändern Sie die Anmeldeseite

- Installieren Sie das DigiCert CA-Zertifikat

- Hinzufügen des Duo LDAP-Servers

- Konfigurieren eines Benutzerbereichs

- Konfigurieren Sie die Anmeldungsrichtlinie für die sekundäre Authentifizierung

- Testen Sie Ihre Einrichtung

- Fehlerbehebung

- Netzwerkdiagramm

Feedback

War diese Seite hilfreich? Lassen Sie uns wissen, wie wir sie verbessern können.

Duo lässt sich in Ihr Pulse Secure Connect Secure SSL VPN integrieren, um eine Zwei-Faktor-Authentifizierung zu jeder VPN-Anmeldung hinzuzufügen, komplett mit Inline-Selbstbedienungsregistrierung und Duo Prompt.

Sehen Sie sich unsere alternativen RADIUS-Anweisungen an, wenn Sie den „Failmode“ steuern möchten (wie sich das System verhält, wenn die Netzwerkkommunikation mit Duo unterbrochen wird) oder Duo in eine einzelne Connect Secure Anmelde-URL mit mehreren Authentifizierungsbereichen integrieren möchten.

Wenn Sie noch Juniper v8.2 oder eine niedrigere Firmware verwenden, lesen Sie bitte die Juniper SSL VPN-Anweisungen.

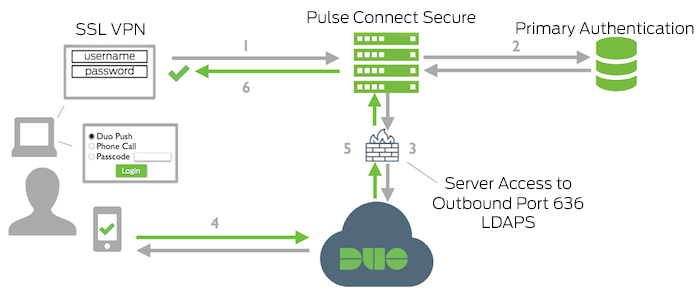

Diese Anwendung kommuniziert mit dem Duo-Dienst auf TCP-Port 636. Firewall-Konfigurationen, die den ausgehenden Zugriff auf den Duo-Dienst mit Regeln einschränken, die Ziel-IP-Adressen oder IP-Adressbereiche verwenden, werden nicht empfohlen, da sich diese im Laufe der Zeit ändern können, um die hohe Verfügbarkeit unseres Dienstes zu gewährleisten. Wenn Ihre Organisation IP-basierte Regeln benötigt, lesen Sie bitte diesen KB-Artikel von Duo.

Walkthrough Video

Erste Schritte

Bevor Sie mit den Implementierungsschritten fortfahren, ist es eine gute Idee, sich mit den Konzepten und Funktionen der Duo-Administration vertraut zu machen, wie z.B. Optionen für Anwendungen, verfügbare Methoden für die Registrierung von Duo-Benutzern und Duo-Richtlinieneinstellungen und wie man sie anwendet. Siehe die gesamte Duo-Administrator-Dokumentation.

Stellen Sie sicher, dass Duo mit Ihrem Pulse Secure Access SSL VPN kompatibel ist. Melden Sie sich bei Ihrer Pulse-Administratoroberfläche an und überprüfen Sie, ob Ihre Firmware Version 8.3, 9.0 oder höher ist.

Sie sollten auch eine funktionierende primäre Authentifizierungskonfiguration für Ihre SSL-VPN-Benutzer haben, z. B. LDAP-Authentifizierung zu Active Directory.

Dann müssen Sie:

- Sich für ein Duo-Konto anmelden.

- Sich im Duo-Admin-Panel anmelden und zu Anwendungen navigieren.

- Klicken Sie auf Anwendung schützen und suchen Sie den Eintrag für Juniper SSL VPN in der Anwendungsliste. Klicken Sie auf Schützen ganz rechts, um die Anwendung zu konfigurieren und den Integrationsschlüssel, den geheimen Schlüssel und den API-Hostnamen zu erhalten. Sie benötigen diese Informationen, um Ihre Einrichtung abzuschließen. Weitere Informationen über den Schutz von Anwendungen in Duo und zusätzliche Anwendungsoptionen finden Sie unter Anwendungen schützen.

- Laden Sie die Duo Juniper 8.x Paket-Zip-Datei für die Firmware-Version Ihres Geräts aus dem Duo Admin Panel herunter (auch für Pulse v9.x-Geräte). Diese Datei ist für Ihr Konto angepasst und hat Ihre Duo-Konto-ID an den Dateinamen angehängt (nach der Version). Sie müssen diese Datei auf Ihr Pulse SSL VPN hochladen.

- Laden Sie das DigiCert SHA2 High Assurance Server CA-Zertifikat von der DigiCert-Website herunter und installieren Sie es auf Ihrem Gerät.

Die Sicherheit Ihrer Duo-Anwendung ist an die Sicherheit Ihres geheimen Schlüssels (skey) gebunden. Sichern Sie ihn wie jeden anderen sensiblen Zugangscode. Geben Sie ihn unter keinen Umständen an Unbefugte weiter und senden Sie ihn nicht per E-Mail!

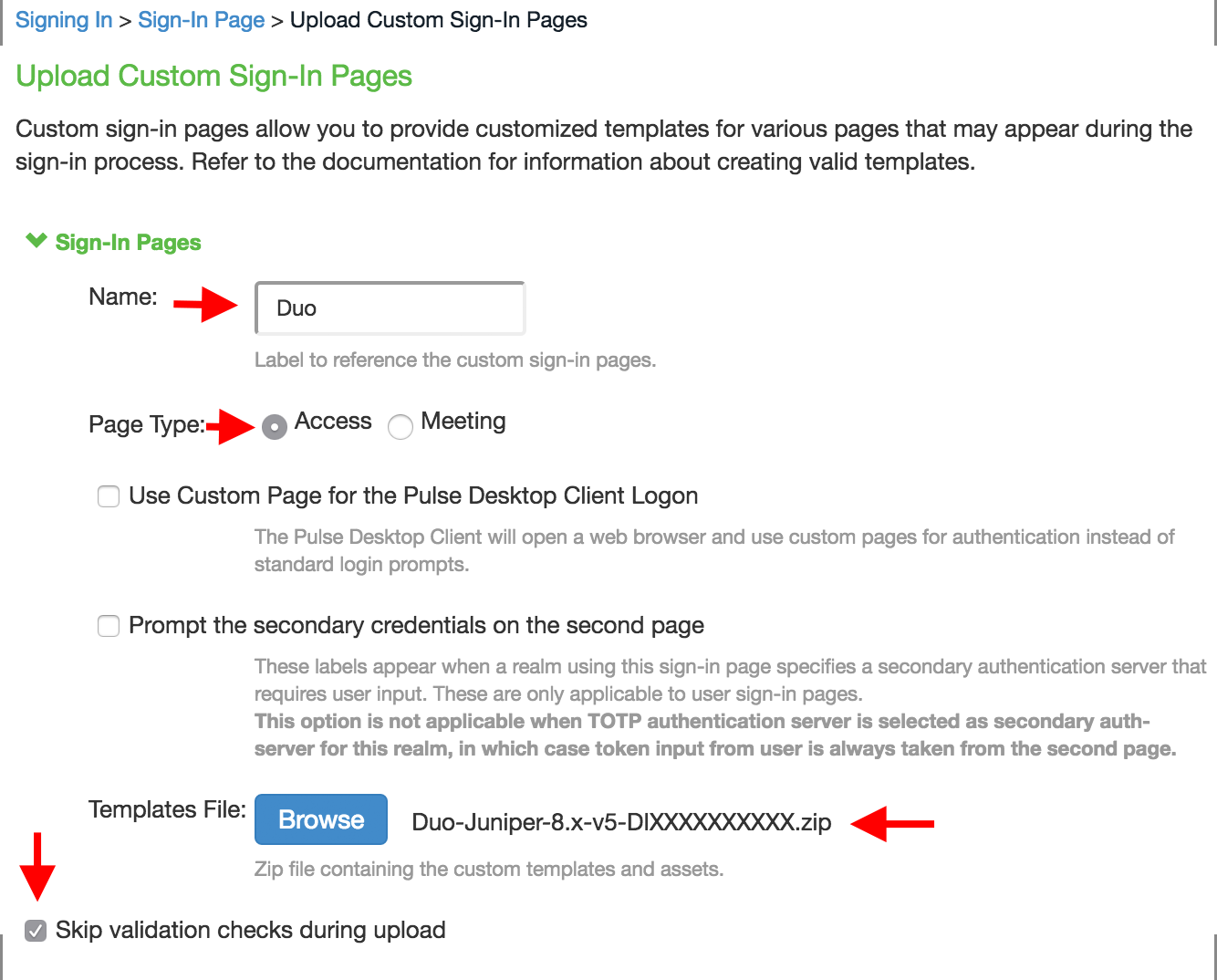

Ändern Sie die Anmeldeseite

- Melden Sie sich bei Ihrer Pulse Connect Secure SSL VPN-Administrator-Weboberfläche an.

-

Navigieren Sie zu Authentifizierung → Anmeldung → Anmeldeseiten, klicken Sie auf Benutzerdefinierte Seiten hochladen…, und füllen Sie das Formular aus:

Feld Wert Name Duo Seitentyp Zugang Vorlagendatei Laden Sie die Zip-Datei des Duo Juniper-Pakets hoch, die Sie zuvor über das Duo Admin Panel heruntergeladen haben. Ihr Dateiname wird sich von dem Beispielbild unten unterscheiden, da er die tatsächliche Version des Duo Juniper/Pulse-Pakets und die Duo-Konto-ID Ihrer Organisation (sichtbar auf der Registerkarte Einstellungen im Duo Admin Panel) als Kontonummer widerspiegelt, d.h. Duo-Juniper-8.x-v5-1234-5678-90.zip.Sie müssen das für Ihr Konto angepasste Duo-Paket verwenden. Das Hochladen des Duo-Pakets für das falsche Konto kann zu Authentifizierungsfehlern führen. -

Wählen Sie nicht die Optionen „Benutzerdefinierte Seite für die Anmeldung am Pulse Desktop Client verwenden“ oder „Aufforderung zur Eingabe der sekundären Anmeldedaten auf der zweiten Seite“, falls vorhanden.

-

Kreuzen Sie das Kästchen Validierungsprüfungen beim Hochladen überspringen an. Wenn Sie dies nicht tun, werden nach dem Hochladen der Datei einige Warnungen angezeigt, die Sie ignorieren können.

-

Klicken Sie auf Benutzerdefinierte Seiten hochladen. Sie können alle Warnungen ignorieren.

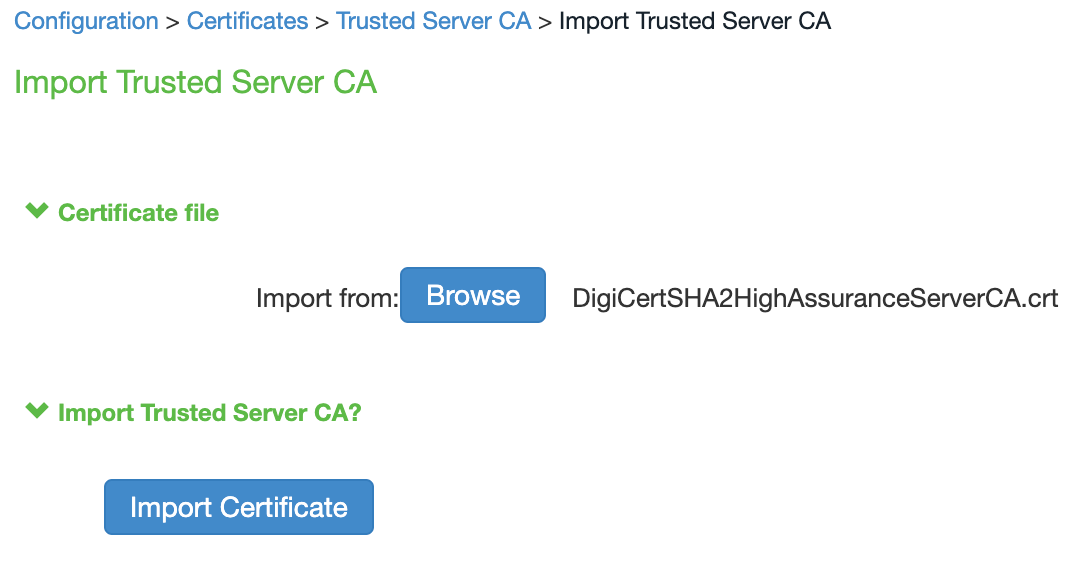

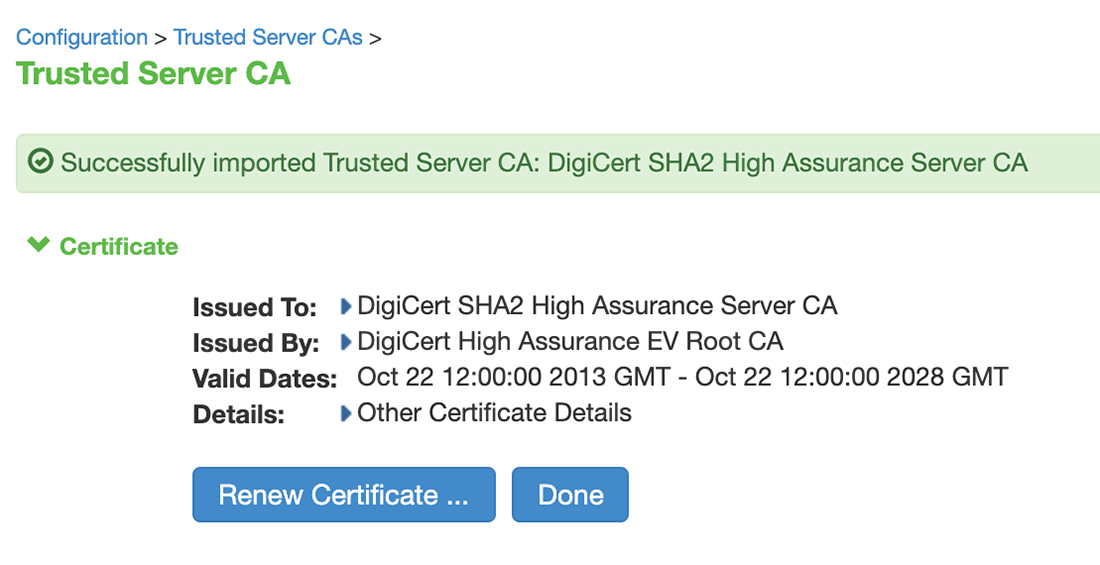

Installieren Sie das DigiCert CA-Zertifikat

Duos Cloud-Service sichert den SSL-Datenverkehr mit Zertifikaten, die von DigiCert ausgestellt wurden. Sie müssen das DigiCert CA-Zertifikat auf Ihrem SSL-VPN installieren, damit es die sichere LDAP-Verbindung zu Duo mithilfe der Zertifikatsvalidierung herstellen kann.

So installieren Sie das DigiCert-Zwischenzertifikat, das vom Duo-Dienst verwendet wird:

-

Wenn Sie dies noch nicht getan haben, laden Sie das DigiCert SHA2 High Assurance Server CA-Zertifikat von der DigiCert-Website herunter, um es auf Ihrem SSL-VPN-Gerät zu installieren.

-

Wegen Sie zu System → Konfiguration → Zertifikate → Vertrauenswürdige Server-CAs in der Verwaltungsoberfläche von Pulse Secure SSL VPN.

-

Klicken Sie auf Vertrauenswürdige Server-CA importieren… und klicken Sie dann auf der Seite „Vertrauenswürdige Server-CA importieren“ auf die Schaltfläche Durchsuchen.

-

Wählen Sie die DigiCert SHA2 High Assurance Server-CA-Datei aus, die Sie von DigiCert heruntergeladen haben (

DigiCertSHA2HighAssuranceServerCA.crt) und klicken Sie auf Zertifikat importieren.

-

Nach erfolgreichem Import des DigiCert CA-Zertifikats klicken Sie auf Fertig.

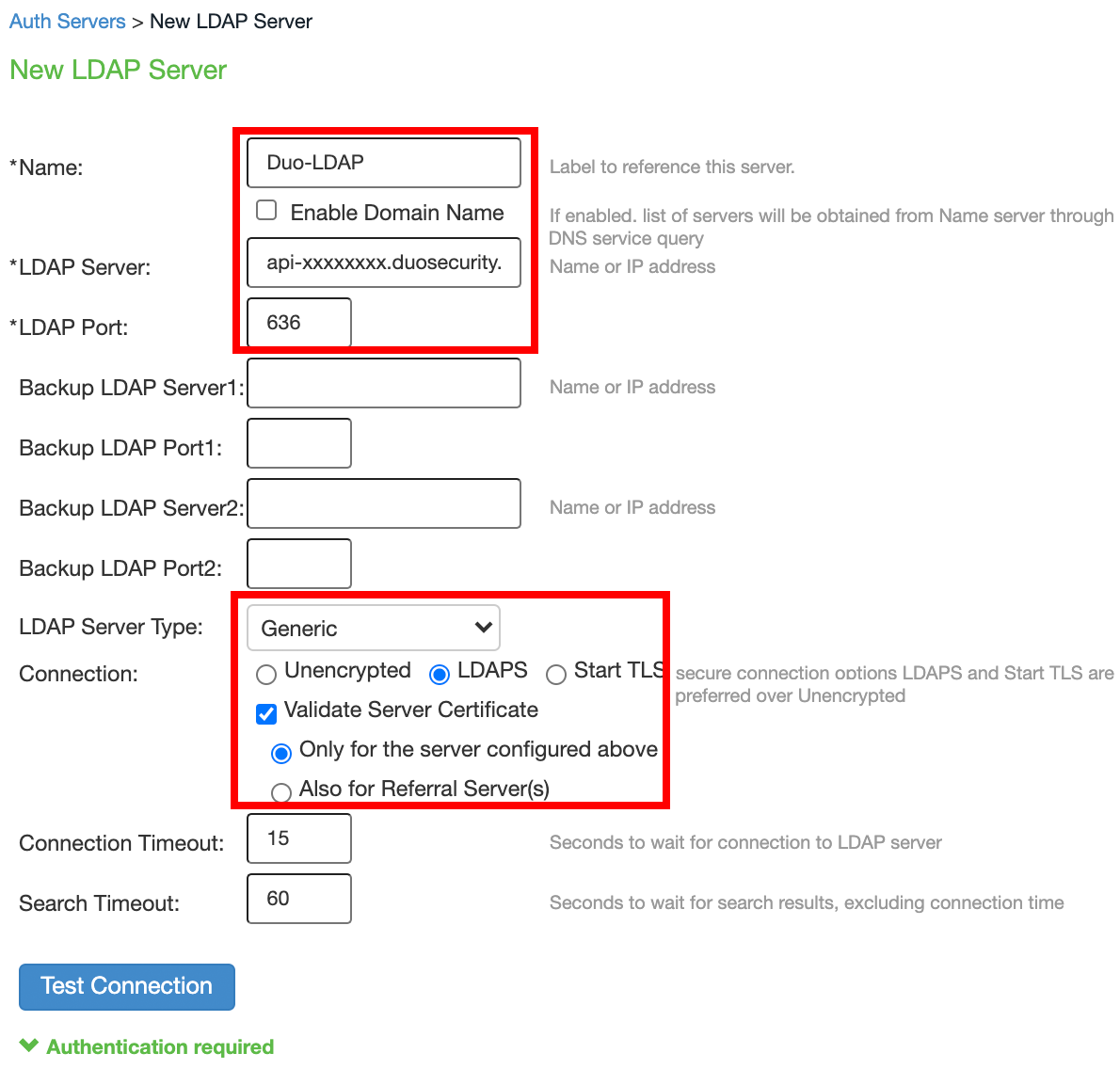

Hinzufügen des Duo LDAP-Servers

-

Navigieren Sie zu Authentifizierung → Auth. Servers.

Wählen Sie LDAP Server aus der Liste Auth Server Type, klicken Sie auf New Server und füllen Sie das Formular aus:

Feld Wert Name Duo-LDAP LDAP-Server Ihr API-Hostname (d.e. api-XXXXXXXX.duosecurity.com)LDAP Port 636 LDAP Server Type Generic Connection LDAPS Serverzertifikat validieren Kreuzen Sie dieses Feld an

-

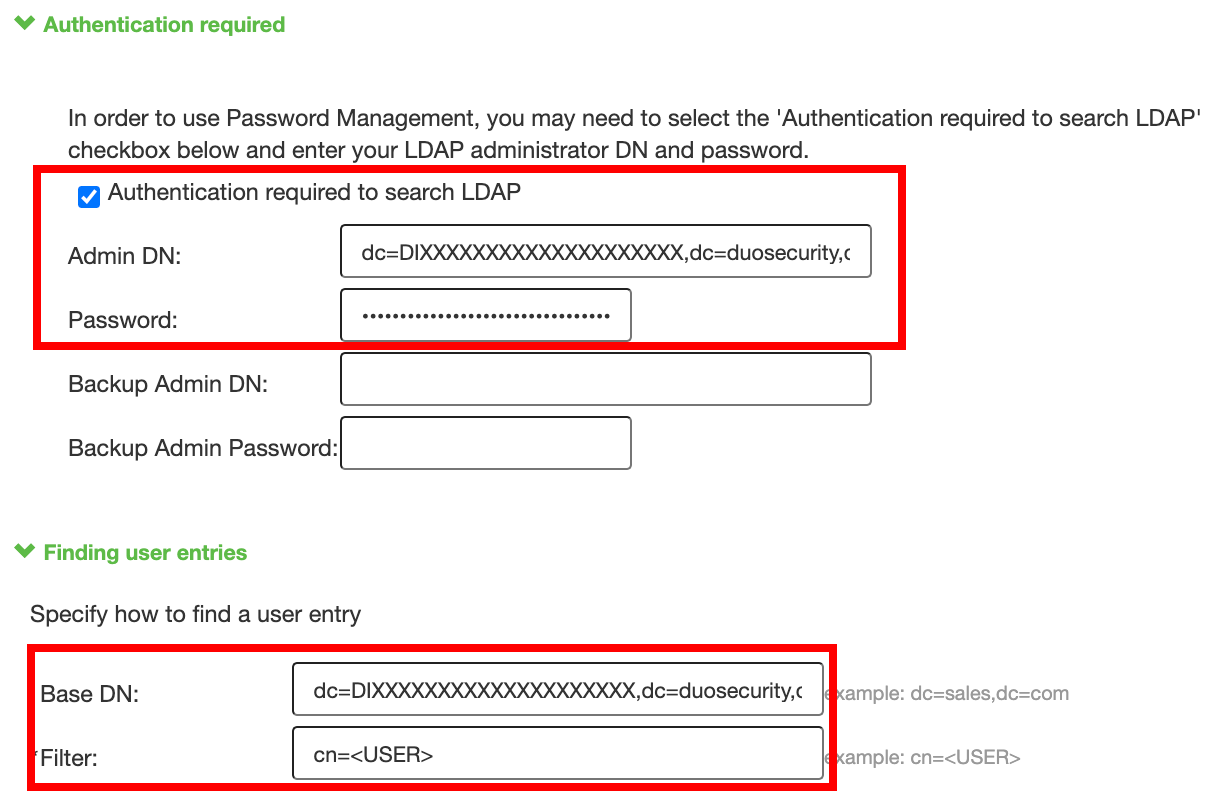

Im Abschnitt „Authentifizierung erforderlich?“ das Kästchen „Authentifizierung für die LDAP-Suche erforderlich“ an und füllen Sie das Formular aus (ersetzen Sie INTEGRATION_KEY und SECRET_KEY durch Ihre anwendungsspezifischen Schlüssel).

Feld Wert Admin DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Passwort SECRET_KEY -

Im Abschnitt „Auffinden von Benutzereinträgen“:

Feld Wert Basis-DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com Filter cn=<USER>

-

Klicken Sie auf Änderungen speichern. (Nachdem Sie auf Speichern geklickt haben, wird möglicherweise eine Meldung angezeigt, dass der LDAP-Server nicht erreichbar ist. Sie können diese Meldung ignorieren.)

Konfigurieren eines Benutzerbereichs

Um einen Benutzerbereich für den Duo LDAP-Server zu konfigurieren, können Sie einen oder mehrere der folgenden Schritte ausführen:

- Erstellen Sie einen neuen Bereich zu Testzwecken

- Erstellen Sie einen Bereich, um Benutzer schrittweise in das neue System zu migrieren (z. B. durch Duplizieren eines vorhandenen Bereichs)

- Verwenden Sie den Standard-Benutzerbereich

Wenn Sie einen neuen Bereich als Teil der Bereitstellung von Duo erstellen, stellen Sie sicher, dass Sie Rollenzuordnungsregeln erstellen, um Benutzer zum neuen Bereich hinzuzufügen.

Um 2FA zu einem Benutzerbereich hinzuzufügen:

- Navigieren Sie zu Benutzer → Benutzerbereiche und klicken Sie auf den Link für den Benutzerbereich, zu dem Sie die sekundäre Authentifizierung hinzufügen möchten (in unserem Beispiel verwenden wir einen Bereich namens „Duo-Users“).

-

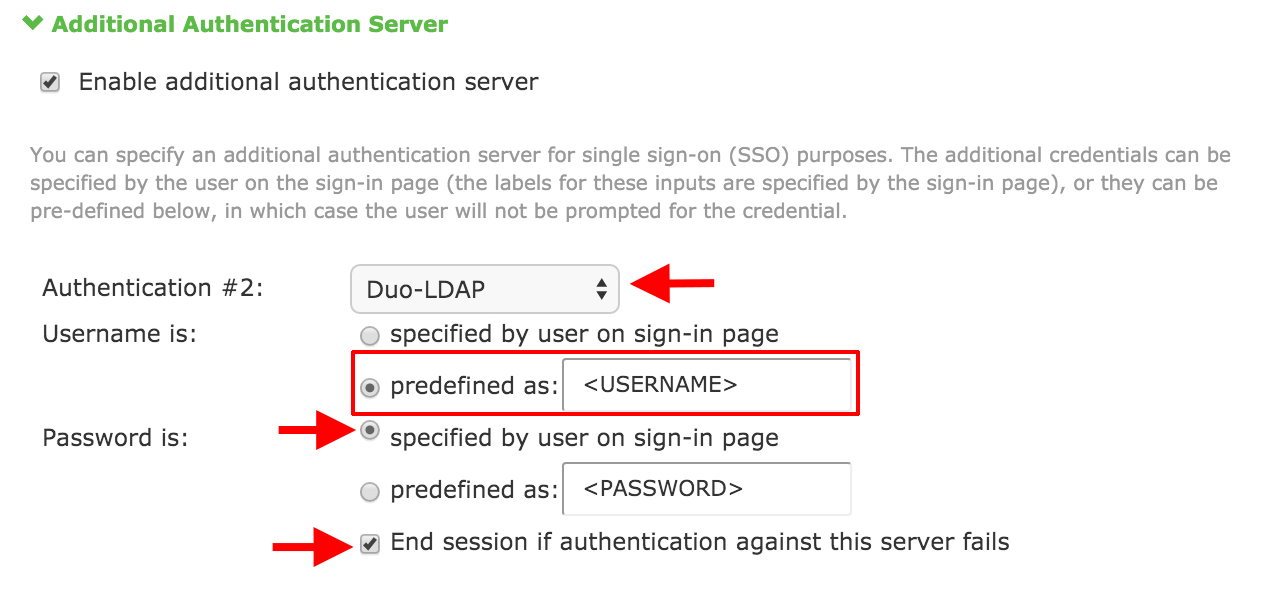

Erweitern Sie auf der Registerkarte „Allgemein“ des Benutzerbereichs den Abschnitt „Zusätzlicher Authentifizierungsserver“, aktivieren Sie das Kontrollkästchen „Zusätzlichen Authentifizierungsserver aktivieren“ und füllen Sie das Formular aus:

Feld Wert Authentifizierung #2 Duo-LDAP Benutzername ist vordefiniert als <USERNAME> Passwort ist vom Benutzer auf der Anmeldeseite angegeben -

Kreuzen Sie das Kästchen Sitzung beenden an, wenn die Authentifizierung gegenüber diesem Server fehlschlägt.

-

Klicken Sie auf Änderungen speichern.

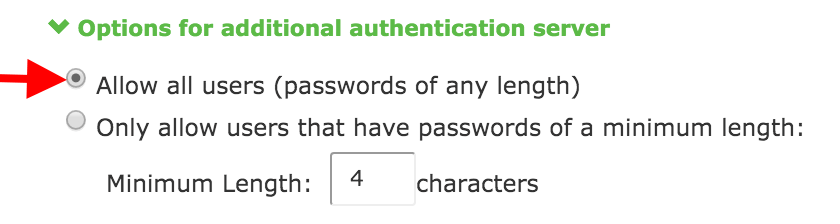

- Klicken Sie oben auf der Seite auf die Registerkarte Authentifizierungsrichtlinie und klicken Sie dann auf Kennwort.

-

Wählen Sie im Abschnitt „Optionen für zusätzlichen Authentifizierungsserver“ die Option Alle Benutzer zulassen.

-

Klicken Sie auf Änderungen speichern.

Konfigurieren Sie die Anmeldungsrichtlinie für die sekundäre Authentifizierung

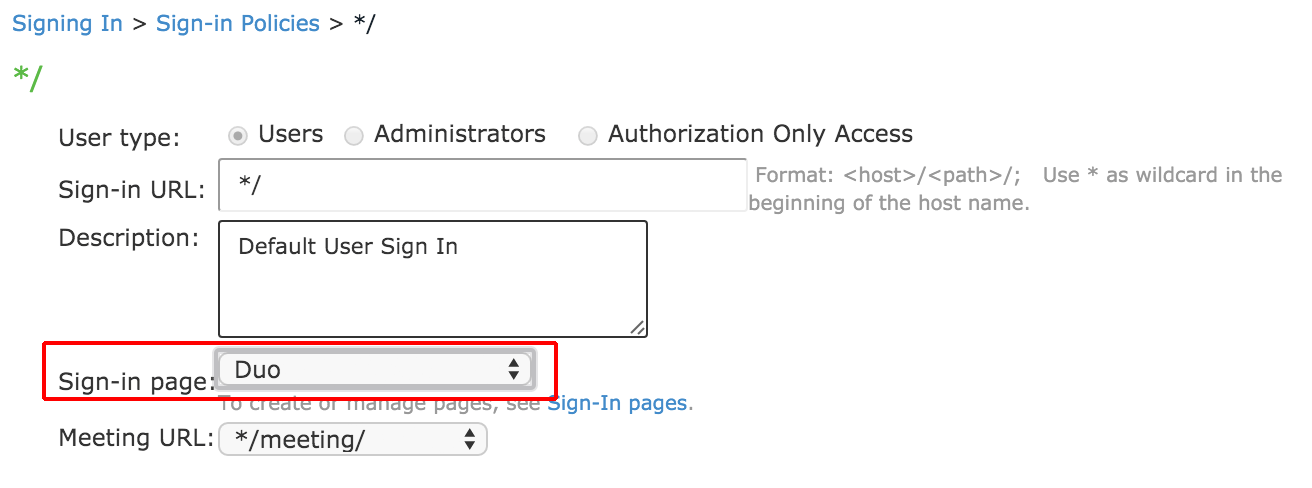

Um die Einrichtung Ihrer Integration abzuschließen, konfigurieren Sie eine Anmeldungsrichtlinie für die sekundäre Authentifizierung. In diesem Beispiel verwenden wir die Standard-URL-Richtlinie */, aber Sie können zu Testzwecken eine neue Anmeldungsrichtlinie unter einer benutzerdefinierten URL (z. B. */Duo-testing/) einrichten.

- Wegen Sie zu Authentifizierung → Anmeldung → Registerkarte Anmeldungsrichtlinien.

- Klicken Sie auf den Link für die Anmeldungsrichtlinie, die Sie ändern möchten.

-

Wählen Sie Duo aus der Liste der Anmeldeseite aus.

-

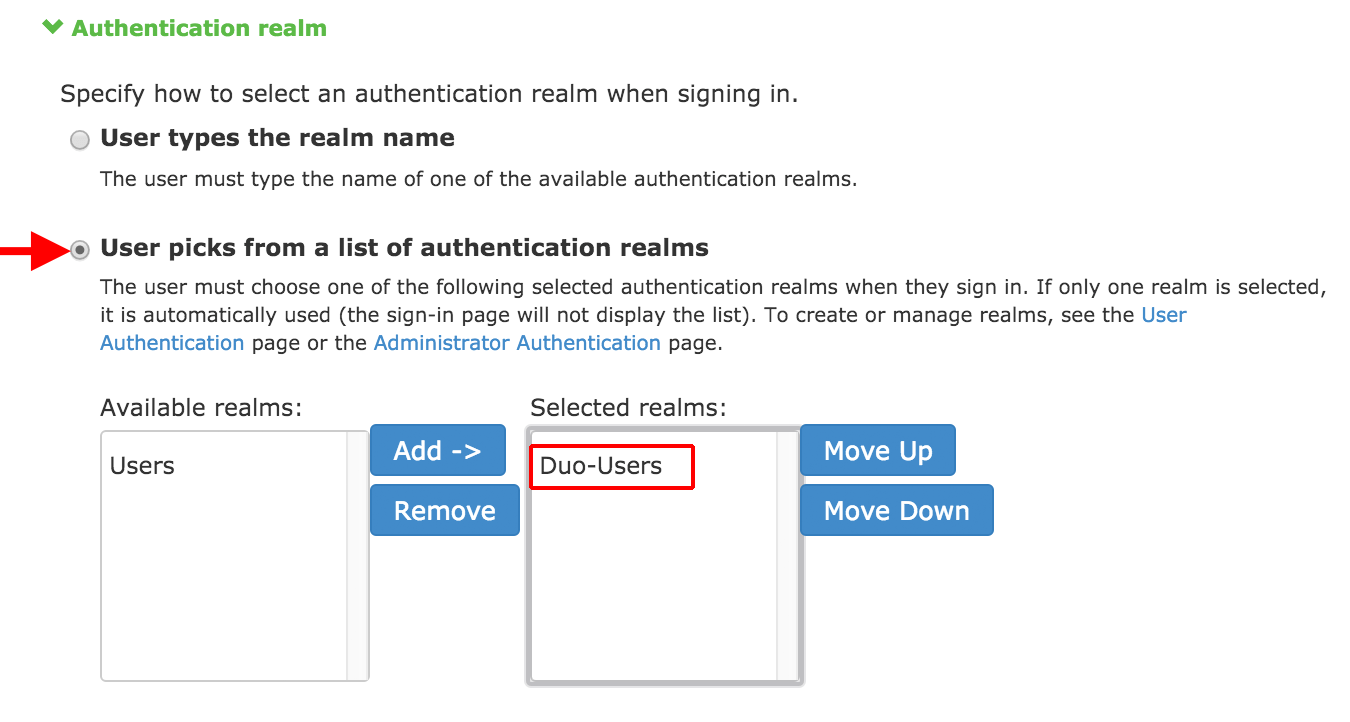

Wählen Sie im Abschnitt „Authentifizierungsbereich“ die Benutzerauswahl aus einer Liste von Authentifizierungsbereichen aus….

-

Wählen Sie den Benutzerbereich aus, den Sie zuvor konfiguriert haben, und klicken Sie auf Hinzufügen, um ihn in das Feld „Ausgewählte Bereiche“ auf der rechten Seite zu verschieben. Stellen Sie sicher, dass dies der einzige ausgewählte Bereich für diese Anmeldeseite ist.

-

Klicken Sie auf Änderungen speichern.

Testen Sie Ihre Einrichtung

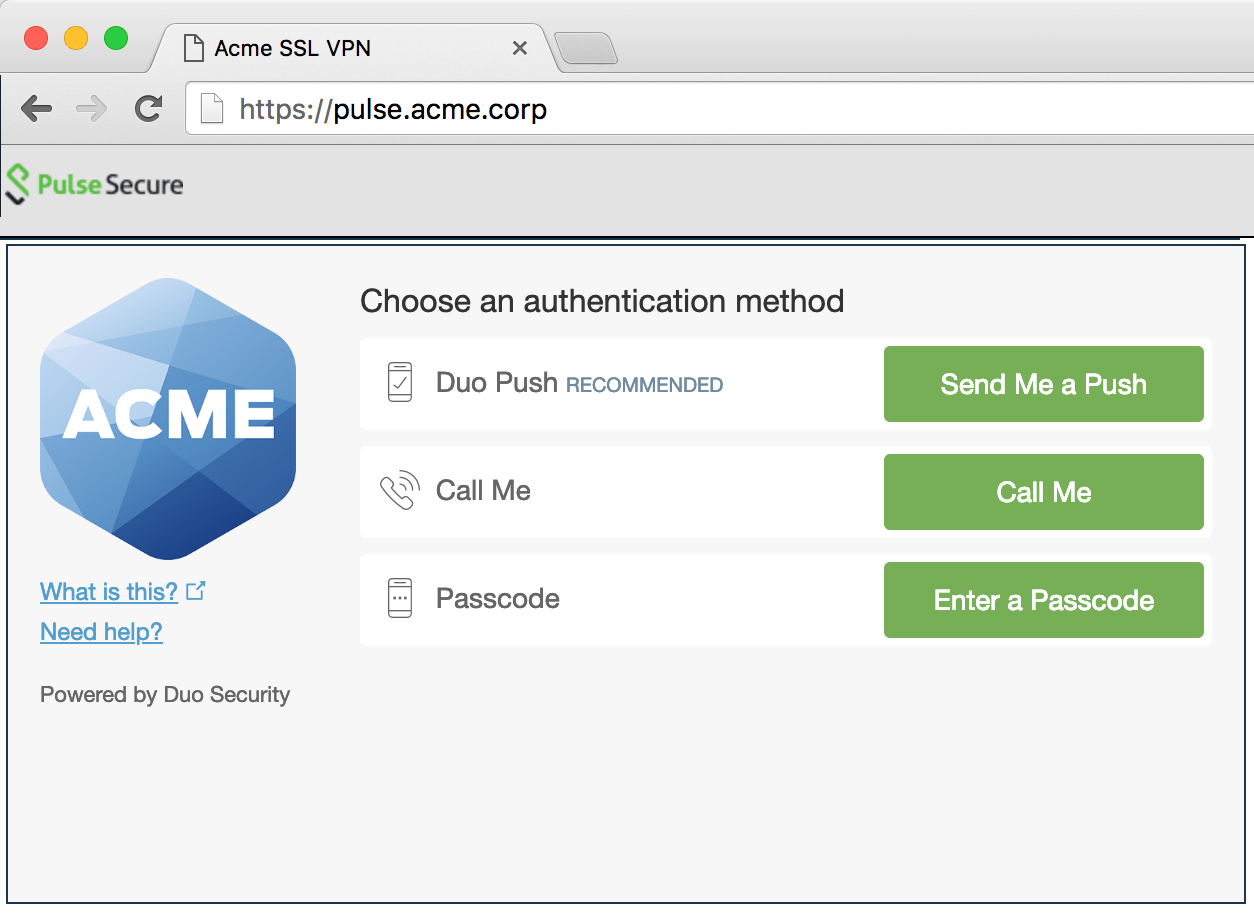

Um Ihre Einrichtung der Zwei-Faktor-Authentifizierung von Pulse Connect Secure zu testen, gehen Sie zu der URL, die Sie für Ihre Anmeldungsrichtlinie definiert haben. Nachdem Sie die primäre Authentifizierung abgeschlossen haben, erscheint die Aufforderung zur Duo-Registrierung/Anmeldung.

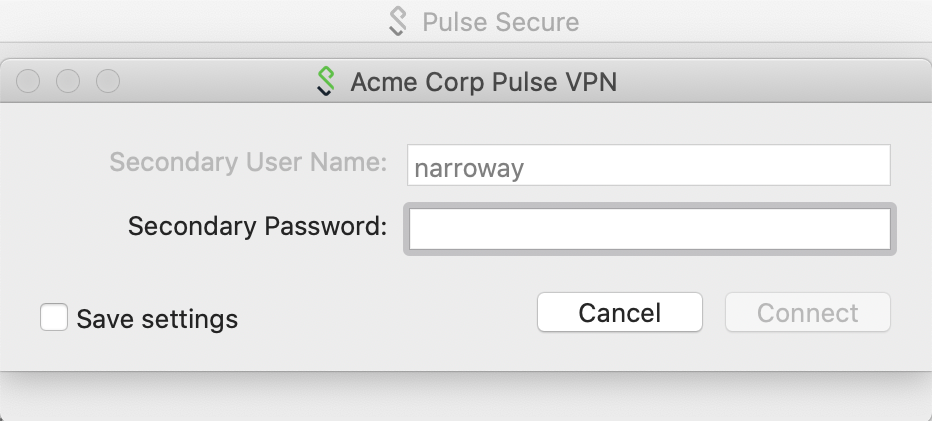

Wenn Sie den Pulse VPN-Client verwenden, sehen Sie ein Feld „Zweites Passwort“, wenn Sie den Pulse Connect-Client verwenden.

Geben Sie eine Duo-Faktoroption als zweites Passwort ein. Wählen Sie aus:

| push | Duo-Push-Authentifizierung durchführen Sie können Duo Push verwenden, wenn Sie Duo Mobile auf Ihrem Gerät installiert und aktiviert haben. |

| Telefon | Authentifizierung mit Telefonrückruf durchführen. |

| sms | Senden Sie einen neuen Stapel SMS-Passcodes. Ihr Authentifizierungsversuch wird abgelehnt. Sie können sich dann mit einem der neu gesendeten Passcodes authentifizieren. |

| Ein numerischer Passcode | Melden Sie sich mit einem Passcode an, der entweder mit Duo Mobile erstellt, per SMS gesendet, von Ihrem Hardware-Token generiert oder von einem Administrator bereitgestellt wurde. Beispiele: „123456“ oder „2345678“ |

Wenn Sie die Verwendung von WebAuthn-Authentifizierungsmethoden (Sicherheitsschlüssel, U2F-Token oder Touch ID) zulassen möchten, empfiehlt Duo, das Hostname-Whitelisting für diese und alle anderen Anwendungen zu aktivieren, die die Inline-Duo-Eingabeaufforderung vor dem Onboarding Ihrer Endbenutzer anzeigen.

Fehlerbehebung

Brauchen Sie Hilfe? Werfen Sie einen Blick auf die Seite mit den häufig gestellten Fragen (FAQ) zu Pulse Connect Secure oder durchsuchen Sie unsere Artikel der Pulse Connect Secure Knowledge Base oder die Diskussionen in der Community. Wenn Sie weitere Hilfe benötigen, wenden Sie sich an den Support.

Netzwerkdiagramm

- SSL-VPN-Verbindung initiiert

- Primäre Authentifizierung

- Pulse Connect Secure-Verbindung zu Duo Security aufgebaut über TCP-Port 636

- Sekundäre Authentifizierung über den Dienst von Duo Security

- Pulse Connect Secure empfängt Authentifizierungsantwort

- SSL-VPN-Verbindung aufgebaut